Recientemente una compañía holandesa de seguridad informática ha descubierto que los sistemas de infoentretenimiento en el vehículo (IVI) implementados en algunos modelos de automóviles del Grupo Volkswagen son vulnerables a hackeo remoto.

Investigadores de seguridad informática de Computest, Daan Keuper y Thijs Alkemade, probaron con éxito sus hallazgos y explotaron vulnerabilidades en los modelos Volkswagen Golf GTE y Audi A3 Sportback e-tron.

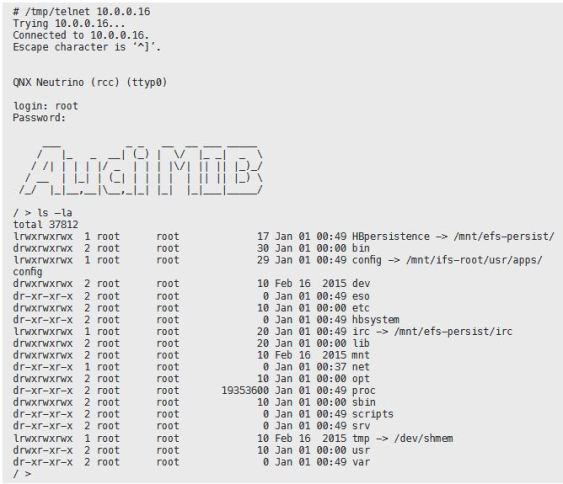

Los profesionales comentaron que utilizaron la conexión WiFi de un automóvil para explotar un puerto expuesto y obtener acceso al IVI del automóvil, fabricado por la empresa proveedora de productos electrónicos Harman.

Los expertos obtuvieron acceso a la cuenta raíz del sistema IVI, que les permitió acceder a otros datos del automóvil.

“…los atacantes podrían escuchar conversaciones que el conductor está llevando a cabo a través del automóvil, encender y apagar el micrófono, así como acceder a la libreta de direcciones completa y al historial de conversaciones”, dijeron los investigadores de Computest.

“Debido a la vulnerabilidad, también se puede descubrir, a través del sistema de navegación, en dónde ha estado el conductor, y de seguir al automóvil en vivo donde sea que esté en un momento dado”, dijeron los investigadores de seguridad informática.

Los expertos podrían haber hecho más, pero se detuvieron. Keuper y Alkemade comentan que el sistema IVI también está indirectamente conectado al sistema de aceleración y frenado del automóvil, pero dejaron de investigar por temor a que puedan violar la propiedad intelectual de Volkswagen.

Además del vector de ataque WiFi, los investigadores también encontraron otras vulnerabilidades que podrían ser explotadas a través de puertos de depuración de USB ubicados bajo el tablero.

Se encontraron todos estos defectos en julio de 2017, y reportaron todos los problemas a Volkswagen, participando en reuniones con el fabricante de automóviles.

“La vulnerabilidad que identificamos debería haberse encontrado durante una prueba de seguridad adecuada”, dijeron los expertos. “Durante la reunión con Volkswagen, se tuvo la impresión de que aún no se conocía la vulnerabilidad informada. A pesar de ser utilizado en decenas de millones de vehículos en todo el mundo, este sistema IVI no se sometió a una prueba de seguridad formal y la vulnerabilidad aún era desconocida para ellos”.

Volkswagen ya abordó los problemas informados, a pesar del error de implementar un sistema no probado dentro de sus automóviles, Volkswagen trabajó con el equipo de profesionales de seguridad informática para abordar los fallos reportados.

“La interfaz abierta en Golf GTE y Audi A3 se cerró con una actualización del software de infoentretenimiento”, escribieron los ejecutivos de Volkswagen en una carta.

A pesar de que Volkswagen está cerrando la vulnerabilidad en los sistemas actuales de información y entretenimiento, los profesionales todavía están preocupados. Esto es porque el sistema IVI que han hackeado no viene con un sistema de actualización inalámbrica, lo que significa que no se puede actualizar con un parche de software.

Por otra parte, en las conversaciones con Volkswagen, los expertos en seguridad informática comentan que el fabricante de automóviles aludió haber solucionado los fallos en los sistemas IVI que todavía están en producción, pero no han dicho aun cómo planean tratar con los automóviles ya vendidos.

Los profesionales de seguridad informática están reteniendo información sobre la explotación de fallas de seguridad. Los investigadores dejaron claro que no van a revelar los servicios y puertos exactos que utilizaron para examinar los modelos de VW Golf y Audi A3 durante los experimentos.

“Decidimos no proporcionar una divulgación completa de nuestros hallazgos. Describimos el proceso que seguimos, nuestra estrategia de ataque y las partes internas del sistema, pero no todos los detalles sobre la vulnerabilidad explotable remota, ya que consideraríamos que es irresponsable…”, escribió el investigador en un documento técnico.