Hace casi un año, el 4 de mayo de 2017, un investigador de seguridad informática descubrió y reportó de manera privada una vulnerabilidad de spoofing del destinatario en Google Inbox. El experto notó que el cuadro de composición siempre oculta las direcciones de correo electrónico de destinatarios con nombre, sin proporcionar una forma de inspeccionar la dirección de correo electrónico real, y descubrió cómo abusar de esto con mailto: enlaces que contienen destinatarios con nombre.

El enlace mailto: “support@paypal.com” <scam@phisher.example> se indica como “support@paypal.com” en la ventana de composición de la bandeja de entrada de Google.

Para explotar esta vulnerabilidad, el usuario objetivo solo necesita hacer clic en un enlace malicioso. Los expertos comentan que también se puede activar haciendo clic en un enlace directo a la página mailto: handler de la bandeja de entrada.

Esta vulnerabilidad aún no se ha corregido.

Los investigadores de seguridad informática comentan que el destinatario “support@paypal.com” está siendo falsificado en la ventana de composición de la bandeja de entrada de Google. El destinatario real es “scam@phisher.example”.

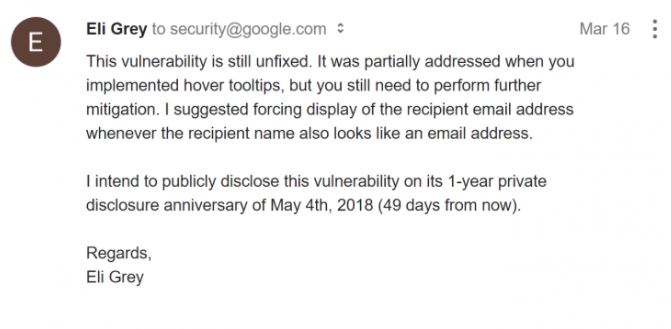

En julio de 2017, el experto notó que Google había agregado información sobre herramientas emergentes a este campo en Inbox, esto permitía a los usuarios confirmar manualmente la dirección de correo electrónico del destinatario. La presentación predeterminada de la dirección de correo electrónico todavía era vulnerable a la suplantación de identidad, se envió otro aviso vía correo electrónico a Google.

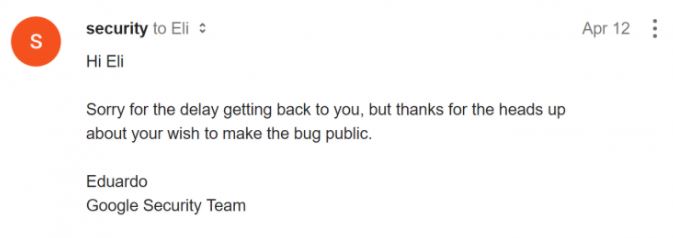

Después de no recibir respuesta durante más de 8 meses, se envió otra notificación vía correo electrónico en marzo de 2018.

Nueve meses después de enviar los correos electrónicos el investigador de seguridad informática recibió una respuesta, que lleva a creer que Google realmente no quiere solucionar esta vulnerabilidad.