Este sistema operativo, promovido por hacktivistas como Edward Snowden, cuenta con todo lo necesario para permitir a sus usuarios conectarse a la red de la forma más anónima y privada posible, todo ello desde un sistema operativo Linux y enviando todo el tráfico a través de la red Tor. Para poder ofrecer a los usuarios la máxima seguridad y privacidad, es necesario que Tails, igual que cualquier otro sistema operativo, se actualice, además de para incluir nuevas funciones y características, para corregir todo tipo de vulnerabilidades, sobre todo cuando son tan graves como Meltdown y Spectre.

Meltdown y Spectre son las dos graves vulnerabilidades con las que hemos empezado 2018. Estos dos fallos de seguridad se esconden en la arquitectura de los procesadores Intel, AMD y ARM y, a grandes rasgos, permiten a las aplicaciones de un ordenador tener acceso a los recursos de otras aplicaciones ejecutadas en la memoria, rompiendo drásticamente con el concepto “privacidad”.

Como era de esperar, los responsables del desarrollo de Tails, el sistema operativo anónimo, acaban de lanzar una nueva versión centrada, básicamente, en corregir estos dos fallos de seguridad. Tails 3.4.

Novedades de Tails 3.4

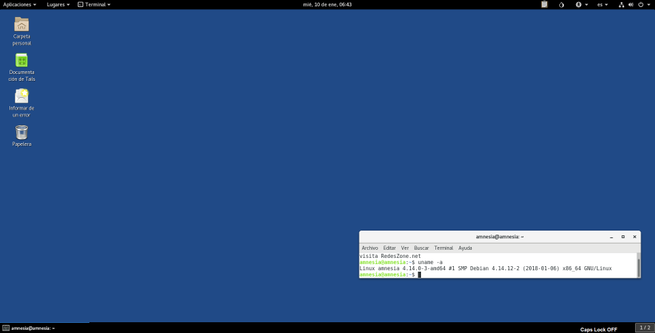

La principal novedad de Tails 3.4 es que ahora esta distribución utiliza el Kernel Linux 4.14.12. Esta nueva versión del Kernel cuenta con una serie de parches que corrigen, parcialmente, las vulnerabilidades Meltdown y Spectre, así como otros muchos fallos, tanto de seguridad como de rendimiento y estabilidad del Kernel Linux.

Además del nuevo Kernel, Tails 3.4 ha solucionado una serie de problemas que afectaban al correcto funcionamiento de la distro, como, por ejemplo, un fallo que hacía que esta distribución tardara mucho tiempo en arrancar, sobre todo al hacerlo desde un DVD.

También se han solucionado otros dos errores relacionados con los paquetes de Debian, el primero que impedía que algunos paquetes se borraran después de instalarse y otro que podía impedir instalar software adicional en la distro.

La mayoría de las aplicaciones y los paquetes de esta distribución también han sido actualizados, especialmente Tor, que ha alcanzado la versión 0.3.1.9.1.

Podemos ver la lista completa de cambios en el siguiente enlace.

Cómo descargar Tails 3.4 o actualizar desde una versión anterior

Igual que siempre, esta distribución se encuentra disponible de forma totalmente gratuita desde el siguiente enlace. Una vez descargada la imagen ISO podemos elegir si queremos grabarla a un DVD o a un USB y, cuando la tengamos lista, ya podremos arrancar cualquier equipo con ella para empezar a disfrutar de una máxima seguridad y privacidad al conectarnos a la red.

Si ya tenemos Tails instalado en nuestro equipo no es necesario descargar la imagen ISO de nuevo, sino que podemos actualizar directamente a esta nueva versión. Para ello, en la página web de Tails vamos a encontrar una serie de instrucciones que nos explicarán paso a paso cómo debemos actualizar Tails, tanto desde otro sistema con Tails instalado como desde el mismo sistema si no tenemos otro a mano.

Actualiza el Kernel de Ubuntu y el driver de Nvidia para protegerte de Meltdown y Spectre

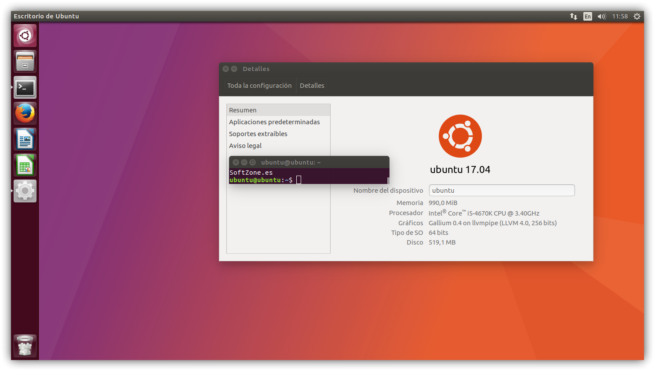

Para proteger a todos los usuarios de Meltdown y Spectre, Canonical ha actualizado los Kernel de sus principales distribuciones que aún cuentan con soporte, es decir, Ubuntu 17.10 (Artful Aardvark), Ubuntu 16.04 LTS (Xenial Xerus) y Ubuntu 14.04 LTS (Trusty Tahr), implementando así en ellas el primer parche provisional que, aunque no soluciona por completo el fallo de seguridad, lo mitiga para evitar que los datos de sus usuarios puedan estar en peligro.

Además, los usuarios de Ubuntu 17.10 también han recibido unos parches de seguridad adicionales en su Kernel que corrige una serie de fallos de seguridad (CVE-2017-17863, CVE-2017-16995, CVE-2017-17862 y CVE-2017-17864) en la implementación de Berkeley Packet Filter (BPF) que podía permitir a un atacante local ejecutar código en el sistema sin permiso.

Las versiones del Kernel actualizadas para cada uno de estos sistemas actualizados son:

- linux-image 4.13.0.25.26 para 17.10

- linux-image 4.4.0-108.131 para 16.04 LTS

- linux-image 4.4.0-108.131~14.04.1 para 14.04.5 LTS con kernel Xenial HWE

- linux-image 3.13.0.139.148 para 14.04 LTS

Además de las nuevas versiones del Kernel, Canonical ha lanzado una actualización de sus controladores de Nvidia, la Nvidia 384.111, que corrige igualmente la vulnerabilidad Spectre en estos controladores.

Cómo actualizar Ubuntu para protegernos de Meltdown y Spectre

Los usuarios que ejecuten Ubuntu en modo escritorio verán un mensaje de notificación en el que se les informará de la nueva actualización de seguridad y que les permitirá, desde el gestor de actualizaciones, instalarlas manualmente en su sistema.

Si no nos aparece esta notificación, o estamos utilizando un sistema operativo servidor sin escritorio, entonces debemos actualizar el sistema manualmente ejecutando, en un terminal, el siguiente comando:

- sudo apt update && sudo apt dist-upgrade

Una vez finalice el proceso de actualización, nuestro sistema ya tendrá los primeros parches provisionales de seguridad frente a Meltdown y Spectre.

Aunque no es obligatorio, y no tiene por qué fallar, Canonical recomienda a los usuarios que, al ser un parche tan grande, recompilen los módulos de terceros del Kernel para evitar problemas.