Las técnicas utilizadas por los piratas informáticos para llevar a cabo sus actividades son muy variadas, desde las clásicas de distribuir malware a través del correo electrónico, o utilizar exploits para aprovecharse de vulnerabilidades con las que tomar el control de un equipo, hasta buscar fallos en la configuración de servicios y aplicaciones comunes, como los servicios de escritorio remoto de los sistemas, para poder conectarse a ellos fácilmente y tener control absoluto sobre el sistema, como han hecho los piratas informáticos tras el ransomware LockCrypt.

Tal como podemos leer en el portal Bleeping Computer, recientemente hemos podido ver cómo un grupo de piratas informáticos ha estado distribuyendo una nueva variante del ransomware LockCrypt aprovechándose de configuraciones débiles en los servicios de escritorio remoto de los sistemas. Para poder llevar a cabo el ataque, buscaban equipos con este Escritorio Remoto habilitado, se conectaban a él, y utilizaban herramientas para sacar, por fuerza bruta, la contraseña de acceso.

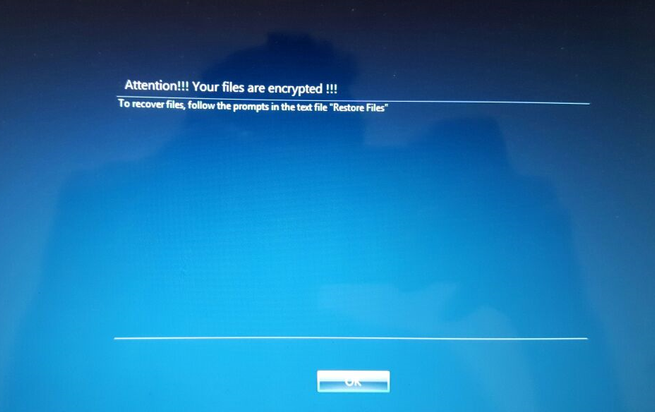

Una vez dentro del sistema, los piratas informáticos ejecutaban este ransomware, el cual empezaba directamente a cifrar los datos que había en el disco duro para, posteriormente, pedir el pago de un rescate a cambio de la supuesta clave para descifrar los datos.

Este ransomware está siendo distribuido desde diciembre de 2017, aunque no ha sido hasta ahora cuando se ha detectado. Cuando cifra los datos de los usuarios, este aplica una codificación base64 a los nombres de los archivos, para complicar su identificación, y les añade la extensión .1btc.

Además, también crea una nota de rescate en la que se pide contactar cuanto antes con los piratas informáticos para poder pactar el precio de la recuperación de los datos (precio que no viene en la nota de rescate, pero que, por la extensión, podría ser de 0.1 BTC o de 1 BTC), o aplicar una “oferta” para descifrar varios equipos a la vez.

Por desgracia, estos datos no se pueden recuperar de forma gratuita, y pagando tampoco hay muchas garantías de que nos llegue realmente la clave privada para recuperarlos.

Cómo protegernos del ransomware LockCrypt

Igual que en la mayoría de los casos, unos correctos hábitos de seguridad serán capaces de protegernos correctamente de esta amenaza:

- Hacer copias de seguridad, la única forma de estar 100% seguros frente al ransomware.

- No abrir archivos que recibamos por correo hasta estar 100% seguros de su fiabilidad.

- Analizar los archivos que recibimos o descargamos en VirusTotal.

- Instalar todas las actualizaciones de Windows y demás aplicaciones del sistema, especialmente Java, Flash y los navegadores web.

- Usar contraseñas robustas y seguras para evitar que se puedan adivinar por fuerza bruta.

Además, como hemos explicado que este ransomware llega a través de los servicios de escritorio remoto, lo ideal es que, si no solemos conectarnos a nuestro PC de forma remota, estemos seguros de que estos servicios están deshabilitados, evitando que se puedan conectar a través de ellos.

Como podemos ver, aunque el ransomware ya no es tan común como en 2016 y principios de 2017, aún sigue siendo una grave amenaza, que fácilmente nos pone en peligro y, además, es mucho más peligrosa que hace dos años, al ser casi indetectable para las soluciones de seguridad y utilizan algoritmos complicados que impiden la recuperación de los datos por fuerza bruta.