En octubre de 2017, Mathy Vanhoef descubrió un vector de ataque para WPA2 que permitía acceder, en determinadas situaciones, a una red WiFi con esa protección. Esto ha provocado que, 15 años después, la Wi-Fi Alliance se haya visto obligada a lanzar WPA3 para hacerlo más seguro. Y menos mal, porque acaba de ser descubierta otra vulnerabilidad de WPA2.

WPA2 es más inseguro de lo que creíamos: menos mal que viene WPA3

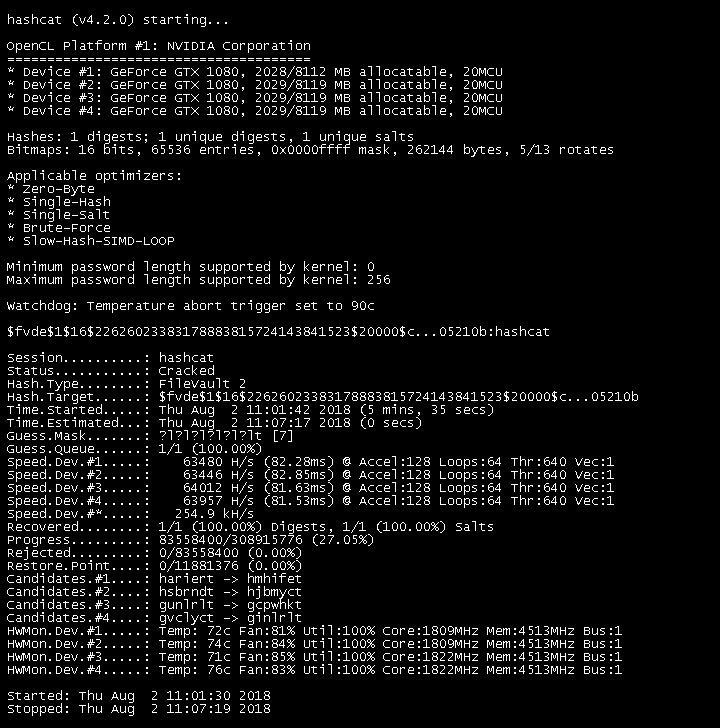

Esta vulnerabilidad ha sido descubierta por los creadores de hashcat, una herramienta de testeo de seguridad para crackear contraseñas. Esta herramienta se vale del poder de las tarjetas gráficas para obtener las claves de redes WiFi, pudiendo procesar hasta 64,000 hashes por segundo con una GTX 1080.

El ataque que han descubierto permite crackear una contraseña en una red WiFi protegida con WPA PSK (Pre-Shared Key), haciendo que todos los routers que lo utilicen sean vulnerables. Actualmente todos los routers son compatibles con este protocolo de clave precompartida.

Los desarrolladores descubrieron este ataque de manera accidental mientras estaban buscando posibles ataques para WPA3, el cual será mucho más difícil de atacar gracias al uso de Simultaneous Authentication of Equals (SAE), que lo hace inmune a ataques pasivos, activos, o con diccionarios.We've developed a new attack on WPA/WPA2. There's no more complete 4-way handshake recording required. Here's all details and tools you need: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v— hashcat (@hashcat) August 4, 2018

La clave del ataque que han descubierto es que, a diferencia de otros previos, no se necesita capturar el handshake de 4 vías como sí hacía falta con KRACK. En su lugar, el ataque lo que extrae es el RSN IE (Robust Security Network Information Element) de un sólo frame EAPOL. El RSN IE es un campo opcional que contiene el (PMK), el cual se genera por el propio router cuando un usuario intenta autenticarse.

El ataque se puede hacer directamente al router, y no requiere un usuario de por medio

Esto entraña una serie de ventajas para el atacante, como que no requiere usuarios intermedios, sino que se comunica directamente con el punto de acceso (el router, por ejemplo). Con KRACK era necesario atacar al usuario para obtener la clave, teniendo que estar cerca del mismo físicamente para capturar los paquetes de autenticación.

Además, estraer el handshake es mucho más fácil obteniendo el Pairwise Master Key Identifier (PMK). Por si fuera poco, han añadido un nuevo método de resolución de hashes llamado hash-mode 16801, el cual permite saltarse la parte de computación de PMK, que es lo que hasta ahora hacía que el crackeo de WPA fuera tan lento. Así, ahora es mucho más fácil obtener el hash, pero crackearlo sigue siendo igual que siempre.

Para adivinar la contraseña sólo se necesita la última versión de hashcat 4.2.0 y tener la clave PMKID. Se recomienda tener una tarjeta gráfica dedicada, o varias como suelen tener la mayoría de pentesters (hasta 4 la mayoría). Sin embargo, algunos sistemas tienen hasta 3,500 tarjetas, lo cual permite crackear una de estas contraseñas en apenas unos minutos.

Sus descubridores no saben cuál es el alcance de la vulnerabilidad, ni en cuántos dispositivos y routers funcionará. Lo que sí saben es que funcionará en cualquier red que tengan roaming activado (802.11i/p/q/r).

Para protegernos de este ataque, simplemente es necesario crear contraseñas azarosas, largas y complejas que sean muy difíciles de adivinar por fuerza bruta, ya que el hash es muy fácil de obtener a partir de ahora.