Se descubrió que un actor de amenazas con motivación financiera que utilizaba dispositivos USB para la infección inicial abusaba de plataformas en línea legítimas, incluidas GitHub, Vimeo y Ars Technica, para alojar cargas útiles codificadas incrustadas en contenido aparentemente benigno.

Los atacantes ocultan estas cargas útiles a plena vista, colocándolas en perfiles de usuarios de foros en sitios de noticias tecnológicas o descripciones de videos en plataformas de alojamiento de medios.

Estas cargas útiles no suponen ningún riesgo para los usuarios que visitan estas páginas web, ya que son simplemente cadenas de texto. Sin embargo, cuando se integran en la cadena de ataque de la campaña, son fundamentales para descargar y ejecutar malware en los ataques.

Mandiant rastrea a los piratas informáicos responsables de esta campaña como UNC4990 y han estado activos desde 2020.

Alojamiento de carga útil involuntario

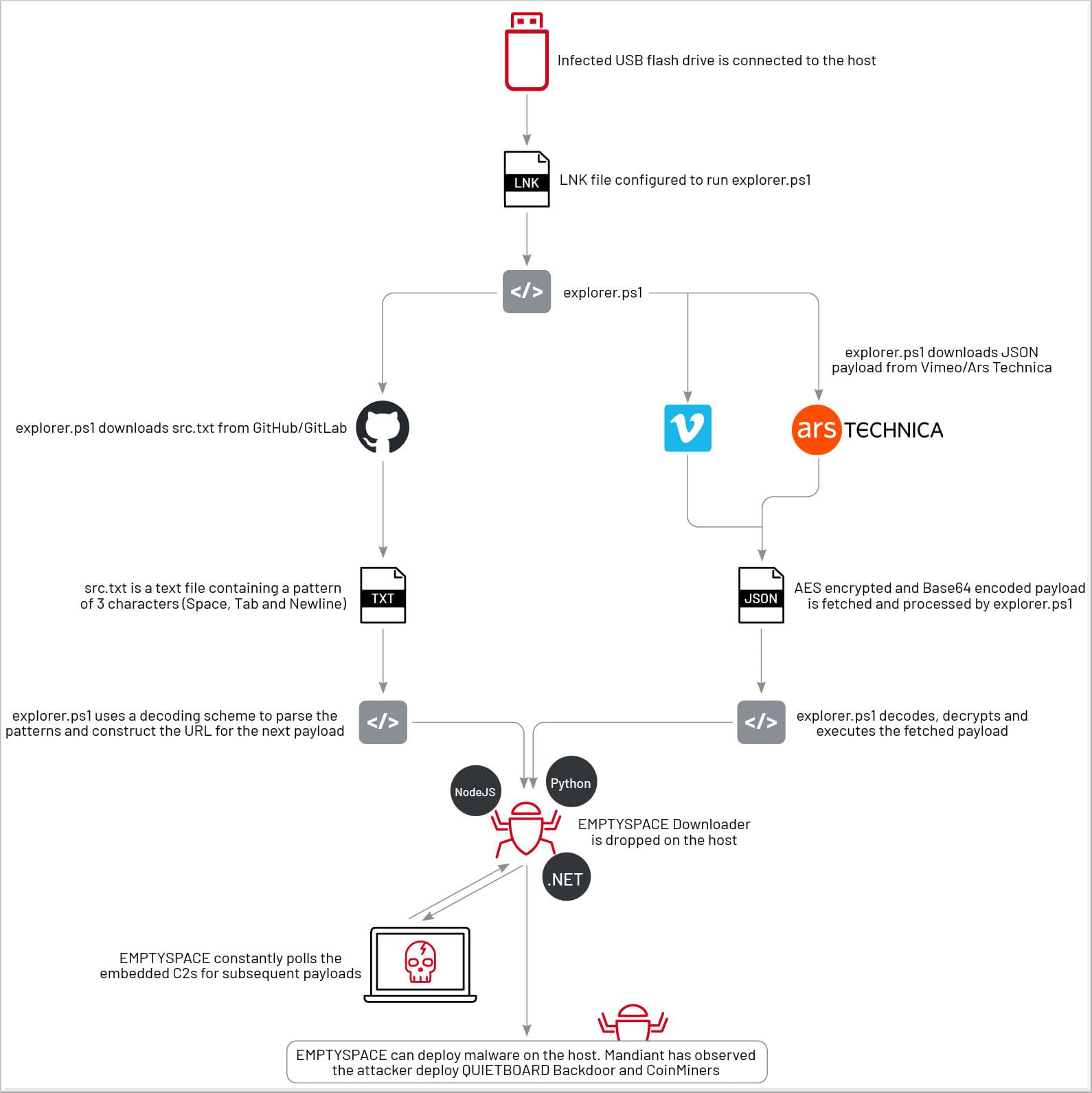

El ataque comienza cuando las víctimas hacen doble clic en un archivo de acceso directo LNK malicioso en una unidad USB. No se sabe cómo los dispositivos USB maliciosos llegan a las víctimas para iniciar la cadena de ataque.

Cuando se inicia el acceso directo, ejecuta un script de PowerShell explorer.ps1, que a su vez descarga una carga útil intermedia que decodifica una URL utilizada para descargar e instalar el descargador de malware llamado 'EMPTYSPACE'.

Estas cargas útiles intermedias son cadenas de texto que se decodifican en una URL para descargar la siguiente carga útil: EMPTYSPACE.

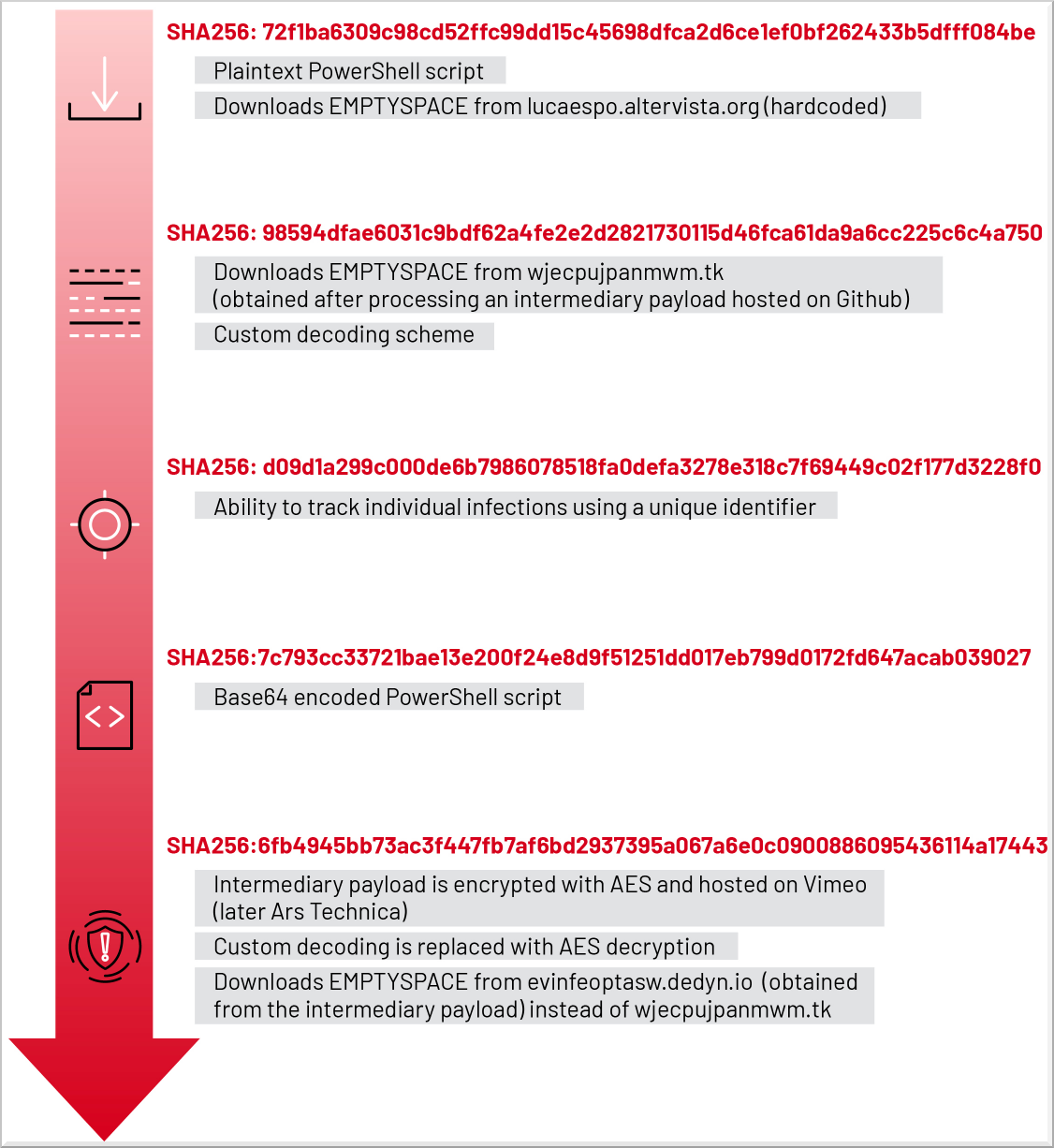

UNC4990 ha probado varios enfoques para alojar cargas útiles intermedias, inicialmente usando archivos de texto codificados en GitHub y GitLab y luego cambiando a abusar de Vimeo y Ars Technica para alojar cargas útiles de cadenas codificadas en Base64 y cifradas con AES.

Mandiant señala que los atacantes no explotan una vulnerabilidad en estos sitios, sino que simplemente emplean características habituales del sitio, como una página Acerca de en un perfil del foro de Ars Technica o una descripción de video de Vimeo, para alojar de manera encubierta la carga útil ofuscada sin levantar sospechas.

.png)

Fuente: Mandiant

Además, estas cargas útiles no amenazan directamente a los visitantes de los sitios abusados, ya que son simplemente cadenas de texto inofensivas, y todos los casos documentados por Mandiant ahora han sido eliminados de las plataformas intermediarias afectadas.

La ventaja de alojar las cargas útiles en plataformas legítimas y de buena reputación es que los sistemas de seguridad confían en ellas, lo que reduce la probabilidad de que sean marcadas como sospechosas.

Además, los actores de amenazas se benefician de las sólidas redes de entrega de contenido de esas plataformas y disfrutan de resiliencia ante las eliminaciones.

Incrustar las cargas útiles en contenido legítimo y mezclarlo con grandes volúmenes de tráfico legítimo hace que sea más difícil identificar y eliminar el código malicioso.

Incluso entonces, los atacantes podrían fácilmente reintroducirlo en una plataforma diferente que admita comentarios o perfiles visibles públicamente.

Cadena de ataque UNC4990 completa

Cadena de ataque UNC4990 completa Fuente: Mandiant

Cargando tabla silenciosa

El script de PowerShell decodifica, descifra y ejecuta la carga útil intermedia obtenida de los sitios legítimos y coloca EMPTYSPACE en el sistema infectado, que establece comunicación con el servidor de comando y control (C2) de la campaña.

Fuente: Mandiant

En las fases posteriores del ataque, EMPTYSPACE descarga una puerta trasera llamada 'QUIETBOARD', así como mineros de criptomonedas que extraen Monero, Ethereum, Dogecoin y Bitcoin.

Las direcciones de billetera vinculadas a esta campaña han obtenido ganancias que superan los 55,000 dólares, sin contar Monero, que se encuentra oculto.

QUIETBOARD es una puerta trasera sofisticada de múltiples componentes utilizada por UNC4990, que ofrece una amplia gama de capacidades, que incluyen:

- Ejecutar comandos o scripts recibidos del servidor C2

- Ejecutando código Python recibido del C2

- Alteración del contenido del portapapeles para el robo de criptomonedas

- Infectar unidades USB/extraíbles para propagar malware en otros sistemas

- Tomar capturas de pantalla para robar información

- Recopilación de información detallada del sistema y de la red.

- Determinar la ubicación geográfica del sistema infectado.

QUIETBOARD también establece persistencia entre reinicios del sistema y admite la adición dinámica de nuevas funcionalidades a través de módulos adicionales.

Mandiant concluye subrayando cómo a UNC4990 le gusta realizar experimentos con sus campañas para descubrir vías óptimas para su cadena de ataque y perfeccionar sus metodologías.

A pesar de las medidas de prevención aparentemente sencillas, el malware basado en USB sigue representando una amenaza importante y sirve a los ciberdelincuentes como un medio de propagación eficaz.

En cuanto a la táctica de abusar de sitios legítimos para colocar cargas útiles intermedias, esto muestra que las amenazas pueden acechar en lugares inesperados y aparentemente inofensivos, desafiando los paradigmas de seguridad convencionales.