Si tenemos un servidor, una web o una aplicación es de vital

importancia asegurarnos de que esta está correctamente protegida de todo tipo de ataques informáticos. Como es prácticamente

imposible poder conocer de memoria todas las vulnerabilidades, existen

varias herramientas diseñadas para ayudarnos con esta tarea, como

Pompem, para buscar vulnerabilidades y exploits en bases de datos, y

Uniscan, de la que vamos a hablar en este artículo, que nos permite escanear una web o servidor en busca de fallos.

Uniscan es una sencilla

herramienta diseñada para ayudarnos a buscar vulnerabilidades en

cualquier aplicación web muy fácilmente, vulnerabilidades como, por

ejemplo, carga de archivos locales, ejecución de código remoto e incluso

carga de archivos de forma remota en la herramienta.

Esta herramienta está escrita en

Perl y cuenta con

todo lo necesario para poder analizar la seguridad de una aplicación web

y poder saber si es segura o posee algún tipo de vulnerabilidad, desde

las más comunes hasta vulnerabilidades más complejas que a menudo se

pasan por alto.

Cómo descargar y usar Uniscan

Uniscan es una herramienta de código abierto, y podemos descargarla de forma totalmente gratuita desde el

siguiente enlace

para utilizarla en cualquier distribución Linux. De todas formas, esta

herramienta forma parte de la colección básica de herramientas de

Kali Linux,

por lo que si descargamos esta distribución de hacking ético no

tendremos que hacer nada más, ya tendremos esta herramienta lista para

utilizarla.

Una vez tengamos Uniscan listo en nuestro sistema, lo único que debemos hacer es ejecutar el comando “

uniscan -h”

para abrir la ayuda de la herramienta y saber cómo funciona. Los

parámetros que nos encontraremos al ejecutar esta herramienta son:

5 | -b Uniscan go to background |

6 | -q Enable Directory checks |

8 | -e Enable robots.txt and sitemap.xml check |

9 | -d Enable Dynamic checks |

10 | -s Enable Static checks |

11 | -r Enable Stress checks |

13 | -o <dork> Google search |

Por ejemplo, para buscar vulnerabilidades en un servidor web, podemos

hacerlo fácilmente ejecutando el siguiente comando, cambiando la URL

del ejemplo por la de la web que queramos analizar:

- uniscan.pl -u https://www.google.com/ -qwedsgj

Este comando ejecutará las siguientes 7 tareas:

- -q – Activa la comprobación de directorios.

- -w Activa la comprobación de archivos.

- -e Analiza los ficheros robots.txt y sitemap.xml.

- -d Habilita las comprobaciones dinámicas.

- -s Activa las comprobaciones estáticas.

- -g Realiza un seguimiento de huella digital a la web.

- -j Realiza un seguimiento de huella digital al servidor.

De esta manera, según los parámetros que elijamos, podemos hacer que

esta aplicación funcione de una forma u otra, pudiendo personalizar el

tipo de análisis que queremos hacer al servidor o la aplicación web.

Una vez finalice el análisis de la web o del servidor, el programa

generará un fichero HTML en /usr/share/uniscan/report/ para poder

consultar fácilmente, y desde cualquier lugar, los datos obtenidos.

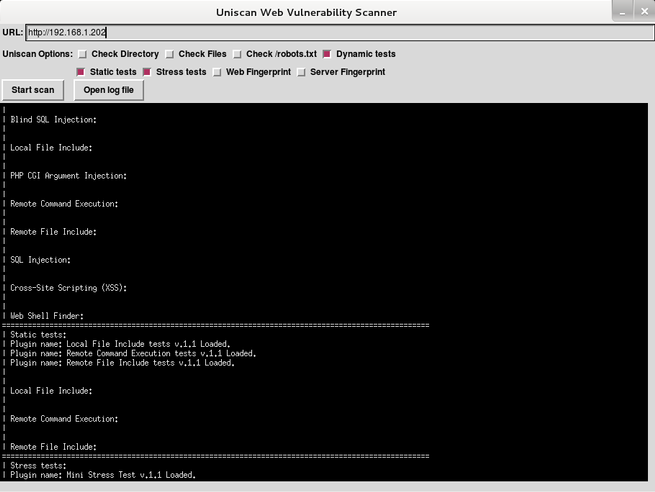

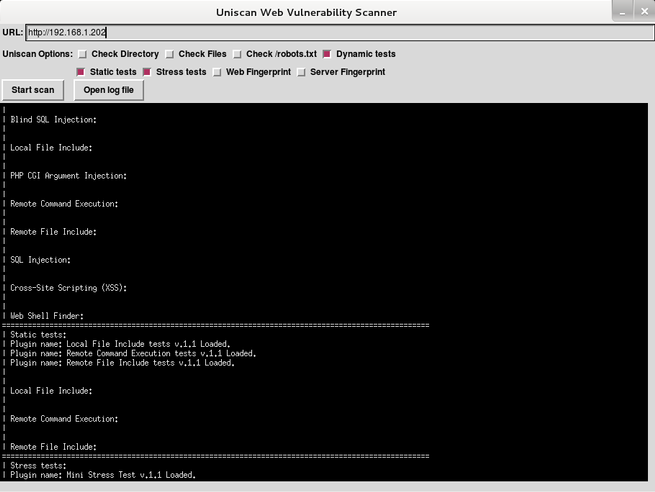

Aunque esta herramienta está pensada para ejecutarse en modo

terminal, si queremos también tenemos una sencilla interfaz gráfica para

quienes no se lleven bien con el modo texto. Esta interfaz podemos

ejecutarla mediante el comando “uniscan-gui”.