La red Tor es una red distribuida de libre acceso utilizada por todos aquellos usuarios que quieren conectarse a Internet con total privacidad, pudiendo navegar tanto por el Internet normal como por la Deep Web sin revelar ningún tipo de información personal. Además de poder conectarnos a esta red desde navegadores como Tor Browser, o distribuciones centradas en la privacidad como Tails, Mozilla está apostando también por la red Tor para crear un modo super privado de navegación en Firefox que nos brinde un nuevo nivel de privacidad al navegar por la red. Sin embargo, hay varias formas de romper la seguridad de esta red, y una de las más comunes es mediante nodos comprometidos.

La mayoría de los nodos de la red Tor están montados y mantenidos por usuarios desinteresados que quieren colaborar con el mantenimiento y el funcionamiento de esta red, y la mayoría de ellos son fiables, aunque como siempre hay algunos usuarios con malas intenciones (piratas informáticos, o incluso organismos como la NSA o la CIA) que ponen en marcha sus propios nodos de salida de Tor de manera que, cuando un usuario llega a uno de ellos, este recoja información que pueda ser utilizada para identificar al usuario, además de otro tipo de información que se incluya en el tráfico, como, por ejemplo, datos de inicio de sesión de páginas web.

No es normal toparnos con nodos de salida de Tor comprometidos y utilizados para robar información personal de los usuarios, pero es una amenaza que debemos tener en cuenta siempre que nos conectemos a esta red, una amenaza que sea como sea debemos evitar.

Por ello, a continuación te vamos a facilitar una serie de consejos para mantener nuestros datos seguros al navegar por la red Tor.

Cómo protegernos de los nodos de salida comprometidos de la red Tor

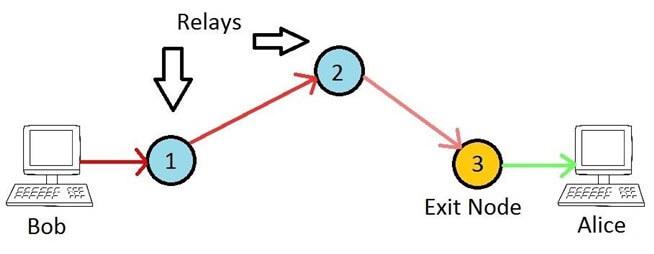

Muchos usuarios asumen que la red Tor es una red que aplica un cifrado de extremo a extremo a todo el tráfico que enviamos a través de ella, pero en realidad esto no es así. La red Tor cifra y protege el origen de la navegación y el mensaje que se envía, pero no el contenido como tal. Por ello, aunque no podamos averiguar quién ha enviado un determinado paquete de red, sí podemos conocer la información que contiene este paquete.

Los nodos de salida de Tor son servidores que se encargan de convertir el tráfico enviado a través de esta red en tráfico normal para poder conectarnos a webs del Internet normal. Estos servidores procesan el tráfico, y, por lo tanto, aunque no pueden conocer su origen, sí pueden conocer su contenido.

Una de las formas más sencillas de protegernos de estos nodos de salida maliciosos es utilizar la red Tor para navegar solo por la Deep Web. Si no salimos al Internet normal no pasaremos por estos nodos de salida y, por lo tanto, no comprometeremos nuestro tráfico.

Si navegamos por Internet a través de la red Tor, otra forma de evitar poner en riesgo nuestros datos personales es no usarlos. Si evitamos hacer login, suscribirnos a servicios con nuestro correo y pagar por Internet, aunque pasemos por un nodo de salida malicioso, este no tendrá ninguna información que recopilar.

Otra forma de protegernos de estos nodos maliciosos es recurriendo a sistemas de cifrado adicionales, como, por ejemplo, una conexión VPN que cifra el tráfico antes de enviarlo a esta red. De esta manera, nuestro tráfico abandonará nuestro ordenador cifrado y, aunque pase por un nodo controlado de la red Tor, la información estará completamente cifrada, por lo que no se podrá acceder a ella. Lo mismo ocurriría si forzamos el uso de conexiones HTTPS, ya que los datos viajarán igualmente protegidos, por lo que no tendremos problemas.