El mes pasado, Microsoft dio a conocer una grave vulnerabilidad, corregida con los parches de seguridad de mayo de 2019, en su aplicación de Escritorio Remoto, la herramienta que nos permite conectarnos de forma remota a cualquier ordenador para controlarlo como si estuviéramos sentados delante de él. Esta vulnerabilidad fue denominada como BlueKeep y afectaba a todos los usuarios desde Windows 7 hasta Windows XP, siendo tal su importancia que hasta XP recibió su parche de seguridad para corregirla.

Desde que esta vulnerabilidad vio la luz del día

te hemos estado explicando cómo protegernos de BlueKeep,

ya sea desactivando el escritorio remoto como bloqueando el puerto que

utiliza o simplemente instalando los nuevos parches de seguridad.Es muy importante protegernos cuanto antes no solo debido a la gravedad de la vulnerabilidad (que permite ejecutar código en los sistemas afectados), sino porque puede convertirse fácilmente en un gusano y repetir lo que ocurrió hace ya unos años con WannaCry, un ataque masivo online. Es más, actualmente existen ya botnets, como GoldBrute, que están escaneando la red en busca de ordenadores vulnerables para empezar un ataque masivo en cualquier momento.

Además de la prueba de concepto, ya empiezan a aparecer los primeros exploits en la red diseñados para detonar esta vulnerabilidad. Y además, como te vamos a mostrar, es muy sencillo realizar escaneos en la red en busca de equipos vulnerables a este fallo de seguridad en RDP.

Cómo buscar ordenadores vulnerables a BlueKeep con RDPScan

RDPScan es una aplicación gratuita y de código abierto para Windows y macOS diseñada precisamente para buscar en la red cualquier ordenador con RDP activado y que sea vulnerable a CVE-2019-0708.

Esta aplicación nos permite escanear fácilmente un rango de IPs, tanto dentro de una red local como hacia fuera, y en función de los hosts detectados podremos ver 3 valores diferentes:

- SAFE: el ordenador ha sido actualizado o no es vulnerable a BlueKeep.

- VULNERABLE: el ordenador es vulnerable a este fallo en Escritorio Remoto y puede terminar infectado.

- UNKNOWN: no se puede detectar si el ordenador es vulnerable o no, ya sea porque tiene RDP desactivado o hay un problema en la red.

Un simple ejemplo de RDPScan

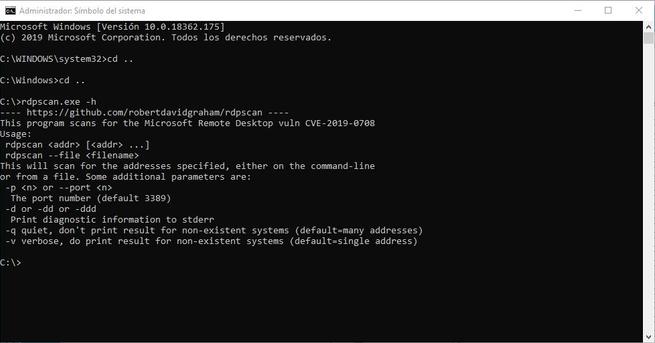

RDPScan se puede descargar muy fácilmente desde el siguiente enlace. Una vez descargado, simplemente ubicamos el binario «rdpscan.exe» en un directorio donde podamos tenerlo a mano fácilmente (en C:\ por ejemplo) y abrimos una ventana de CMD para ejecutarlo.

Si ejecutamos el programa con el parámetro «-h» podremos ver una pequeña ayuda de cómo funciona.

Por ejemplo, si queremos hacer un escaneo de una dirección IP concreta, simplemente debemos ejecutar el siguiente comando:

| rdpscan 192.168.1.2 |

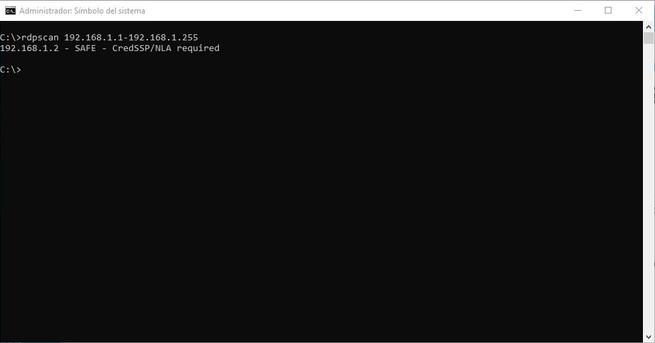

Si queremos ejecutar un rango de direcciones IP locales, el comando sería similar, introduciendo el rango separado por una barra, por ejemplo:

| rdpscan 192.168.1.1-192.168.1.255 |

Como podemos ver, es muy fácil buscar cualquier equipo vulnerable a BlueKeep, tanto dentro de la red local como fuera de ella. Eso sí, el creador del programa avisa de que RDPScan puede ser algo lento para búsquedas masivas, y en ese caso recomienda otra herramienta más potente, masscan que permite hacer búsquedas mucho más completas.

Metasploit también permite buscar ordenadores vulnerables a BlueKeep

Si usamos una distribución Linux de hacking ético, como Kali Linux o Parrot OS, y queremos buscar los ordenadores vulnerables que hay dentro de una red, también podemos hacerlo muy fácilmente utilizando Metasploit, uno de los kits de exploits más completos que podemos encontrar en la red.

Así, si tenemos este instalado ya en nuestro equipo, podemos lanzarlo para buscar ordenadores vulnerables a CVE-2019-0708 con el siguiente comando:

| use auxiliary/scanner/rdp/cve_2019_0708_bluekeep |

De esta manera, si no nos convence RDPScan, también podemos usar Metasploit para buscar ordenadores que sean vulnerables a BlueKeep.

Los kits de exploits más utilizados a principios de 2019

Aunque existen muchos kits similares, tanto los piratas informáticos como los investigadores de seguridad siguen utilizando más o menos las mismas opciones que hace varios meses para explotar todo tipo de vulnerabilidades.

Uno de los kits más completos y utilizados es Fallout EK debido a que es uno de los kits que más a menudo se actualiza con nuevas funciones y características, además de incluir exploits para las vulnerabilidades más recientes, como la CVE-2018-15982 de Flash Player. RIG EK, es, probablemente, el segundo más utilizado ya que está siguiendo muy de cerca a Fallout EK en cuanto a variedad, aunque si principal punto fuerte son las cadenas de correos maliciosos.

También hay otros kits de exploits centrados principalmente en distribuir amenazas ocultas en páginas web, como Magnitud EK, cuya especialidad es ocultarse en publicidad y anuncios, o GrandSoft EK, que cuenta con las amenazas más sofisticadas para ocultarse en webs comprometidas.