Los sistemas operativos de Apple durante muchos años se han asociado a una mayor seguridad y privacidad que, por ejemplo, los sistemas operativos de Microsoft. Sin embargo, desde hace más de 5 años la cosa ha estado cambiando, y aunque tanto macOS como iOS siguen siendo sistemas casi tan cerramos como han sido en los últimos años, ahora la verdad es que son tan vulnerables como lo puede ser Linux o Windows, apareciendo cada poco tiempo fallos de seguridad tan importantes como el que acaban de dar a conocer en Gatekeeper.

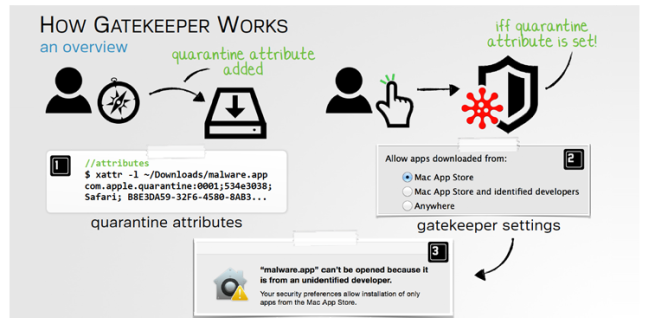

Gatekeeper es una de las medidas de seguridad esenciales de macOS, el sistema operativo de escritorio de Apple. Esta herramienta lleva más de 7 años formando parte de este sistema operativo y se encarga de comprobar la autenticidad de las aplicaciones que descargamos manualmente en nuestro Mac.

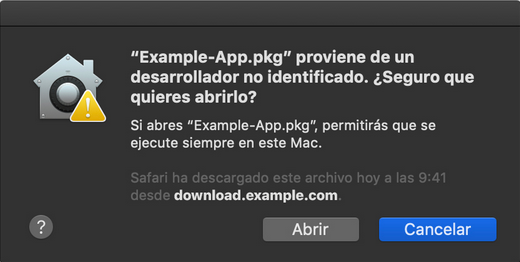

De esta manera, si descargamos cualquier aplicación desde fuera de la App Store, tendrá que pasar por esta herramienta de seguridad, quien verificará la firma digital de la misma y, si no ha sido verificada por Apple, nos obligará a confirmar su ejecución manualmente.

Esta opción se puede desactivar, o configurar para que sea más privada, desde los ajustes de seguridad y privacidad de macOS.

Un fallo de seguridad en Gatekeeper permite ejecutar aplicaciones sin comprobar su firma

Un investigador de seguridad ha podido comprobar que la herramienta de seguridad Gatekeeper de MacOS X Mojave 10.14.5 (aunque puede también afecte a otras versiones anteriores del sistema operativo de Apple) está considerando las unidades externas (como discos duros, o memorias USB), así como las unidades de red compartidas, como sitios seguros. De esta forma, si tenemos una aplicación descargada manualmente de cualquier fuente (de una web, torrent, etc) y la ejecutamos desde estas unidades, estas se abrirán automáticamente sin comprobar la firma ni pedir confirmación al usuario.

Esto, en un principio, no debería preocuparnos demasiado. Sin embargo, macOS viene configurado para montar automáticamente unidades de red y unidades externas (a través de AutoFS) en un directorio interno, lo que puede ser utilizado para descargar y ejecutar malware en un sistema Mac sin que el usuario tenga constancia de ello.

Un enlace simbólico pone en jaque la seguridad de macOS

El investigador de seguridad ha publicado una prueba de concepto, PoC, para demostrar la peligrosidad de esta vulnerabilidad. En ella indica los pasos que habría que seguir para que cualquiera pudiera saltarse esta medida de seguridad.

Lo primero que habría que hacer sería crear un archivo ZIP con un enlace simbólico al final que apuntara, por ejemplo, a /net/linux-vm.local/nfs/. Dentro de este ZIP escondemos una aplicación cualquiera que hayamos creado con un determinado código y lo subimos a Internet.

Al descargarlo y descomprimirlo, se asociará la ejecución de la aplicación al enlace simbólico y, al ser este una unidad de red, evitaría pasar por Gatekeeper. Igualmente podría hacerse uso de un script intermedio para buscar puntos de montaje de unidades externas y ejecutar la aplicación desde allí.

Cómo protegernos de este fallo de seguridad

El investigador de seguridad que descubrió la vulnerabilidad avisó a Apple el pasado mes de febrero, sin embargo, desde mayo la compañía no ha vuelto a dar respuesta sobre el fallo de seguridad y, por lo tanto, el investigador ha decidido hacer el fallo público para que los usuarios puedan ser conscientes de él.

Por ahora no hay ninguna forma de protegernos de este fallo de seguridad. Hasta que Apple no corrija el problema directamente en Gatekeeper todos los usuarios de macOS son potencialmente vulnerables, incluso los que utilicen la última versión del sistema operativo de Apple.

Por ello, la única forma de no tener peligro es asegurarnos de descargar siempre las aplicaciones desde páginas web fiables, o mejor aún, desde la App Store de Apple, la tienda de aplicaciones oficial que siempre está controlada por la compañía reduciendo al mínimo la probabilidad de descargar y ejecutar una aplicación con malware en nuestro Mac.

Si queremos más seguridad, también podemos deshabilitar temporalmente el montaje automático de unidades editando el fichero /etc/auto_master y comentando la línea que empieza por ‘/net’.