Estamos en la era de las vulnerabilidades masivas y con llamativos nombres que copan grandes titulares. En este caso, tenemos que hablar del descubrimiento de un equipo de ciberseguridad que hoy ha desvelado todos los detalles de una vulnerabilidad de alto riesgo que afecta a miles de millones de dispositivos con Linux y Windows, incluyendo servidores, portátiles, ordenadores de sobremesa y dispositivos del Internet de las cosas (IoT). Este ha sido bautizado como BootHole y afecta a GRUB2.

La vulnerabilidad BootHole, con la

referencia CVE-2020-10713 ha sido valorada en el sistema de puntuación

de vulnerabilidad común (CVSS) con un 8.2, siendo 10 la punutación más

elevada que puede recibir en función de su gravedad. Esta está presente

en el bootloader GRUB2 y podría permitir que un

atacante se saltara la función de Secure Boot para conseguir permisos

elevados persistentes en los sistemas afectados.

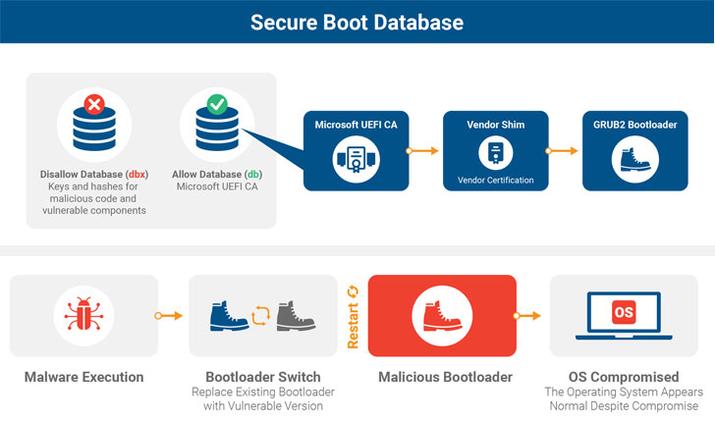

Como sabemos, Secure Boot es una función de seguridad de Unified Extensible Firmware Interface (UEFI) que impide la ejecución de cualquier software no firmado o certificado en el arranque del sistema. Uno de los objetivos de Secure Boot es evitar que el código no autorizado, incluso ejecutado con privilegios de administrador, obtenga privilegios adicionales deshabilitando Secure Boot o modificando la cadena de arranque.

La vulnerabilidad BootHole en el gestor de arranque GRUB2 puede comprometer dispositivos Windows y Linux que utilizan el arranque seguro. Los atacantes pueden aprovechar el fallo en el popular gestor de arranque para ejecutar código arbitrario durante el proceso de arranque, incluso cuando el arranque seguro está habilitado.

Se trata de una vulnerabilidad del tipo buffer overflow que afecta a todas las versiones de GRUB2. Está relacionada con la forma de procesar el fichero de configuración grub.cfg, que normalmente no está firmado como otros archivos o ejecutables.

Aprovechar el fallo de seguridad por parte de atacantes con acceso físico al dispositivo o privilegios de administradores puede ser para instalar malware, alterar el proceso de inicio, parchear el kernel del sistema operativo o realizar muchas otras acciones del tipo malicioso.

Uno de los principales problemas de esta vulnerabilidad es que se realiza el ataque antes de que se cargue el sistema operativo, por lo que se dificulta la tarea de detectar la presencia de malware o eliminarlo por parte de las soluciones de seguridad habituales.

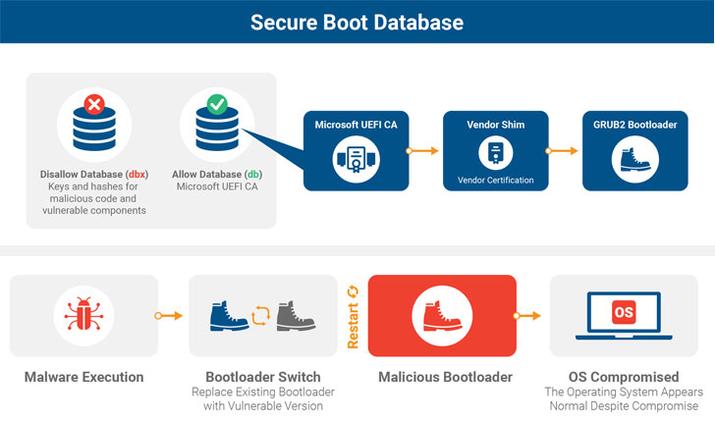

Otro problema es que requerirá un elevado grado de colaboración entre varias empresas para su solución definitiva. Además, desde Eclypsium (responsable del descubrimiento del problema) apuntan a que sólo con instalar parches y actualizar GRUB2 no será suficiente, porque los atacantes pueden sustituirlo por una versión vulnerable.

Para solucionarlo a nivel de UEFI, es necesario esfuerzo y coordinación entre fabricantes y entidades como hemos mencionado. Por lo tanto, seguramente tardemos bastante tiempo en poder ver esta solución dentro del propio firmware.

Sin embargo, por suerte, la comunidad Linux no ha tardado en responder a este fallo de seguridad. Desde hace algunas horas han empezado a circular por la red los primeros parches para proteger a los usuarios de esta grave vulnerabilidad. Los principales sistemas operativos Linux, como Red Hat, Debian, SUSE e incluso Ubuntu ya han lanzado actualizaciones para corregir la vulnerabilidad en los gestores de arranque GRUB para evitar que este fallo pueda ser explotado. Poco a poco, estos nuevos parches irán llegando a más distribuciones. Si tenemos una configuración Dual-Boot, que permite a los usuarios tener los dos sistemas operativos, como Windows y Ubuntu, al mismo tiempo instalados, actualizando GRUB2 desde el sistema Linux nuestro Windows también quedará protegido. Pero si hemos instalado GRUB2 de manera independiente, entonces tendremos que actualizarlo manualmente para evitar que pueda ser explotado.

Además de lo anterior, se recomienda seguir con los consejos básicos de seguridad de cualquier sistema operativo. Es decir, debemos instalar todas las actualizaciones del SO y comprobar de forma periódica si hay actualizaciones para la UEFI de nuestra placa base.

Fuente º-º https://SOCIEDAD.vip

Como sabemos, Secure Boot es una función de seguridad de Unified Extensible Firmware Interface (UEFI) que impide la ejecución de cualquier software no firmado o certificado en el arranque del sistema. Uno de los objetivos de Secure Boot es evitar que el código no autorizado, incluso ejecutado con privilegios de administrador, obtenga privilegios adicionales deshabilitando Secure Boot o modificando la cadena de arranque.

Así es el fallo en GRUB2

La vulnerabilidad BootHole en el gestor de arranque GRUB2 puede comprometer dispositivos Windows y Linux que utilizan el arranque seguro. Los atacantes pueden aprovechar el fallo en el popular gestor de arranque para ejecutar código arbitrario durante el proceso de arranque, incluso cuando el arranque seguro está habilitado.

Se trata de una vulnerabilidad del tipo buffer overflow que afecta a todas las versiones de GRUB2. Está relacionada con la forma de procesar el fichero de configuración grub.cfg, que normalmente no está firmado como otros archivos o ejecutables.

Aprovechar el fallo de seguridad por parte de atacantes con acceso físico al dispositivo o privilegios de administradores puede ser para instalar malware, alterar el proceso de inicio, parchear el kernel del sistema operativo o realizar muchas otras acciones del tipo malicioso.

Uno de los principales problemas de esta vulnerabilidad es que se realiza el ataque antes de que se cargue el sistema operativo, por lo que se dificulta la tarea de detectar la presencia de malware o eliminarlo por parte de las soluciones de seguridad habituales.

Otro problema es que requerirá un elevado grado de colaboración entre varias empresas para su solución definitiva. Además, desde Eclypsium (responsable del descubrimiento del problema) apuntan a que sólo con instalar parches y actualizar GRUB2 no será suficiente, porque los atacantes pueden sustituirlo por una versión vulnerable.

Cómo protegernos

Para solucionarlo a nivel de UEFI, es necesario esfuerzo y coordinación entre fabricantes y entidades como hemos mencionado. Por lo tanto, seguramente tardemos bastante tiempo en poder ver esta solución dentro del propio firmware.

Sin embargo, por suerte, la comunidad Linux no ha tardado en responder a este fallo de seguridad. Desde hace algunas horas han empezado a circular por la red los primeros parches para proteger a los usuarios de esta grave vulnerabilidad. Los principales sistemas operativos Linux, como Red Hat, Debian, SUSE e incluso Ubuntu ya han lanzado actualizaciones para corregir la vulnerabilidad en los gestores de arranque GRUB para evitar que este fallo pueda ser explotado. Poco a poco, estos nuevos parches irán llegando a más distribuciones. Si tenemos una configuración Dual-Boot, que permite a los usuarios tener los dos sistemas operativos, como Windows y Ubuntu, al mismo tiempo instalados, actualizando GRUB2 desde el sistema Linux nuestro Windows también quedará protegido. Pero si hemos instalado GRUB2 de manera independiente, entonces tendremos que actualizarlo manualmente para evitar que pueda ser explotado.

Además de lo anterior, se recomienda seguir con los consejos básicos de seguridad de cualquier sistema operativo. Es decir, debemos instalar todas las actualizaciones del SO y comprobar de forma periódica si hay actualizaciones para la UEFI de nuestra placa base.

Fuente º-º https://SOCIEDAD.vip