Las redes WiFi son cada vez más seguras. Aunque el protocolo WPA2 tiene algunas vulnerabilidades, y el WPA3 tiene también algunos fallos, hackear mediante fuerza bruta sus contraseñas es una tarea muy difícil si se usan contraseñas complejas y que no estén presentes en diccionarios. Ahora, un pequeño dispositivo aparentemente inofensivo puede ayudar a hackear redes WiFi.

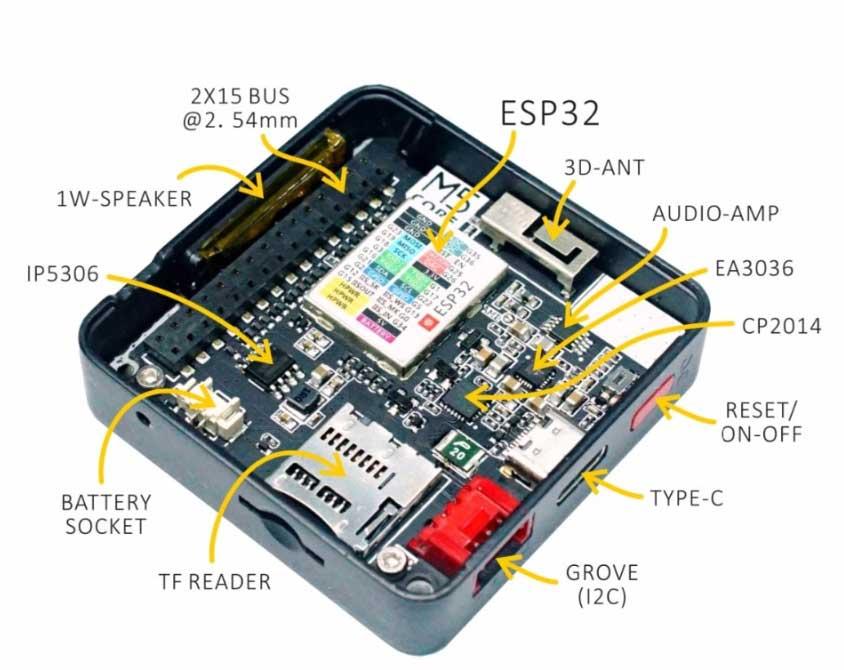

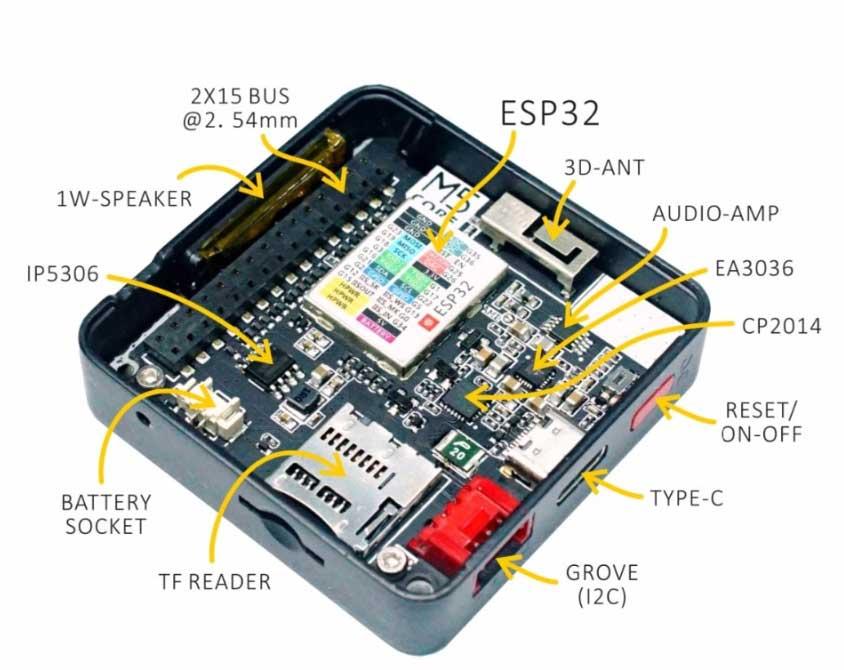

Este dispositivo, llamado Hash Monster, está inspirado en el Pwnagotchi y utiliza el M5 Stack Development Kit, una plataforma portátil con chips ESP32,

los cuales tienen doble núcleo, operan hasta 240 MHz, son baratos y

de bajo consumo, integrándose muy bien con chips WiFi y Bluetooth.

En el caso de Pwnagotchi, este dispositivo usa bettercap a nivel de software, el cual permite realizar hackeo, testeo y reconocimiento en redes WiFi, Bluetooth, Ethernet y otros protocolos para realizar incluso ataques man-in-the-middle. Para ello, usa una Raspberry Pi Zero W que analiza las redes WiFi que tiene alrededor para capturar las claves WPA en archivos PCAP, que contienen el handshake que luego puede descifrarse con hashcat.

Hash Monster utiliza una plataforma más barata y superior a la de Pwnagotchi en varios aspectos. Por ejemplo, no necesita una Raspberry Pi Zero ni una pantalla o batería externa. Así, funciona directamente en el M5Stack, que tiene el procesador ESP32, la pantalla, botones y una batería interna. Es modular, escalable y portátil, además de ser de código abierto, barato (45 dólares) y programable con Arduino, C++, Blockly o MicroPython. La batería incluida es de 110 mAh, aunque puede ampliarse a una de 700 mAh.

La funcionalidad de ambos dispositivos, como decimos, es la misma: capturar handshakes PSK de redes WPA y WPA2 y otros hashes que contengan el PMKID, lo cual permite crackearlo luego con Aircrack-ng, basado en CPU, o hashcat, que aprovecha la excelente capacidad de paralelización que tienen las tarjetas gráficas. Es recomendable usar una tarjeta gráfica o contratar poder de computación de la nube, ya que son tareas muy exigentes.

Para ello, se usan diccionarios para cotejar las claves, y en cuanto encuentran una que coincide, pone KEY FOUND! con la contraseña en texto plano. Todos los detalles de cómo hacer funcionar el dispositivo están en este enlace. Es obvio recordar que crackear redes WiFi ajenas es ilegal 😎 y que esto sólo podemos probarlo con nuestra red WiFi para comprobar su seguridad.

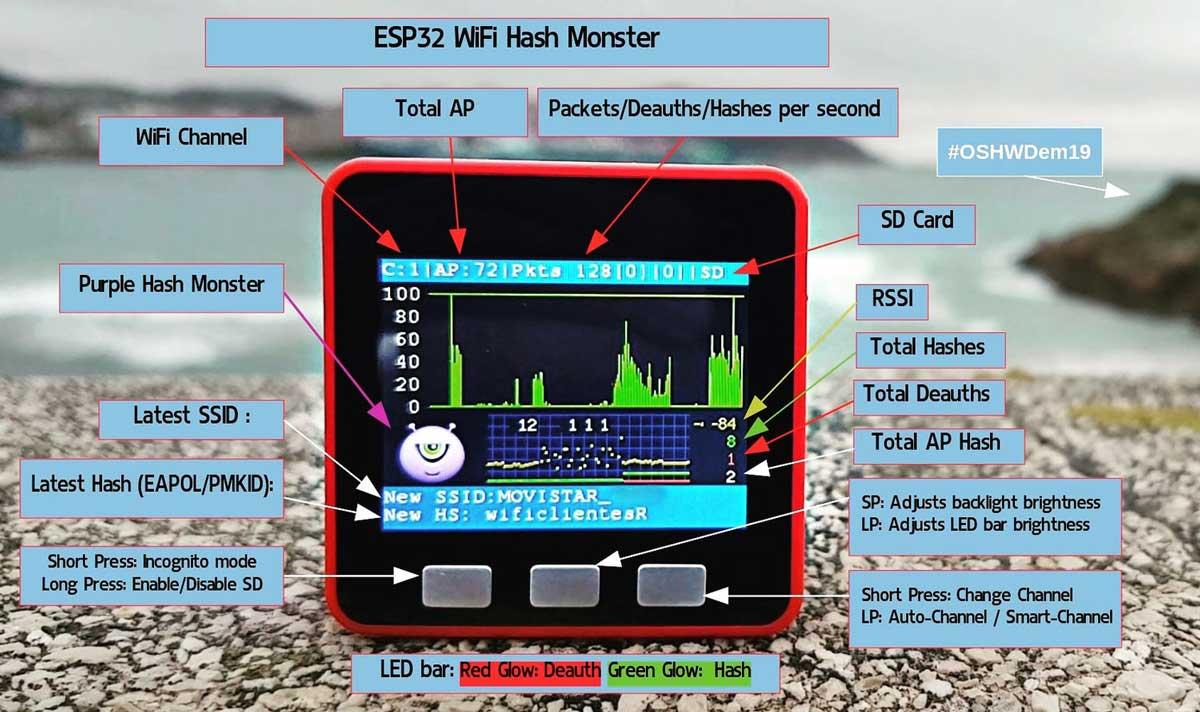

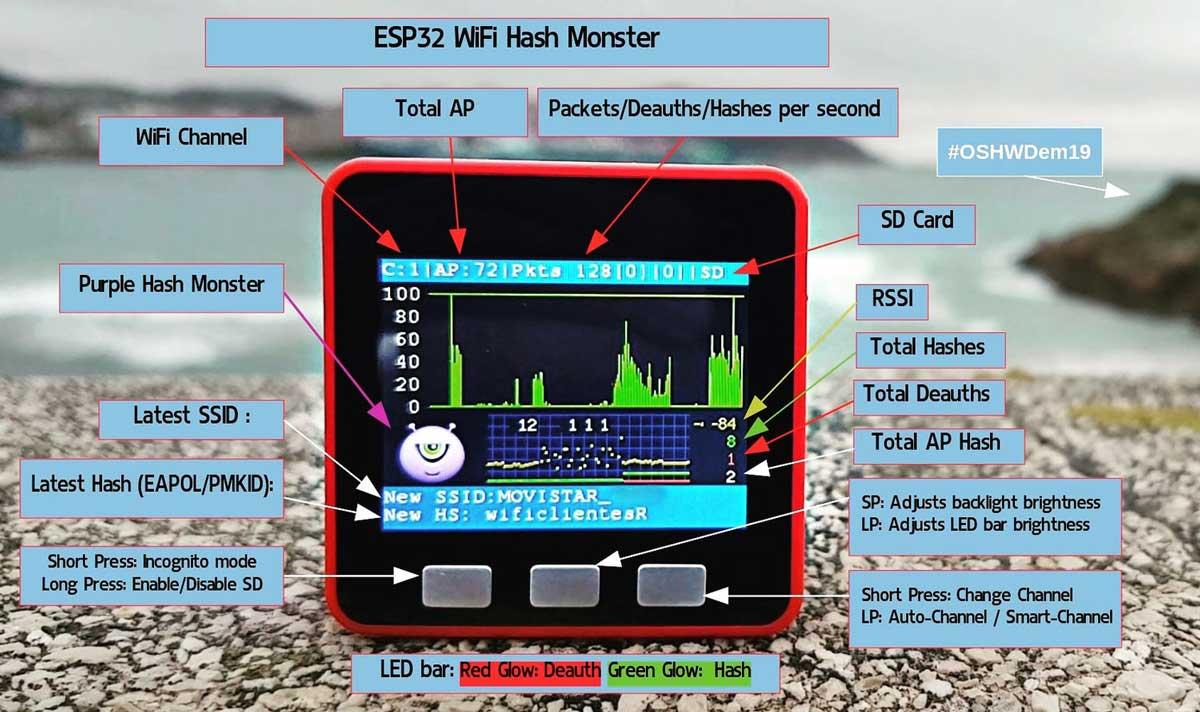

El nombre de Hash Monster es elegido porque en la pantalla encontramos un pequeño «monstruo» que va alimentándose de los hashes de redes WiFi. Cuantos más hashes recoja el dispositivo, más contento se pondrá.

En el caso de que no quieras tener un dispositivo de este tipo, hay otras formas de capturar los hashes, ya sea con los propios ordenadores que se usan para descodificar las claves, o con móviles que puedan usarse para capturar las claves, ahorrándose el dinero y el tiempo de fabricar un dispositivo como este. Aunque no tendrá un muñequito al que alimentar 💀

Fuente º-º https://SOCIEDAD.vip

Hash Monster: el compañero del hacker de redes WiFi

En el caso de Pwnagotchi, este dispositivo usa bettercap a nivel de software, el cual permite realizar hackeo, testeo y reconocimiento en redes WiFi, Bluetooth, Ethernet y otros protocolos para realizar incluso ataques man-in-the-middle. Para ello, usa una Raspberry Pi Zero W que analiza las redes WiFi que tiene alrededor para capturar las claves WPA en archivos PCAP, que contienen el handshake que luego puede descifrarse con hashcat.

Hash Monster utiliza una plataforma más barata y superior a la de Pwnagotchi en varios aspectos. Por ejemplo, no necesita una Raspberry Pi Zero ni una pantalla o batería externa. Así, funciona directamente en el M5Stack, que tiene el procesador ESP32, la pantalla, botones y una batería interna. Es modular, escalable y portátil, además de ser de código abierto, barato (45 dólares) y programable con Arduino, C++, Blockly o MicroPython. La batería incluida es de 110 mAh, aunque puede ampliarse a una de 700 mAh.

La funcionalidad de ambos dispositivos, como decimos, es la misma: capturar handshakes PSK de redes WPA y WPA2 y otros hashes que contengan el PMKID, lo cual permite crackearlo luego con Aircrack-ng, basado en CPU, o hashcat, que aprovecha la excelente capacidad de paralelización que tienen las tarjetas gráficas. Es recomendable usar una tarjeta gráfica o contratar poder de computación de la nube, ya que son tareas muy exigentes.

Usarlo en redes ajenas es ilegal

Para ello, se usan diccionarios para cotejar las claves, y en cuanto encuentran una que coincide, pone KEY FOUND! con la contraseña en texto plano. Todos los detalles de cómo hacer funcionar el dispositivo están en este enlace. Es obvio recordar que crackear redes WiFi ajenas es ilegal 😎 y que esto sólo podemos probarlo con nuestra red WiFi para comprobar su seguridad.

El nombre de Hash Monster es elegido porque en la pantalla encontramos un pequeño «monstruo» que va alimentándose de los hashes de redes WiFi. Cuantos más hashes recoja el dispositivo, más contento se pondrá.

En el caso de que no quieras tener un dispositivo de este tipo, hay otras formas de capturar los hashes, ya sea con los propios ordenadores que se usan para descodificar las claves, o con móviles que puedan usarse para capturar las claves, ahorrándose el dinero y el tiempo de fabricar un dispositivo como este. Aunque no tendrá un muñequito al que alimentar 💀

Fuente º-º https://SOCIEDAD.vip