Los ciberdelincuentes siempre andan buscando nuevas fórmulas, incluso observan las de sus colegas para realizar los ataques a sus víctimas. En esta ocasión, ha sido lo segundo y se han inspirado en la banda Ragnar Locker. Así con su ransomware Maze, al igual que los anteriores, han utilizado una máquina virtual para cifrar por completo los ordenadores y pedir el típico rescate de los ransomware.

El antecedente del ransomware Ragnar Locker

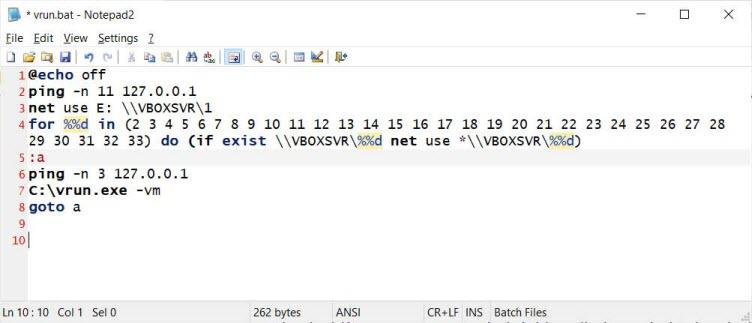

En mayo de este año, Shophos alertó sobre la presencia del ransomware Ragnar Locker que cifraba a través de de máquinas virtuales VirtualBox Windows XP para eludir el software de seguridad en el host final. Esa máquina virtual monta las unidades de un host como recursos compartidos remotos, después, ejecuta el ransomware en una máquina virtual para cifrar los archivos del recurso compartido. Debido a que la máquina virtual no está ejecutando ningún software de seguridad y está montando las unidades del host, el software de seguridad del host no puede detectar el malware y bloquearlo. Este ataque se inicia creando primero una carpeta de herramientas que incluye VirtualBox, un mini disco virtual de Windows XP llamado micro.vdi y varios ejecutables y scripts para preparar el sistema. Luego también, cuenta con el archivo vrun.bat, que montará cada unidad compartida, la cifrará y luego pasará a la siguiente unidad compartida con la máquina virtual.

Como ya hemos explicado antes, el software de seguridad que se ejecuta en el host de la víctima no detecta el ejecutable del ransomware en la máquina virtual, y seguirá ejecutándose y cifrando los archivos. En el momento que finalice, la víctima encontrará una nota de rescate personalizada que explica que su empresa ha sido atacada y sus archivos encriptados por completo.

El ransomware Maze y su uso de las máquinas virtuales

Todo comienza cuando Shopos, atendiendo la incidencia de un cliente, descubrió que el ransomware Maze había intentado implementar su ransomware dos veces. Sin embargo, gracias a la función Intercept X de Sophos fue bloqueada. La máquina virtual utilizada por Maze estaba ejecutando Windows 7, mientras que la del Ragnar Locker como mencionamos antes, era de Windows XP. La investigación también reveló los siguientes datos:

- Encontraron varios scripts de instalación gracias los cuales se pudo descubrir su forma de actuación.

- Se descubrió que los atacantes habían pasado días creando listas de direcciones IP dentro de la red del objetivo. Para ello, utilizaron uno de los servidores de controlador de dominio del objetivo, y exfiltraron datos de Mega.nz.

Los ataques con el ransomware Maze empezaron mediante el uso de archivos por lotes e hicieron varios intentos por cifrar las máquinas en la red. A continuación, como no consiguieron su objetivo, crearon tareas programadas para ejecutar el ransomware basados en:

- Windows Update Security.

- Windows Update Security Patches.

- Actualización de seguridad de Google Chrome.

Sin embargo, gracias a que se activaron las protecciones de comportamiento Cryptoguard de Intercept X, esas cargas del ransomware Maze se capturaron y se pusieron en cuarentena en máquinas protegidas antes de que pudieran causar daños. Los atacantes, como había fracasado en sus dos primeros intentos, entonces optaron por un enfoque más radical.

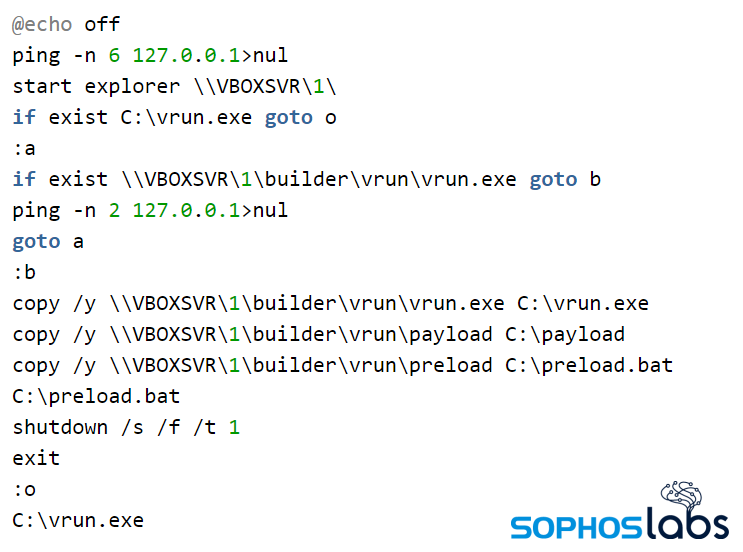

En el tercer ataque, Maze implementó un archivo MSI que instaló el software VirtualBox VM en el servidor junto con una máquina virtual personalizada de Windows 7. En el disco raíz de ese disco virtual tenemos tres archivos asociados con el ransomware Maze:

- preload.bat

- vrun.exe

- payload (sin extensión de archivo), que es la carga útil real de Maze DLL.

Luego con la máquina virtual ya iniciada, el ransomware Maze, se ejecutaría un archivo por lotes llamado startup_vrun.bat que prepara la máquina con los ejecutables de Maze.

A continuación, la máquina se apaga y, una vez que se reinicia de nuevo, ejecutará vrun.exe para cifrar los archivos del host. Debido a que el cifrado se realiza en las unidades montadas del host, el software de seguridad no pudo detectar el comportamiento y detenerlo.

Comparativa de ransomware Maze respecto a Ragnar Locker

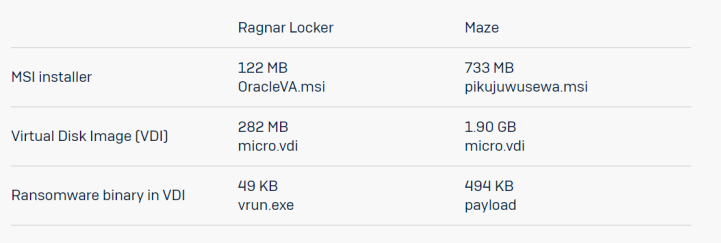

Los investigadores de SophosLabs señalan que el ransomware Maze es más costoso de implementar en términos de tamaño de disco en comparación con el de Ragnar Locker. Aquí tenemos una tabla en el que se puede apreciar esto:

Ragnar Locker se implementó dentro de una máquina virtual Oracle VirtualBox Windows XP. La carga útil del ataque fue un instalador de 122 MB con una imagen virtual de 282 MB. En cambio, los atacantes del ransomware Maze adoptaron un enfoque diferente utilizando una máquina virtual con Windows 7. Esto provocó que aumentase significativamente el tamaño del disco virtual, pero también le agregó algunas funciones nuevas. En este caso pasamos a un instalador de 733 MB y a un disco duro virtual de 1.90 GB. Para finalizar, como habréis podido apreciar, los creadores del ransomware Maze han utilizado técnicas similares a las de otros ciberdelincuentes como los de Ragnar Locker.

Fuente º-º https://SOCIEDAD.vip