La llegada y expansión del HTTPS por todo Internet ha traído numerosas ventajas a nivel de seguridad para los usuarios. Gracias a ello, podemos cerciorarnos de que nadie va a poder espiar nuestro tráfico entre nuestros dispositivos y la web o servicio de destino. Aunque una web HTTPS puede ser maliciosa y utilizar nuestros datos con fines fraudulentos, si la URL es real y estamos accediendo a una página fiable, la conexión quedará protegida. Sin embargo, la expansión de HTTPS tiene un grandísimo inconveniente: la obsolescencia programada.

Prácticamente todas las grandes webs actuales utilizan HTTPS. Para que una web sea HTTPS es necesario que utilice un certificado emitido por una autoridad certificadora. Una de las más populares es Let’s Encrypt, usada por alrededor del 30% de páginas web en todo el mundo.

Los certificados raíz: nuevo aluvión de problemas

El funcionamiento de los certificados hace que los dispositivos o el software tengan que incluir un llamado «certificado raíz«. Estos certificados vienen preinstalados en los dispositivos, y su fecha de caducidad suele ser bastante larga, llegando a ser de hasta 20 ó 25 años. Gracias a ellos, el cliente puede acceder a otros certificados de usuario que se renuevan cada menos tiempo y que garantizan la seguridad de las conexiones.

El problema es que esos certificados terminan caducando, y desde hace unos meses ya empezamos a ver cómo había dispositivos en los que había caducado el AddTrust External CA Root el pasado 30 de mayo. Esta caducidad se produjo 20 años después de su emisión, donde el gran problema viene por que algunos fabricantes confían en esos dispositivos después de haber pasado muchos años, a pesar de que ya hay otros certificados raíz más recientes.

Arreglar este fallo tiene una solución muy fácil: lanzar una nueva actualización de software que utilice un certificado raíz más reciente. El problema es que esto suele afectar a dispositivos antiguos que, o bien el fabricante no tiene interés en actualizar, o incluso muchos de ellos no tienen ni siquiera un mecanismo de actualización de software, como ocurre en algunos televisores o reproductores antiguos. Sin embargo, el problema ahora afectará a dispositivos muy recientes, incluyendo a cualquier persona con un móvil Android anterior a 2016, empezando a tener problemas desde este mismo mes de enero.

IdenTrust y Let’s Encrypt rompen su acuerdo en 2021

El problema radica en el certificado raíz DST Root X3 de IdenTrust. Cuando un nuevo certificado llega al mercado, es necesario que los sistemas operativos, navegadores y fabricantes lo acepten. Por ello, para hacer que llegue antes a los usuarios, una de las soluciones es pedir a un certificado ya disponible en dispositivos una firma conjunta para que la disponibilidad sea inmediata.

Let’s Encrypt hizo eso hace 5 años, donde pidió a IdenTrust una firma conjunta con el DST Root X3. Si no llega a ser por eso, Let’s Encrypt podría no haber llegado a alcanzar el éxito que tienen hoy. Actualmente, Let’s Encrypt tiene su propio certificado raíz, el ISRG Root X1. El problema es que todos los dispositivos que no han recibido actualizaciones desde 2016, que es cuando el ISRG Root X1 fue lanzado, no son compatibles con él. Y el acuerdo conjunto con el DST Root X3 caduca el 1 de septiembre de 2021, el cual no han renovado con IdenTrust.

Móviles con Android 7.1.1 o anterior, afectados

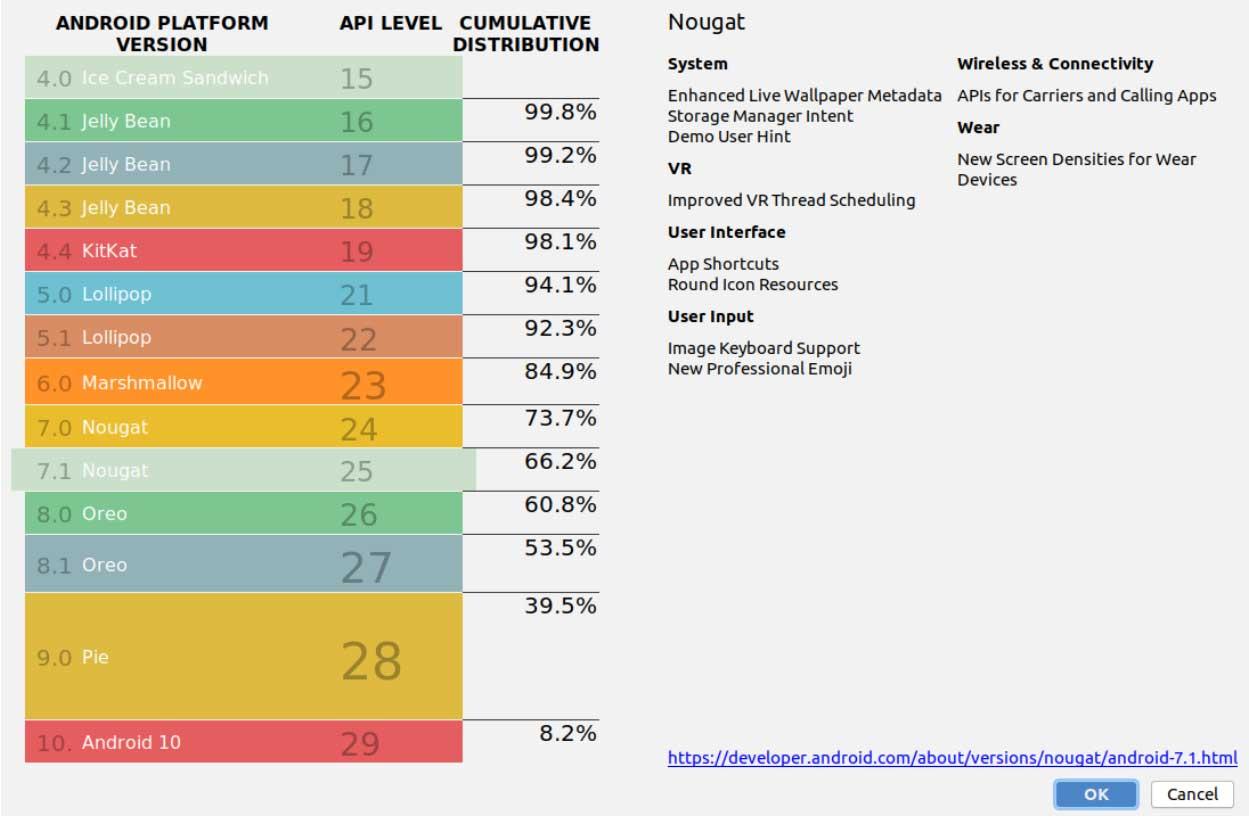

Esto hará que todos los móviles con Android 7.1.1 o anteriores no serán compatibles con certificados de Let’s Encrypt, y por ello van a dejar de poder acceder al 30% de todas las webs de Internet. Actualmente, sólo el 66.2% de los dispositivos con Android tiene la versión 7.1 o posterior. Por ello, el 33.8% restante va a empezar a tener problemas de certificados.

La única solución será que los fabricantes lancen nuevas actualizaciones (algo improbable), que instales una ROM personalizada con una versión más reciente de Android, que cambies de móvil o que instales Firefox como navegador porque ellos utilizan sus propios certificados al margen del sistema operativo, lo que puede hacer que algunas webs funcionen. Algunos usuarios afirman que se pueden flashear certificados a través de TWRP y Magisk si tienes root en tu móvil para convertir certificados de usuario en certificados del sistema, pero puede que no funcione.

Let’s Encrypt ha barajado la posibilidad de realizar otra certificación conjunta con otros certificados, pero es algo complicado porque entonces ellos se convierten en responsables de lo que la otra empresa haga, además de volver a encontrarse con este problema en el futuro.

La fecha de septiembre de 2021 podría adelantarse, ya que, a partir del 11 de enero de 2021, Let’s Encrypt dejará de firmar de manera conjunta los certificados por defecto. Las webs podrán generar nuevos certificados cruzados, pero sólo hasta septiembre. Por ello, ya a partir del próximo mes de enero podrías empezar a tener problemas para acceder a páginas web.

Fuente º-º https://SOCIEDAD.vip