El malware Bumblebee dirigido a empresas se distribuye a través de Google Ads y el envenenamiento de SEO que promueve software popular como Zoom, Cisco AnyConnect, ChatGPT y Citrix Workspace.

Bumblebee es un cargador de malware descubierto en abril de 2022, que se cree que fue desarrollado por el equipo de Conti como reemplazo de la puerta trasera BazarLoader, utilizada para obtener acceso inicial a las redes y realizar ataques de ransomware.

En septiembre de 2022, se observó una nueva versión del cargador de malware, que presentaba una cadena de ataque más sigilosa que usaba el marco PowerSploit para la inyección reflexiva de DLL en la memoria.

Los investigadores de Secureworks descubrieron recientemente una nueva campaña que utiliza anuncios de Google que promueven versiones troyanizadas de aplicaciones populares para entregar el cargador de malware a víctimas desprevenidas.

Esconderse en aplicaciones populares

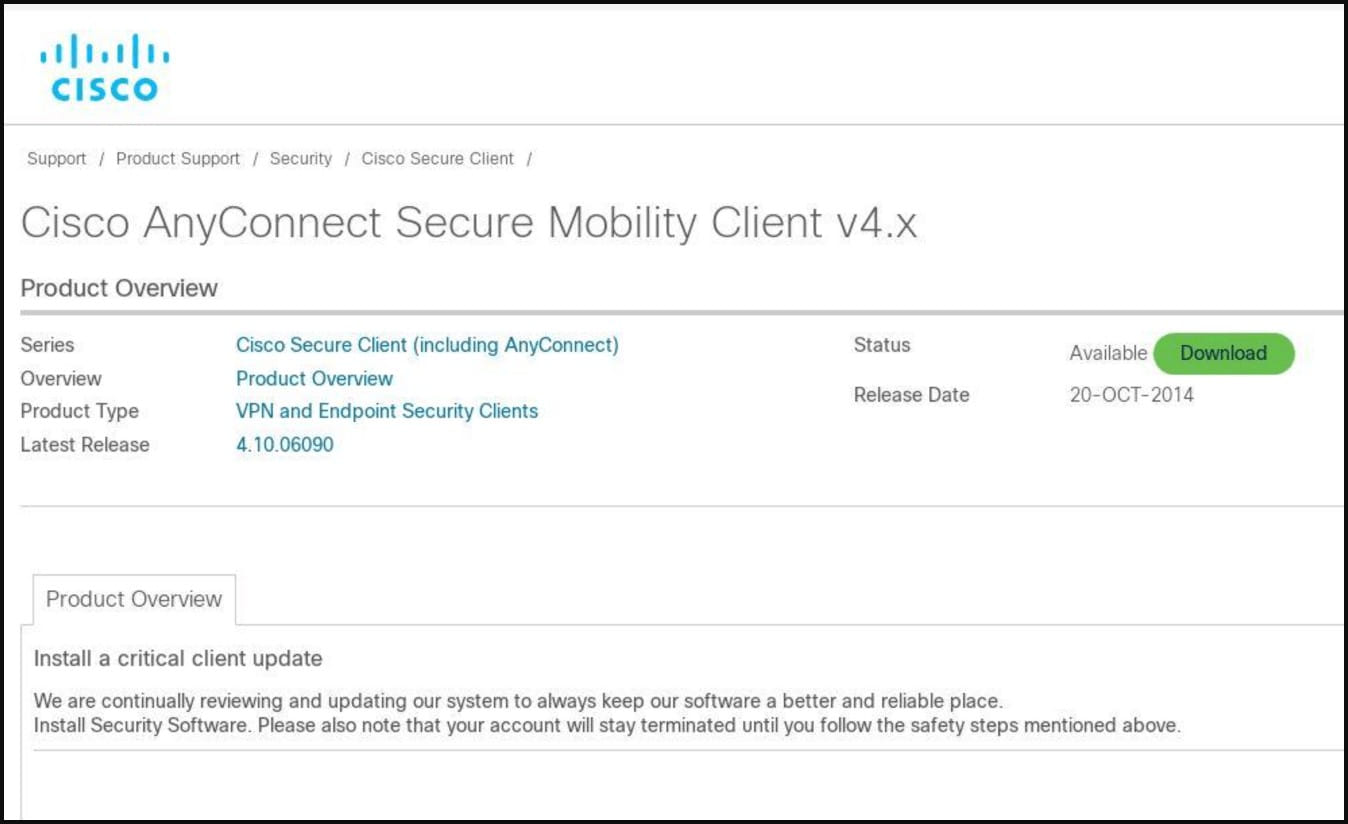

Una de las campañas vistas por SecureWorks comenzó con un anuncio de Google que promocionaba una página de descarga falsa de Cisco AnyConnect Secure Mobility Client creada el 16 de febrero de 2023 y alojada en un dominio "appcisco[.]com".

"Una cadena de infección que comenzó con un anuncio de Google malicioso envió al usuario a esta página de descarga falsa a través de un sitio de WordPress comprometido", explica el informe de SecureWorks.

Portal falso de descarga de software de Cisco (Secureworks)

Portal falso de descarga de software de Cisco (Secureworks)

Esta página de inicio falsa promocionaba un instalador MSI troyanizado llamado "cisco-anyconnect-4_9_0195.msi" que instala el malware BumbleBee.

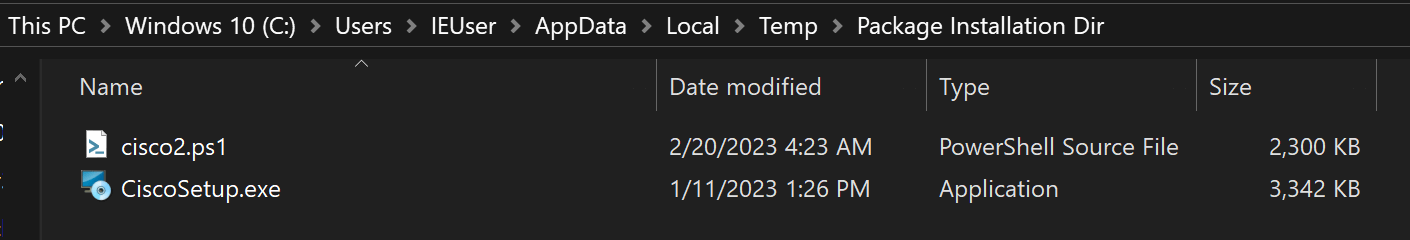

Tras la ejecución, se copia en la computadora del usuario una versión del programa de instalación legítimo y un script de PowerShell con un nombre engañoso (cisco2.ps1).

Archivos eliminados por el MSI malicioso (Secureworks)

Archivos eliminados por el MSI malicioso (Secureworks)

CiscoSetup.exe es el instalador legítimo de AnyConnect e instala la aplicación en el dispositivo para evitar sospechas.

Sin embargo, el script PowerScrip instala el malware BumbleBee y realiza actividades maliciosas en el dispositivo comprometido.

"El script de PowerShell contiene una selección de funciones renombradas copiadas del script PowerSploit ReflectivePEInjection.ps1", explica Secureworks.

"También contiene una carga útil de malware Bumblebee codificada que ejecuta reflexivamente en la memoria".

Esto significa que Bumblebee todavía usa el mismo módulo de marco posterior a la explotación para cargar el malware en la memoria sin generar ninguna alarma de los productos antivirus existentes.

Secureworks encontró otros paquetes de software con pares de archivos con nombres similares, como ZoomInstaller.exe y zoom.ps1, ChatGPT.msi y chch.ps1 y CitrixWorkspaceApp.exe y citrix.ps1.

Un camino hacia el ransomware

Teniendo en cuenta que el software troyanizado está dirigido a usuarios corporativos, los dispositivos infectados son candidatos para el comienzo de los ataques de ransomware.

Secureworks examinó de cerca uno de los recientes ataques de Bumblebee. Descubrieron que el actor de amenazas aprovechó su acceso al sistema comprometido para moverse lateralmente en la red aproximadamente tres horas después de la infección inicial.

Las herramientas que los atacantes implementaron en el entorno violado incluyen el conjunto de pruebas de penetración Cobalt Strike, las herramientas de acceso remoto AnyDesk y DameWare, utilidades de escaneo de red, un volcador de bases de datos AD y un ladrón de credenciales Kerberos.

Este arsenal crea un perfil de ataque que hace que sea muy probable que los operadores de malware estén interesados en identificar puntos de red accesibles, pasar a otras máquinas, filtrar datos y, finalmente, implementar ransomware.