Un nuevo malware conocido como 'LOBSHOT' que se distribuye mediante anuncios de Google permite a los actores de amenazas hacerse con el control sigiloso de los dispositivos Windows infectados mediante hVNC.

A principios de este año, numerosos investigadores de seguridad cibernética informaron un aumento dramático en los actores de amenazas que utilizan anuncios de Google para distribuir malware en los resultados de búsqueda.

Estas campañas publicitarias suplantaron sitios web para 7-ZIP, VLC, OBS, Notepad ++, CCleaner, TradingView, Rufus y muchas más aplicaciones.

Sin embargo, estos sitios enviaron malware en lugar de distribuir aplicaciones legítimas, incluidos Gozi, RedLine, Vidar, Cobalt Strike, SectoRAT y Royal Ransomware .

LOBSHOT distribuido por anuncios de Google

En un nuevo informe de Elastic Security Labs, los investigadores revelaron que un nuevo troyano de acceso remoto llamado LOBSHOT se estaba distribuyendo a través de Google Ads.

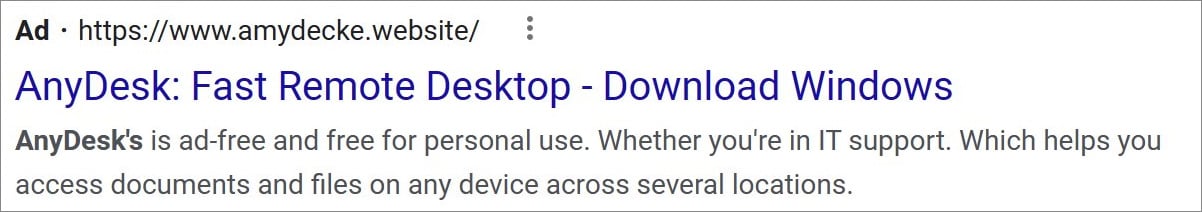

Estos anuncios promocionaban el software legítimo de gestión remota AnyDesk, pero dirigían a un sitio falso de AnyDesk en el sitio web de amydeecke[.].

Este sitio envió un archivo MSI malicioso que ejecutó un comando de PowerShell para descargar una DLL de download-cdn[.]com, un dominio históricamente asociado con la banda de ransomware TA505/Clop .

Sin embargo, el investigador de amenazas de Proofpoint, Tommy Madjar, dijo previamente que este dominio había cambiado de propietario en el pasado, por lo que no está claro si TA505 todavía lo está usando.

El archivo DLL descargado es el malware LOBSHOT y se guardará en la carpeta C:\ProgramData y luego será ejecutado por RunDLL32.exe.

"Hemos observado más de 500 muestras únicas de LOBSHOT desde julio pasado. Las muestras que hemos observado se compilan como archivos DLL de 32 bits o ejecutables de 32 bits que normalmente oscilan entre 93 KB y 124 KB", explica el informe de Elastic Security Labs .

Una vez ejecutado, el malware comprobará si Microsoft Defender se está ejecutando y, si se detecta, finalizará la ejecución para evitar la detección.

Sin embargo, si no se detecta Defender, el malware configurará las entradas del Registro para que se inicien automáticamente al iniciar sesión en Windows y luego transmitirá la información del sistema desde el dispositivo infectado, incluidos los procesos en ejecución.

El malware también buscará 32 extensiones de billetera de criptomonedas Chrome, nueve extensiones de billetera Edge y 11 extensiones de billetera Firefox.

Después de enumerar las extensiones, el malware ejecutará un archivo en C:\ProgramData. Sin embargo, como ese archivo no existía en su análisis, Elastic no está seguro de si se usa para robar los datos de la extensión o para algún otro propósito.

Si bien el robo de extensiones de criptomonedas es común, Elastic también descubrió que el malware incluía un módulo hVNC, lo que permitía a los actores de amenazas acceder silenciosamente a un dispositivo infectado de forma remota.

Controlar sigilosamente los dispositivos de las víctimas

hVNC, o informática de red virtual oculta , es un software de acceso remoto VNC modificado para controlar un escritorio oculto en el dispositivo infectado en lugar del escritorio principal utilizado por el propietario del dispositivo.

Esto permite que un actor de amenazas controle de forma remota una computadora de escritorio con Windows sin que la víctima sepa que está sucediendo.

Elastic dice que LOBSHOT implementa un módulo hVNC que permite a los actores de amenazas controlar el escritorio oculto usando su mouse y teclado como si estuvieran frente a él.

"En esta etapa, la máquina de la víctima comenzará a enviar capturas de pantalla que representan el escritorio oculto que se envía a un cliente de escucha controlado por el atacante", explica Elastic.

"El atacante interactúa con el cliente controlando el teclado, haciendo clic en los botones y moviendo el mouse, estas capacidades le brindan al atacante un control remoto total del dispositivo".

Con hVNC, los actores de amenazas tienen control total sobre el dispositivo, lo que les permite ejecutar comandos, robar datos e incluso implementar más cargas útiles de malware.

Como AnyDesk se usa comúnmente en entornos comerciales, es probable que el malware se use para el acceso inicial a las redes corporativas y para propagarse lateralmente a otros dispositivos.

Este tipo de acceso podría dar lugar a ataques de ransomware, extorsión de datos y otros ataques.

Anuncio falso de AnyDesk descubierto por Will Dormann

Anuncio falso de AnyDesk descubierto por Will Dormann