Los piratas informáticos están explotando activamente una vulnerabilidad recientemente reparada en el complemento de campos personalizados avanzados de WordPress aproximadamente 24 horas después de que se hiciera pública una vulnerabilidad de prueba de concepto (PoC).

La vulnerabilidad en cuestión es CVE-2023-30777, una falla de secuencias de comandos entre sitios (XSS) reflejada de alta gravedad que permite a los atacantes no autenticados robar información confidencial y aumentar sus privilegios en los sitios de WordPress afectados.

La falla fue descubierta por la empresa de seguridad de sitios web Patchstack el 2 de mayo de 2023 y se reveló junto con un exploit de prueba de concepto el 5 de mayo , un día después de que el proveedor del complemento publicara una actualización de seguridad con la versión 6.1.6.

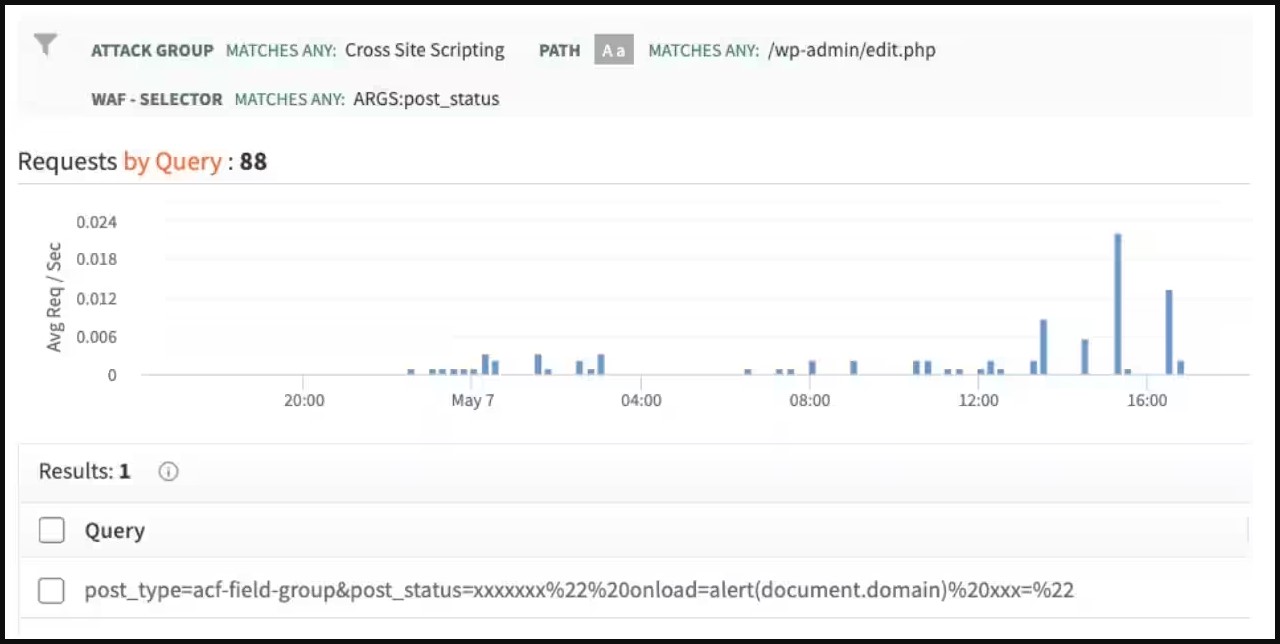

Como informó ayer el Grupo de inteligencia de seguridad (SIG) de Akamai, a partir del 6 de mayo de 2023, observaron una actividad significativa de exploración y explotación utilizando el código de muestra proporcionado en el informe de Patchstack.

"Akamai SIG analizó los datos del ataque XSS e identificó los ataques que comenzaron dentro de las 24 horas posteriores a la publicación del PoC del exploit", se lee en el informe .

"Lo que es particularmente interesante de esto es la consulta en sí misma: el actor de amenazas copió y usó el código de muestra del artículo de Patchstack".

Intentos de explotación de un solo actor de amenazas (Akamai)

Intentos de explotación de un solo actor de amenazas (Akamai)

Teniendo en cuenta que más de 1.4 millones de sitios web que utilizan el complemento de WordPress afectado no se han actualizado a la última versión, según las estadísticas de wordpress.org , los atacantes tienen una superficie de ataque bastante grande para explorar.

La falla XSS requiere la participación de un usuario que haya iniciado sesión y tenga acceso al complemento para ejecutar un código malicioso en su navegador que les dará a los atacantes un acceso privilegiado al sitio.

Los escaneos maliciosos indican que este factor de mitigación no desalienta a los actores de amenazas que confían en que pueden superarlo a través de trucos básicos e ingeniería social.

Además, el exploit funciona en las configuraciones predeterminadas de las versiones de los complementos afectados, lo que aumenta las posibilidades de éxito de los actores de amenazas sin requerir un esfuerzo adicional.

Se insta a los administradores del sitio de WordPress que utilizan los complementos vulnerables a que apliquen inmediatamente el parche disponible para protegerse de la actividad de exploración y explotación en curso.

La acción recomendada es actualizar los complementos gratuitos y profesionales de 'Campos personalizados avanzados' a la versión 5.12.6 (retroalimentada) y 6.1.6.