La Operación Triangulación ha salido a la luz cuando la firma rusa de ciberseguridad Kaspersky revela una serie de ataques en curso contra iPhones. La campaña utiliza una vulnerabilidad de iOS y explota las técnicas de clic cero de iMessage para instalar malware sin interacción del usuario.

Kaspersky, en sus esfuerzos por combatir esta amenaza, ha llamado a la operación "Operación Triangulación" e insta a las personas que tengan información a presentarse y colaborar.

Este artículo profundiza en los detalles de la campaña, su impacto y las acusaciones posteriores hechas por la agencia de inteligencia y seguridad FSB de Rusia.

Operación Triangulación explota vulnerabilidad de iOS

Según la investigación de Kaspersky , los iPhones conectados a su red han sido víctimas de piratas informáticos que emplean una vulnerabilidad de iOS, aprovechando las vulnerabilidades de clic cero de iMessage .

Estas técnicas permiten la entrega de código malicioso a los dispositivos sin necesidad de interacción por parte del usuario. Aprovechando esta falla, los atacantes pueden descargar discretamente malware adicional de sus servidores. Si bien el mensaje inicial y el archivo adjunto se borran rápidamente, permanece una carga útil oculta con privilegios de raíz, lo que permite a los perpetradores recopilar información confidencial, ejecutar comandos remotos y mantener la persistencia.

Operación Triangulación proporciona un análisis en profundidad del malware

En respuesta a los desafíos planteados por el sistema cerrado de iOS, Kaspersky utilizó el kit de herramientas de verificación móvil para realizar un análisis exhaustivo del malware. Al crear copias de seguridad del sistema de archivos de iPhones infectados, se descubrieron conocimientos cruciales sobre el proceso de ataque y la funcionalidad del malware. A pesar de los intentos del malware de borrar los rastros de su presencia, persisten los indicadores de infección. Estos incluyen modificaciones a los archivos del sistema que dificultan la instalación de actualizaciones de iOS, patrones de uso de datos anormales y la inyección de bibliotecas obsoletas.

Un examen más detallado de los datos recopilados reveló que los signos de infección se observaron por primera vez en 2019. En particular, la versión más reciente de iOS atacada por este conjunto de herramientas maliciosas fue la 15.7 , mientras que la última versión importante en el momento del análisis fue iOS 16.5 . Es fundamental considerar que las actualizaciones posteriores de iOS pueden haber solucionado la vulnerabilidad explotada en estos ataques, mitigando el riesgo para los dispositivos que ejecutan las últimas versiones.

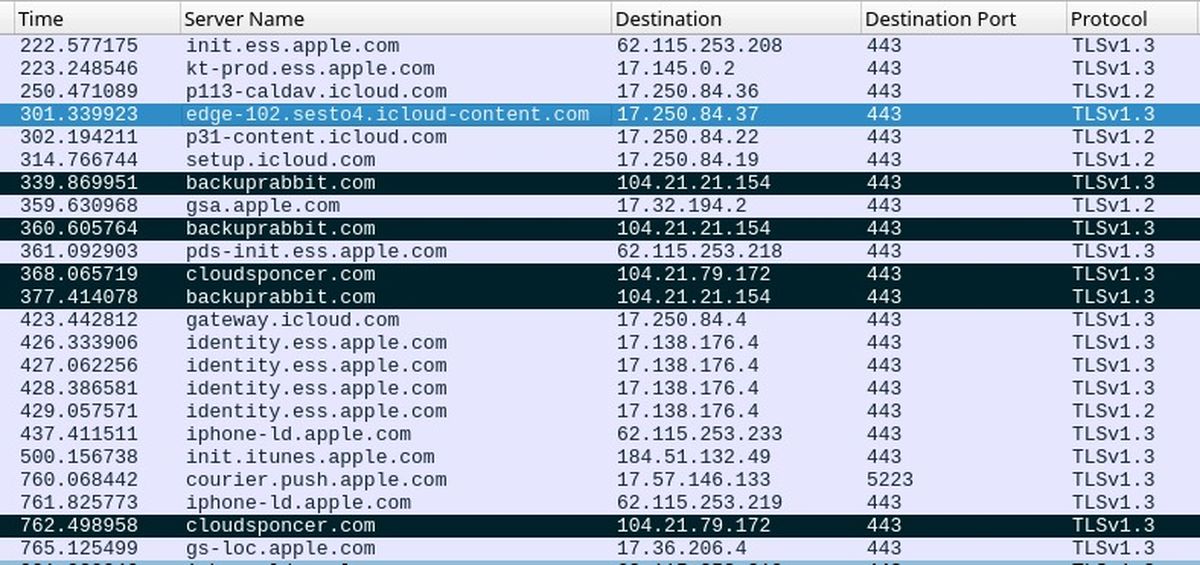

Dominios asociados con actividad maliciosa

Kaspersky ha proporcionado a los administradores de seguridad una lista de 15 dominios asociados con la campaña Operación Triangulación. Al analizar los registros históricos de DNS, los administradores pueden identificar posibles signos de explotación en sus dispositivos. Una vez que el malware aumenta los privilegios, descarga un conjunto de herramientas completo que otorga a los atacantes control sobre la ejecución de comandos, la recopilación de información del sistema y del usuario, y la obtención de módulos adicionales de un servidor de comando y control (C2).

Vale la pena señalar que el conjunto de herramientas APT utilizado en estos ataques carece de mecanismos de persistencia. Por lo tanto, un simple reinicio del dispositivo finaliza efectivamente las operaciones del malware. Sin embargo, dado que el análisis de la carga útil final aún está en curso, los detalles específicos sobre las funcionalidades del malware siguen siendo limitados.

Los registros DNS del ataque muestran una conexión con los servidores de Apple en la Operación Triangulación - Imagen: Kaspersky

Los registros DNS del ataque muestran una conexión con los servidores de Apple en la Operación Triangulación - Imagen: Kaspersky

Rusia acusa a EE.UU.

Coincidiendo con el informe de Kaspersky, la agencia de inteligencia y seguridad FSB de Rusia ha hecho acusaciones que sugieren la colaboración de Apple con la NSA. El FSB afirma que Apple proporcionó deliberadamente a la NSA una puerta trasera, lo que permitió la infección de iPhones en Rusia con spyware. Además, afirman que se han encontrado comprometidos numerosos dispositivos pertenecientes a funcionarios del gobierno ruso y personal de varias embajadas. Sin embargo, el FSB no ha proporcionado evidencia concreta para respaldar estas afirmaciones.

Anteriormente, el estado ruso aconsejó a su administración presidencial y a los empleados del gobierno que se alejaran de los iPhone de Apple y evitaran la tecnología fabricada en Estados Unidos. Kaspersky confirmó el impacto de los ataques en su sede de Moscú y empleados en otros países. Sin embargo, la empresa aclaró su incapacidad para verificar un vínculo directo entre sus hallazgos y el informe del FSB, ya que no tiene acceso a los detalles de la investigación técnica del gobierno. Sin embargo, el CERT de Rusia ha emitido una alerta que alinea la declaración del FSB con los hallazgos de Kaspersky.