Una botnet proxy llamada 'Socks5Systemz' ha estado infectando ordenadores en todo el mundo a través de los cargadores de malware 'PrivateLoader' y 'Amadey', y actualmente cuenta con 10,000 dispositivos infectados.

El malware infecta las computadoras y las convierte en servidores proxy de reenvío de tráfico malicioso, ilegal o anónimo. Venden este servicio a suscriptores que pagan entre $1 y $140 por día en criptomonedas para acceder a él.

Socks5Systemz se detalla en un informe de BitSight que aclara que la botnet proxy ha existido desde al menos 2016, pero ha permanecido relativamente fuera del radar hasta hace poco.

Socks5Systemz

El bot Socks5Systemz se distribuye mediante el malware PrivateLoader y Amadey, que a menudo se propaga mediante phishing, kits de explotación, publicidad maliciosa, ejecutables troyanizados descargados de redes P2P, etc.

Las muestras vistas por BitSight se denominan 'previewer.exe' y su tarea es inyectar el robot proxy en la memoria del host y establecer persistencia a través de un servicio de Windows llamado 'ContentDWSvc'.

La carga útil del bot proxy es una DLL de 32 bits y 300 KB. Utiliza un sistema de algoritmo de generación de dominio (DGA) para conectarse con su servidor de comando y control (C2) y enviar información de perfiles en la máquina infectada.

En respuesta, el C2 puede enviar uno de los siguientes comandos para su ejecución:

- inactivo : no realiza ninguna acción.

- conectar : conectarse a un servidor de conexión posterior.

- desconectar : Desconectarse del servidor de backconnect.

- updips : actualiza la lista de direcciones IP autorizadas para enviar tráfico.

- upduris : Aún no implementado.

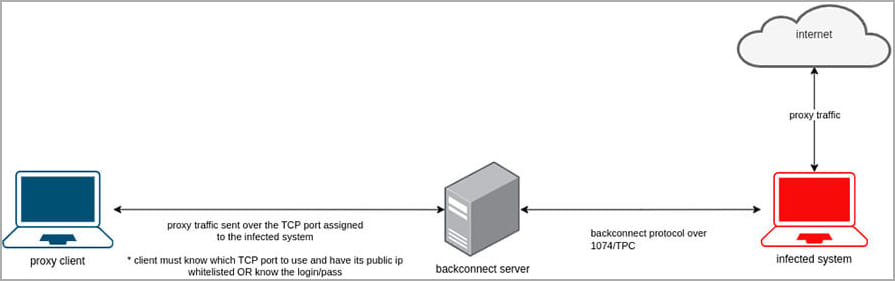

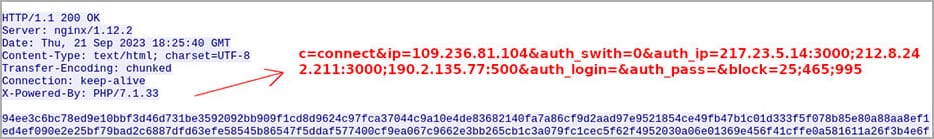

El comando de conexión es crucial, ya que indica al bot que establezca una conexión de servidor de backconnect a través del puerto 1074/TCP.

Una vez conectado a la infraestructura de los actores de amenazas, el dispositivo infectado ahora puede usarse como servidor proxy y venderse a otros actores de amenazas.

Al conectarse al servidor de backconnect, utiliza campos que determinan la dirección IP, la contraseña del proxy, la lista de puertos bloqueados, etc. Estos parámetros de campo garantizan que solo los bots en la lista de permitidos y con las credenciales de inicio de sesión necesarias puedan interactuar con los servidores de control, bloqueando intentos no autorizados.

Impacto empresarial ilegal

BitSight mapeó una extensa infraestructura de control de 53 servidores proxy bot, backconnect, DNS y adquisición de direcciones ubicados principalmente en Francia y en toda Europa (Países Bajos, Suecia, Bulgaria).

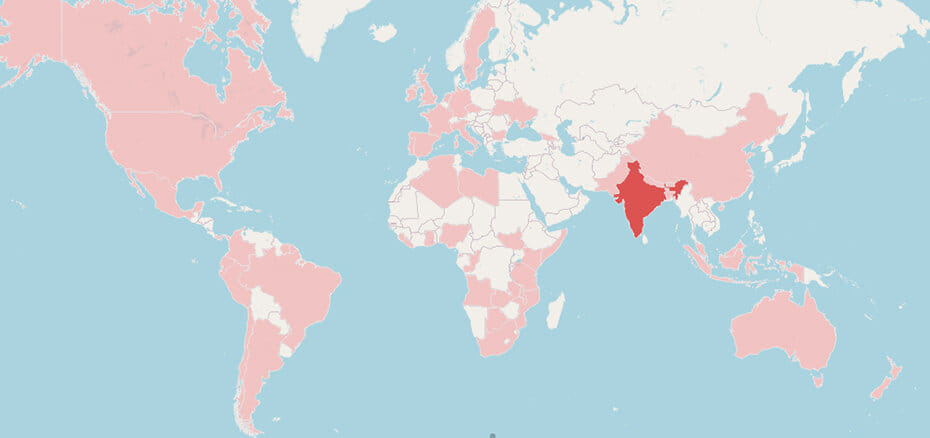

Desde principios de octubre, los analistas registraron 10,000 intentos distintos de comunicación a través del puerto 1074/TCP con los servidores de backconnect identificados, lo que indica un número igual de víctimas.

La distribución geográfica es escasa y aleatoria y cubre todo el mundo, pero India, Estados Unidos, Brasil, Colombia, Sudáfrica, Argentina y Nigeria cuentan con la mayor cantidad de infecciones.

El acceso a los servicios de proxy de Socks5Systemz se vende en dos niveles de suscripción, a saber, "Estándar" y "VIP", por los cuales los clientes pagan a través de la pasarela de pago anónima (Wallet) "Cryptomus".

Los suscriptores deben declarar la dirección IP desde donde se originará el tráfico proxy para agregarlo a la lista de permitidos del bot.

Los suscriptores estándar están limitados a un solo subproceso y tipo de proxy, mientras que los usuarios VIP pueden usar entre 100 y 5,000 subprocesos y configurar el tipo de proxy en SOCKS4, SOCKS5 o HTTP.

Los precios de cada oferta de servicio se detallan a continuación.

Las botnets proxy residenciales son un negocio lucrativo que tiene un impacto significativo en la seguridad de Internet y en el secuestro no autorizado del ancho de banda.

Estos servicios se utilizan comúnmente para robots de compras y eludir restricciones geográficas, lo que los hace muy populares.

En agosto, los analistas de AT&T revelaron una extensa red proxy que comprendía más de 400,000 nodos, en la que usuarios inconscientes de Windows y macOS servían como nodos de salida que canalizaban el tráfico de Internet de otros.