Ha surgido una nueva operación de cibercrimen de cuentagotas como servicio (DaaS) llamada 'SecuriDropper', que utiliza un método que evita la función 'Configuración restringida' en Android para instalar malware en dispositivos y obtener acceso a Servicios de Accesibilidad.

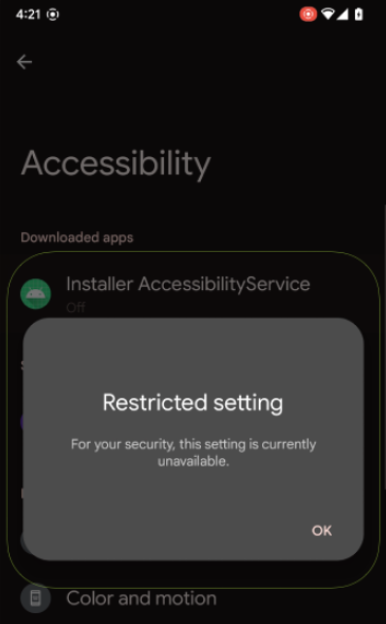

La configuración restringida es una característica de seguridad introducida con Android 13 que evita que las aplicaciones cargadas lateralmente (archivos APK) instaladas desde fuera de Google Play accedan a funciones potentes como la configuración de accesibilidad y la escucha de notificaciones.

El malware suele abusar de estos dos permisos, por lo que la función tenía como objetivo proteger a los usuarios bloqueando la aprobación de solicitudes mostrando una advertencia cuando se solicitan estos permisos.

(ThreatFabric)

Se puede abusar de la accesibilidad para capturar texto en pantalla, otorgar permisos adicionales y realizar acciones de navegación de forma remota, mientras que Notification Listener se puede usar para robar contraseñas de un solo uso.

En agosto de 2022, ThreatFabric informó que los desarrolladores de malware ya estaban ajustando sus tácticas a esta nueva medida a través de un nuevo cuentagotas llamado 'BugDrop'.

Basándose en sus observaciones, la empresa creó un cuentagotas de prueba de concepto (PoC) para demostrar que el bypass era posible.

El truco consiste en utilizar la API de instalación basada en sesión para los archivos APK (paquete de Android) maliciosos, que los instala en varios pasos, involucrando un paquete "base" y varios archivos de datos "divididos".

Cuando se utiliza la API particular en lugar del método sin sesión, se omite la configuración restringida y a los usuarios no se les muestra el cuadro de diálogo "Configuración restringida" que les impide otorgar acceso al malware a permisos peligrosos.

El problema de seguridad sigue presente en Android 14 y, según un nuevo informe de ThreatFabric, SecuriDropper sigue la misma técnica para descargar malware en los dispositivos de destino y darles acceso a subsistemas riesgosos.

Este es el primer caso observado de uso de este método en operaciones de ciberdelito dirigidas a usuarios de Android.

Operaciones de Android Dropper-as-a-Service

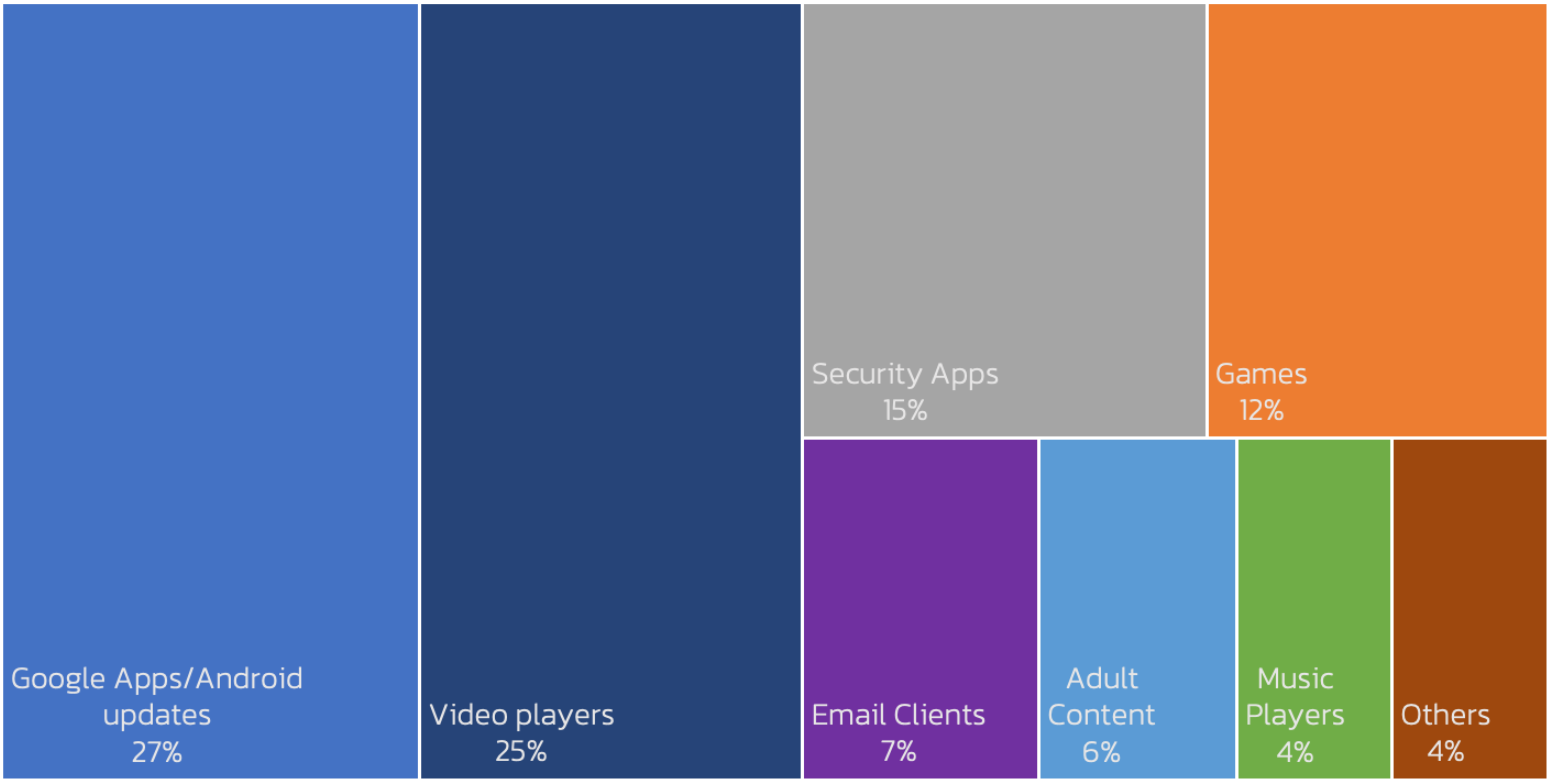

SecuriDropper infecta dispositivos Android haciéndose pasar por una aplicación legítima, una aplicación de Google, una actualización de Android, un reproductor de vídeo, una aplicación de seguridad o un juego, y luego instala una segunda carga útil, que es algún tipo de malware.

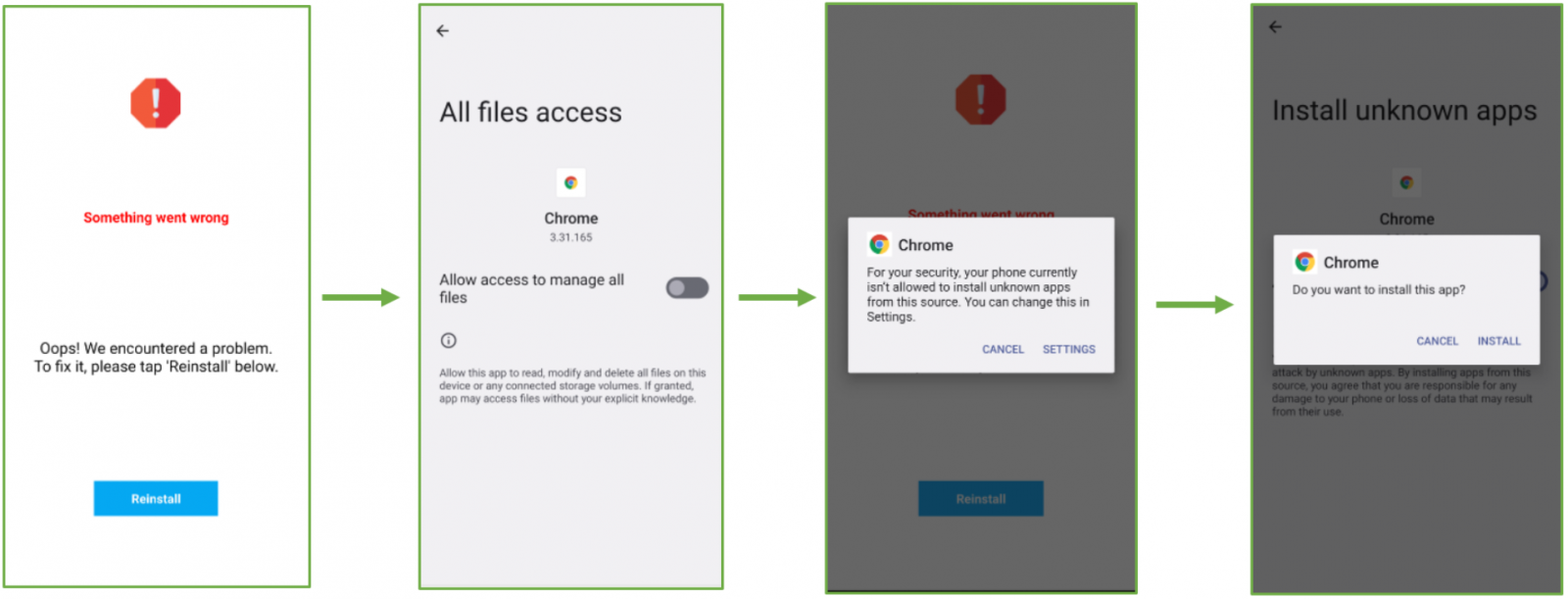

El cuentagotas logra esto asegurando el acceso a los permisos "Leer y escribir almacenamiento externo" e "Instalar y eliminar paquetes" durante la instalación.

La carga útil de la segunda etapa se instala mediante el engaño del usuario y la manipulación de la interfaz, lo que solicita a los usuarios que hagan clic en el botón "Reinstalar" después de mostrar mensajes de error falsos sobre la instalación de la aplicación cuentagotas.

ThreatFabric ha visto el malware SpyNote distribuido a través de SecuriDropper disfrazado de una aplicación de Google Translate.

En otros casos, se vio a SecuriDropper distribuyendo troyanos bancarios Ermac disfrazados del navegador Chrome, dirigidos a cientos de aplicaciones de banca electrónica y criptomonedas.

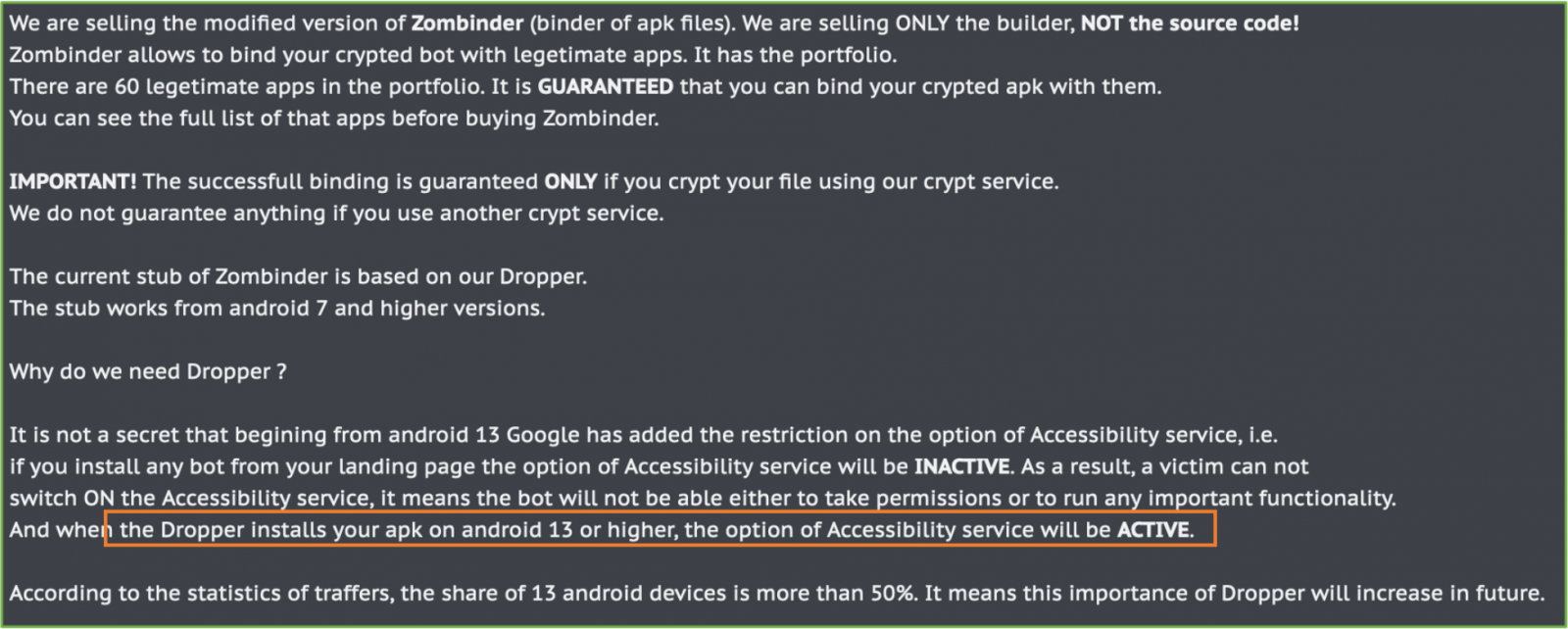

ThreatFabric también informa sobre el resurgimiento de Zombinder, una operación DaaS documentada por primera vez en diciembre de 2022. Este servicio "pega" cargas útiles maliciosas con aplicaciones legítimas para infectar dispositivos Android con stealers de información y troyanos bancarios.

Lo preocupante es que los anuncios recientes de Zombinder resaltan la misma estrategia de omisión de configuraciones restringidas discutida anteriormente, por lo que a las cargas útiles se les otorga permiso para usar la configuración de accesibilidad durante la instalación.

Para protegerse contra estos ataques, los usuarios de Android deben evitar descargar archivos APK de fuentes oscuras o de editores que no conocen y en los que no confían.

El acceso a los permisos de cualquier aplicación instalada se puede revisar y revocar yendo a Configuración → Aplicaciones → [seleccione una aplicación] → Permisos .

En respuesta a una solicitud de comentario un portavoz de Google envió la siguiente declaración:

Las configuraciones restringidas agregan una capa adicional de protección además de la confirmación del usuario que se requiere para que las aplicaciones accedan a la configuración/permisos de Android.

Como protección principal, los usuarios de Android siempre tienen el control de qué permisos otorgan a una aplicación.

Los usuarios también están protegidos por Google Play Protect, que puede advertir a los usuarios o bloquear aplicaciones que se sabe que exhiben un comportamiento malicioso en dispositivos Android con Google Play Services.

Revisamos constantemente los métodos de ataque y mejoramos las defensas de Android contra el malware para ayudar a mantener seguros a los usuarios.