Los actores de amenazas han infectado más de 1.3 millones de cajas de transmisión de TV que ejecutan Android con un nuevo malware de puerta trasera Vo1d, lo que permite a los atacantes tomar el control total de los dispositivos.

El Proyecto de código abierto Android (AOSP) es un sistema operativo de código abierto liderado por Google que se puede utilizar en dispositivos móviles, de streaming e IoT.

El firmware de Android que ha sido objeto de esta campaña de malware incluye:

- Android 7.1.2; compilación R4/NHG47K

- Android 12.1; Versión de TV BOX/NHG47K

- Android 10.1; Compilación KJ-SMART4KVIP/NHG47K

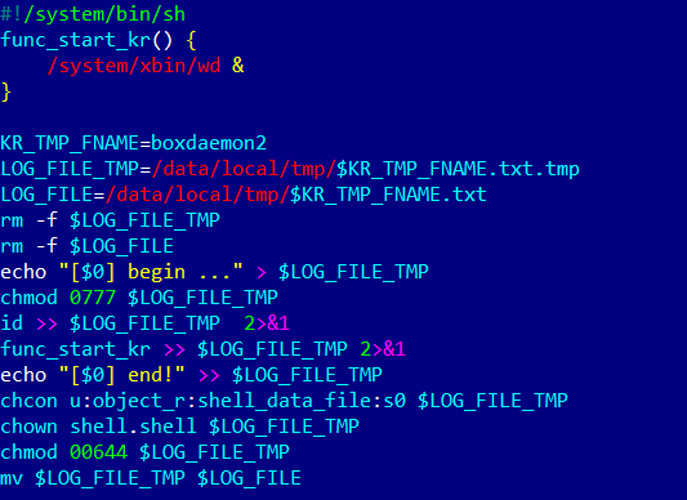

Dependiendo de la versión del malware Vo1d instalada, la campaña modificará los archivos install-recovery.sh, daemonsu, o reemplazará los debuggerdarchivos del sistema operativo, todos los cuales son scripts de inicio que se encuentran comúnmente en Android.

La campaña de malware utiliza estos scripts para la persistencia y para ejecutar el malware Vo1d durante el arranque.

El malware Vo1d en sí se encuentra en los archivos wdy vo1d, que dan nombre al malware.

"La funcionalidad principal de Android. Vo1d está oculta en sus componentes vo1d (Android.Vo1d.1) y wd (Android.Vo1d.3), que funcionan en conjunto", explica Dr.Web.

"El módulo Android.Vo1d.1 es responsable del lanzamiento de Android. Vo1d.3 y controla su actividad, reiniciando su proceso si es necesario. Además, puede descargar y ejecutar archivos ejecutables cuando así se lo ordene el servidor C&C".

"A su vez, el módulo Android.Vo1d.3 instala y ejecuta el Android.Vo1d.5 que está cifrado y almacenado en su contenido. Este módulo también puede descargar y ejecutar archivos ejecutables. Además, monitorea directorios específicos e instala los archivos APK que encuentra en ellos".

Si bien Dr.Web no sabe cómo se están vulnerando los dispositivos de streaming de Android, los investigadores creen que son el objetivo porque suelen ejecutar software desactualizado con vulnerabilidades.

"Un posible vector de infección podría ser un ataque de un malware intermedio que explote las vulnerabilidades del sistema operativo para obtener privilegios de root", concluye Dr.Web.

"Otro posible vector podría ser el uso de versiones de firmware no oficiales con acceso root incorporado".

Google dijo que los dispositivos infectados no ejecutan Android TV, sino que utilizan el Proyecto de código abierto Android (AOSP).

"Estos dispositivos de otras marcas que se descubrieron infectados no eran dispositivos Android con certificación Play Protect. Si un dispositivo no está certificado con Play Protect, Google no tiene un registro de los resultados de las pruebas de seguridad y compatibilidad. Los dispositivos Android con certificación Play Protect se someten a pruebas exhaustivas para garantizar la calidad y la seguridad del usuario. Para ayudarte a confirmar si un dispositivo está fabricado con el sistema operativo Android TV y certificado con Play Protect, nuestro sitio web de Android TV proporciona la lista de socios más actualizada. También puedes seguir estos pasos para comprobar si tu dispositivo está certificado con Play Protect". - Un portavoz de Google.

No utilizan el Android TV, que solo utilizan Google y sus socios autorizados.

Cómo evitar este problema

Para evitar la infección por este malware, se recomienda que los usuarios de Android comprueben si hay nuevas actualizaciones de firmware e instalen las nuevas a medida que estén disponibles. Además, asegúrese de eliminar estos cuadros de Internet en caso de que estén siendo explotados de forma remota a través de servicios expuestos.

Por último, pero no menos importante, evite instalar aplicaciones de Android como APK desde sitios de terceros en Android, ya que son una fuente común de malware.

Puede encontrar una lista de IOC para la campaña de malware Vo1d en la página de GitHub de Dr. Web.