Ayer te contábamos que había sido descubierto un grave fallo en procesadores Intel. Ahora tenemos más detalles de la vulnerabilidad conocida como Meltdown. No obstante, la cosa va un poco más lejos y también afecta a AMD y ARM con la vulnerabilidad Spectre. Los sistemas operativos Windows, Linux, Android y macOS se han puesto manos a la obra para lanzar parches de seguridad que corrijan estos problemas y ya podemos descargarlos.

Todo parecía salpicar únicamente a Intel, pero en las últimas horas han aparecido nuevas informaciones hablando de la vulnerabilidad Spectre que afecta a prácticamente cualquier procesador moderno.

Meltdown y Spectre, así afectan a procesadores Intel, AMD y ARM

Intel salió al paso de las informaciones sobre una grave vulnerabilidad en sus procesadores para señalar que no era el único afectado. Aunque es cierto que Meltdown afecta únicamente a sus procesadores, se ha desvelado que existe otra grave vulnerabilidad conocida como Spectre que también afecta a AMD y ARM (los procesadores de los teléfonos móviles y tabletas).

Meltdown hace referencia al fallo de seguridad que rompe el aislamiento entre las aplicaciones del usuario y el sistema operativo. Si se aprovecha este fallo de seguridad, sería posible que cualquier programa acceda a la memoria y, por consiguiente, a la información “secreta” de cualquier otro proceso. Esta afecta a todos los procesadores Intel fabricados desde 1995 hasta la fecha, excepto los Itanium y los Atom fabricados antes de 2013.

Por su parte, Spectre es otra vulnerabilidad que “rompe” el aislamiento entre aplicaciones. De nuevo, si se consigue aprovechar este fallo de seguridad, sería posible engañar a una aplicación, independientemente de su seguridad, para que desvele información secreta de la misma. Esta es la más peligrosa de todas ya que afecta virtualmente a todos los procesadores modernos AMD, Intel o ARM.

Cómo solucionar Meltdown y Spectre en Windows, Linux, Android y macOS

Por suerte, todo se ha movido muy rápido entre los responsables de los sistemas operativos más utilizados para lanzar diferentes parches de seguridad que cierren estas graves vulnerabilidades en el diseño de los procesadores.

Windows

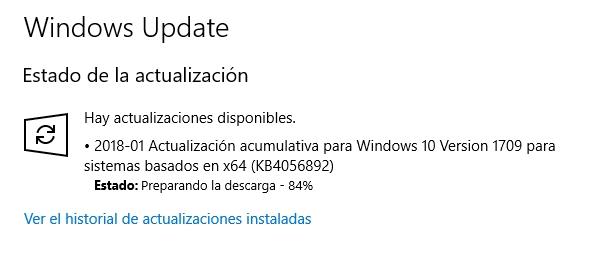

El parche lanzado por Microsoft debería llegar de forma automática a todos los usuarios y lo podremos conseguir desde Windows Update. Los de Redmond han lanzado tres parches para Windows 10 dependiendo de la versión:

- Windows 10 Fall Creators Update, con el parche KB4056892 (Build 16299.192)

- Windows 10 Creators Update, con el parche KB4056891 (Build 15063.850)

- Windows 10 Anniversary Update, con el parche KB4056890 (Build 14393.2007)

Los usuarios de Windows 7 y Windows 8.1 recibirán la actualización el próximo martes dentro de la forma habitual de lanzar los parches de seguridad de la compañía.

Linux

Los responsables del Kernel de Linux también se han puesto manos a la obra para lanzar versiones parcheadas del mismo que corrigen las vulnerabilidades Meltdown y Spectre. En kernel.org podemos encontrar las versiones parcheadas de los kernel Linux 4.14.11, 4.9.74, 4.4.109, 3.16.52, 3.18.91 y 3.2.97.

Android

Los parches de seguridad de Android de enero de 2018 corrigen 38 vulnerabilidades, entre ellas, las vulnerabilidades Meltdown y Spectre de Intel, AMD y procesadores ARM. No obstante, Google explica que no ha sido capaz de reproducir Spectre en dispositivos Android, aún así, ha implementado una serie de controles que limitan los vectores de ataque sobre procesadores ARM.

macOS

Según hemos podido saber en las últimas horas, la versión macOS 10.13.2 incluye una serie de correcciones para las vulnerabilidades que afectan al kernel. No obstante, más parches de seguridad se incluirán con macOS 10.13.3, actualmente en fase beta.

Tu antivirus puede evitar que recibas el parche de seguridad de Windows

Microsoft explica que ha identificado unos problemas de compatibilidad con un reducido número de antivirus a la hora de instalar el parche para solucionar las vulnerabilidades Meltdown y Spectre. El problema de compatibilidad está relacionado con las llamadas al kernel del sistema operativo. Eso causa las conocidas pantallas azules de la muerte y el ordenador en cuestión no puede iniciar el sistema operativo.

Por todo esto, Microsoft sólo ofrecerá desde Windows Update el parche de seguridad a los ordenadores con antivirus que no tengan este “problema”. Los de Redmond confirman que sólo lo harán con los fabricantes de soluciones antivirus que hayan confirmado que su software es compatible con las actualizaciones del sistema operativo lanzadas este mes de enero.

Por ello, si tenemos un antivirus y no podemos actualizar desde Windows Update (porque no aparece el parche) es bastante probable que estemos ejecutando una solución antivirus que no es compatible. Por ello, tendremos que ponernos en contacto con el fabricante o bien probar a actualizar el antivirus a la última versión, algo que probablemente corregirá el problema y nos permitirá actualizar.Okay there is another VERY IMPORTANT THING with Microsoft Meltdown patches – "Customers will not receive these security updates and will not be protected from security vulnerabilities unless their anti-virus software vendor sets the following registry key" https://t.co/KyEbqcKrXl— Kevin Beaumont (@GossiTheDog) January 4, 2018

A nivel técnico, los antivirus deben establecer una clave en el registro para que no se produzca el pantallazo azul de la muerte y sea posible recibir la actualización que cierra la brecha de seguridad de Meltdown en los procesadores Intel. Concretamente, esta es la clave:

Key=”HKEY_LOCAL_MACHINE” Subkey=”SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompat” Value=”cadca5fe-87d3-4b96-b7fb-a231484277cc” Type=”REG_DWORD”

Por todo ello, es muy importante contar con una solución antivirus compatible. En caso contrario, debemos actualizar la que tengamos para ver si esta compatibilidad ha sido activada o bien optar por otra alternativa. Más detalles en la web de soporte de Microsoft.