Como hemos visto en artículos anteriores, las vulnerabilidades de Meltdown o Spectre afectan a multitud de equipos. En un principio parecía que sólo era Intel, pero poco después se comprobó que también AMD o ARM están afectados. Meltdown y Spectre son vulnerabilidades diseñadas en los procesadores modernos que permiten a los atacantes leer la memoria virtual de forma arbitraria. Lo que esto significa es que los atacantes pueden leer la memoria de los sistemas informáticos para robar contraseñas y otros datos confidenciales.

Saber si nuestro Windows está afectado por Meltdown o Spectre

En este artículo vamos a explicar cómo podemos comprobar si nuestro equipo Windows está afectado. Como hemos mencionado, afecta a diferentes plataformas como el sistema operativo de Microsoft, Linux, Mac y también en dispositivos móviles. Pero también programas individuales, como navegadores, se han visto perjudicados.

Microsoft lanzó ayer una actualización del sistema operativo para abordar el problema. Sin embargo, es necesario que el firmware del hardware y otros programas de software también estén actualizados para protegernos contra las vulnerabilidades. La compañía ha creado una secuencia de comandos de PowerShell que devuelve si un ordenador con Windows todavía es vulnerable o si no tenemos que preocuparnos por las vulnerabilidades en absoluto.

PowerShell

Aquí vamos más a fondo sobre esta cuestión para comprobar si estamos afectados.

Estos son los pasos que hay que hacer:

- Cargar un indicador elevado de PowerShell. Para ello pulsamos la tecla de Windows, escribimos PowerShell, mantenemos presionada la tecla Mayús y la tecla Ctrl y seleccionamos la entrada de PowerShell para cargarlo.

- Escribimos Install-Module SpeculationControl

- Es posible que recibamos un mensaje indicando que “se requiere que el proveedor NuGet continúe”. Aceptamos esto.

- Puede que recibamos un aviso indicando que estamos instalando un “repositorio que no es de confianza”. Volvemos a aceptar.

- Escribimos Import-Module SpeculationControl.

- Podemos recibir un mensaje de error que indique que “ejecutar scripts” está deshabilitado. Si pasa esto, escribimos Set-ExecutionPolicy RemoteSigned. Repetimos el comando Import-Module SpeculationChannel.

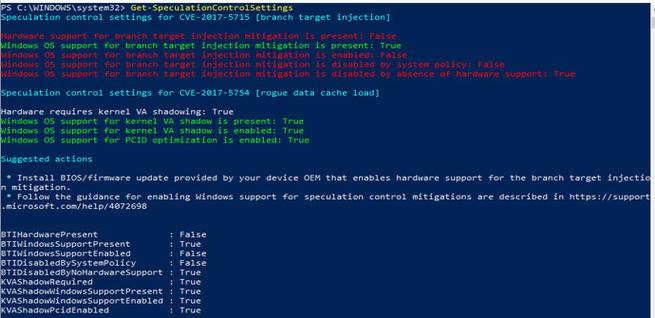

- Escribimos Get-SpeculationControlSettings.

El script de PowerShell muestra información sobre la vulnerabilidad y las mitigaciones disponibles (instaladas) en este punto.

Verdadero (True) significa que la protección está disponible mientras que falso (false) significa que no lo está. Si ya tenemos los parches instalados, deberíamos de ver varios “verdaderos”.

SpecuCheck

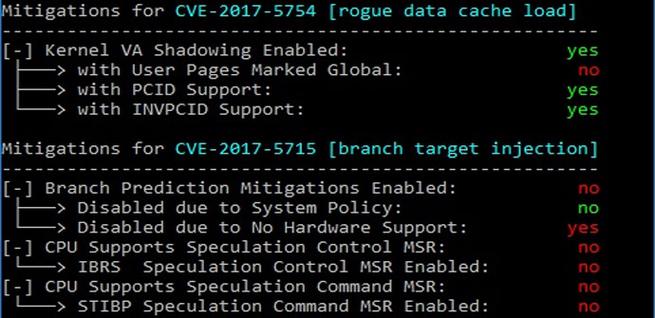

Otro método de comprobación es con SpecuCheck. Se trata de una aplicación gratuita para Windows y tiene como misión detectar fallos de seguridad relacionados con Meltdown o Spectre. Su funcionamiento es muy sencillo. Simplemente debemos de ejecutar el fichero en la línea de comandos del sistema. A continuación obtendremos una pantalla informativa con las diferentes funciones habilitadas.

Si nuestro equipo todavía no ha sido parcheado correctamente, SpecuCheck nos lo hará saber. En la imagen de abajo podemos ver cómo es la pantalla del programa.