Una operación de ransomware descubierta recientemente llamada 'Kasseika' se ha unido al club de actores de amenazas que emplea tácticas Bring Your Own Vulnerable Driver (BYOVD) para desactivar el software antivirus antes de cifrar archivos.

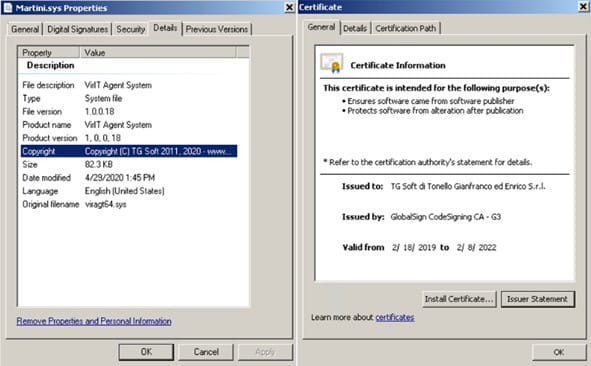

Kasseika abusa del controlador Martini (Martini.sys/viragt64.sys), parte del sistema VirtIT Agent de TG Soft, para desactivar los productos antivirus que protegen el sistema de destino.

Según Trend Micro, cuyos analistas descubrieron y examinaron Kasseika por primera vez en diciembre de 2023, la nueva cepa de ransomware presenta muchas cadenas de ataque y similitudes en el código fuente con BlackMatter.

Como el código fuente de BlackMatter nunca se ha filtrado públicamente desde su cierre a finales de 2021, Kasseika probablemente fue creado por ex miembros del grupo de amenazas o actores experimentados de ransomware que compraron su código.

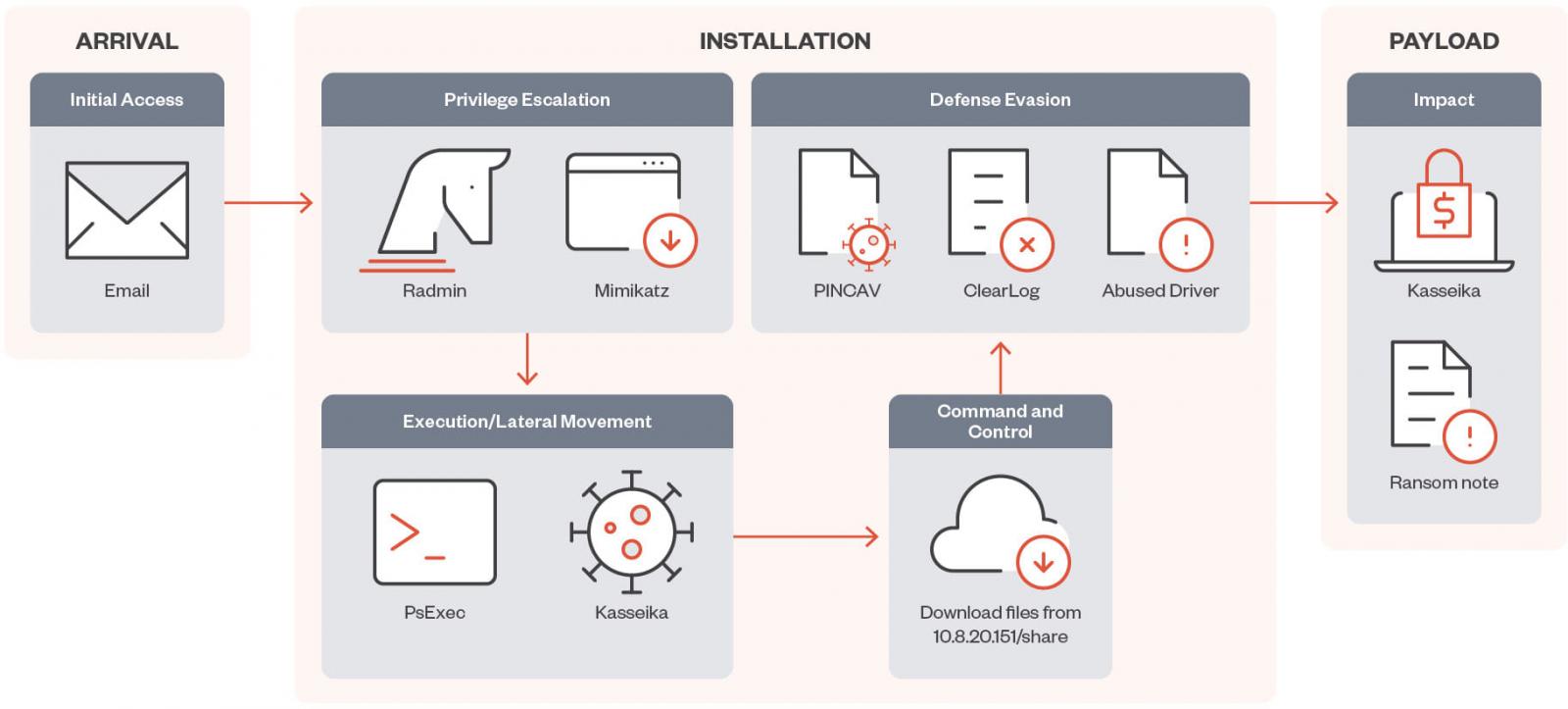

Cadena de ataque Kasseika

Los ataques de Kasseika comienzan con un correo electrónico de phishing enviado a los empleados de la organización objetivo, intentando robar las credenciales de su cuenta, que luego se utilizarán para el acceso inicial a la red corporativa.

A continuación, los operadores de Kasseika abusan de la herramienta PsExec de Windows para ejecutar archivos .bat maliciosos en el sistema infectado y otros a los que han accedido mediante movimiento lateral.

El archivo por lotes comprueba la presencia de un proceso denominado 'Martini.exe' y lo finaliza para evitar interferencias. A continuación, descarga el controlador vulnerable 'Martini.sys' en la máquina.

Fuente: Trend Micro

La presencia de ese controlador es crucial en la cadena de ataque, ya que Kasseika no continuará si falla la creación del servicio 'Martini' o si no se encuentra 'Martini.sys' en el sistema.

Al utilizar ataques BYOVD, también conocido como explotación de fallas en el controlador cargado, el malware obtiene privilegios para finalizar 991 procesos de una lista codificada, muchos de los cuales corresponden a productos antivirus, herramientas de seguridad, herramientas de análisis y utilidades del sistema.

Kasseika finalmente ejecuta Martini.exe para finalizar los procesos antivirus y luego inicia el binario principal del ransomware (smartscreen_protected.exe). Después de esto, ejecuta un script 'clear.bat' para eliminar rastros de ataque.

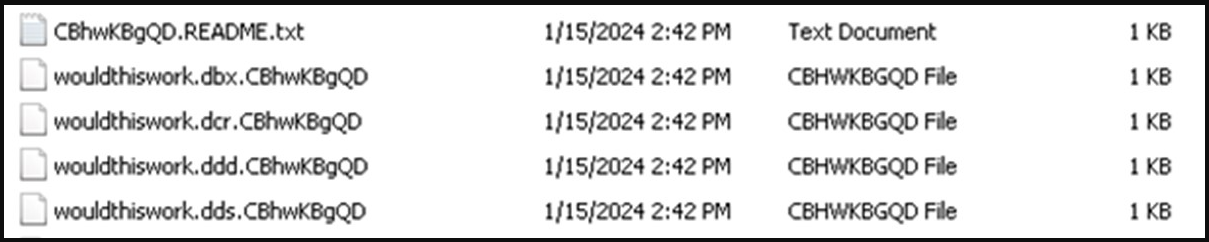

El ransomware utiliza los algoritmos de cifrado ChaCha20 y RSA para cifrar los archivos de destino, añadiendo una cadena pseudoaleatoria a los nombres de los archivos, similar a BlackMatter.

Fuente: Trend Micro

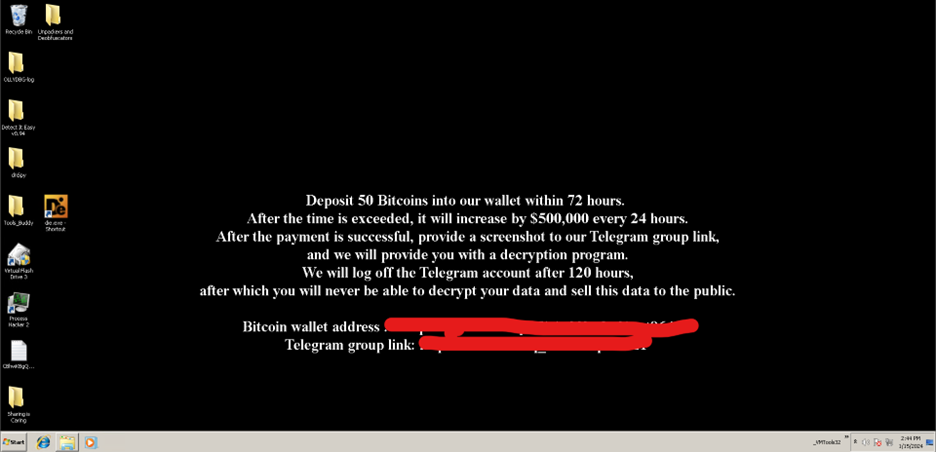

Kasseika coloca una nota de rescate en cada directorio que ha cifrado y también cambia el fondo de pantalla de la computadora para mostrar una nota sobre el ataque.

Diagrama de cadena de ataque de Kasseika

Diagrama de cadena de ataque de Kasseika Fuente: Trend Micro

Finalmente, Kasseika borra los registros de eventos del sistema después del cifrado, utilizando comandos como 'wevutil.exe' para borrar rastros de sus actividades y dificultar el análisis de seguridad.

En los ataques vistos por Trend Micro, a las víctimas se les dio 72 horas para depositar 50 Bitcoins (2,000,000 de dólares), y se agregaron otros 500,000 dólares cada 24 horas de retraso en la resolución.

Fuente: Trend Micro

Se espera que las víctimas publiquen una captura de pantalla del comprobante de pago en un grupo privado de Telegram para recibir un descifrador, y el plazo máximo para hacerlo es de 120 horas (5 días).

Trend Micro ha publicado indicadores de compromiso (IoC) relacionados con la amenaza Kasseika por separado en este archivo de texto.