Un investigador de seguridad, conocido como 'Mobile Hacker', ha demostrado lo vulnerables que son los teléfonos Android sin parches. En su demostración, revelaron un ataque sin clic potencialmente devastador que explota vulnerabilidades de Bluetooth recientemente descubiertas para instalar cargas útiles intrusivas a través de Metasploit, un popular marco de pruebas de penetración, en dispositivos que no han recibido sus últimos parches.

'Mobile Hacker' utilizó scripts de explotación de prueba de concepto (PoC) que fueron lanzados por Marc Newlin a principios de este mes. Estos scripts son de libre acceso en GitHub y aprovechan las debilidades rastreadas como CVE-2023-45866, CVE-2024-21306 y CVE-2024-0230 ( más información ). Forzan efectivamente el emparejamiento de teclados emulados a través de Bluetooth con diferentes arquitecturas de sistema operativo, permitiendo así la inyección de pulsaciones de teclas.

Lo realmente alarmante de estos scripts es que funcionan en dispositivos donde Bluetooth está habilitado y activo, lo que significa que están en un estado desbloqueado. El ataque puede surgir desde otro dispositivo móvil dentro del alcance de Bluetooth sin requerir ninguna interacción con la víctima ni dejar signos visibles de una infracción . Esta vulnerabilidad resalta la importancia de mantener nuestros dispositivos actualizados y vigilantes contra posibles amenazas que acechan en nuestro espacio digital.

Estos ataques son tan sigilosos como parecen y pueden afectar a teléfonos Android sin parches. Profundicemos más para comprender esta amenaza moderna.

Los ataques de clic cero, para aquellos que quizás no lo sepan, son amenazas cibernéticas que no requieren ninguna interacción por parte de la víctima: no hacer clic en enlaces sospechosos ni descargar aplicaciones fraudulentas . El hacker necesita proximidad para ejecutar estas nefastas acciones a través de Bluetooth. La vulnerabilidad en cuestión afecta a una variedad de sistemas operativos en diferentes dispositivos, pero es especialmente preocupante para las versiones anteriores de Android.

¿Por qué esto es tan importante? Bueno, considere el hecho de que la mayoría de los proveedores de Android dejan de admitir dispositivos después de sólo dos años y siguen círculos de actualización poco frecuentes (trimestralmente en el mejor de los casos). Esto significa que las actualizaciones de seguridad a veces se retrasan durante meses, lo que convierte a estos dispositivos en objetivos perfectos para los piratas informáticos que explotan las vulnerabilidades de Bluetooth.

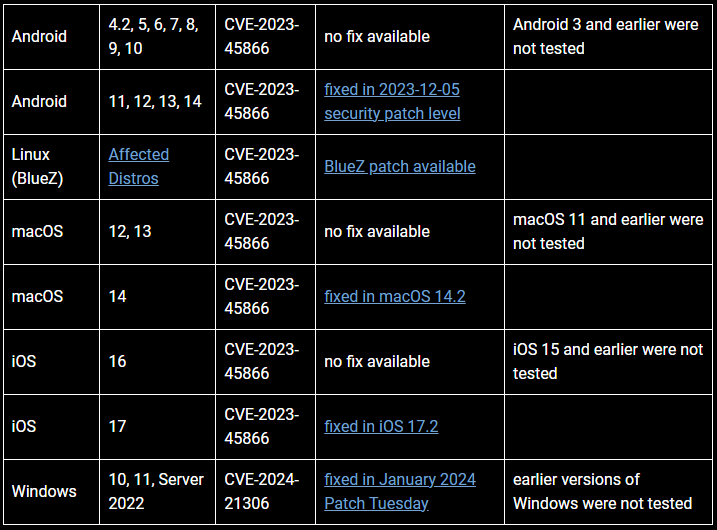

Para darle una idea más clara, todos los dispositivos Android que ejecutan la versión 10 y anteriores son vulnerables a estas fallas de Bluetooth. Básicamente, son blancos fáciles para ataques sin clic a menos que se parcheen de inmediato. En cuanto a las versiones más nuevas, como Android 11 a 14, que tienen soporte activo, las fallas se solucionaron en el parche de diciembre de 2023.

A diferencia de sus homólogos de Android, los iPhones de Apple corrigieron sus defectos con la actualización 17.2 de iOS, pero dejaron expuestas las versiones anteriores utilizadas por modelos más antiguos . MacOS solucionó su falla en la versión 14.2, mientras que Microsoft publicó correcciones para Windows 10, 11 y Server 2022 en su lanzamiento de actualizaciones del 'Martes de parches' de enero de 2024. Las versiones anteriores de macOS, como 12 y 13, son vulnerables y no habrá correcciones disponibles .

Si no puede actualizar a una versión segura, le recomiendo desactivar Bluetooth o mantener sus teléfonos bloqueados cuando se encuentren en espacios públicos con mucha gente cerca.