Una campaña de malware de robo de información de Phemedrone aprovecha una vulnerabilidad de Microsoft Defender SmartScreen (CVE-2023-36025) para omitir las indicaciones de seguridad de Windows al abrir archivos URL.

Phemedrone es un nuevo malware ladrón de información de código abierto que recopila datos almacenados en navegadores web, billeteras de criptomonedas y software como Discord, Steam y Telegram. Luego, estos datos se envían de vuelta a los atacantes para que los utilicen en otras actividades maliciosas o los vendan a otros actores de amenazas.

La falla de Microsoft Defender explotada en la campaña Phemedrone es CVE-2023-36025, donde se marcó como explotada activamente en ataques.

"El usuario tendría que hacer clic en un acceso directo a Internet (.URL) especialmente diseñado o en un hipervínculo que apunte a un archivo de acceso directo a Internet para que el atacante lo comprometa", explica el boletín de seguridad CVE-2023-36025 .

Inicialmente no se compartieron muchos detalles sobre la explotación de CVE-2023-36025, pero los exploits de prueba de concepto publicados poco después aumentaron el riesgo para los sistemas Windows sin parches.

Los investigadores de Trend Micro informan que la campaña Phemedrone no es la única familia de malware que han visto dirigida a la falla particular en Windows, ya que otros casos involucran ransomware.

Omitir SmartScreen

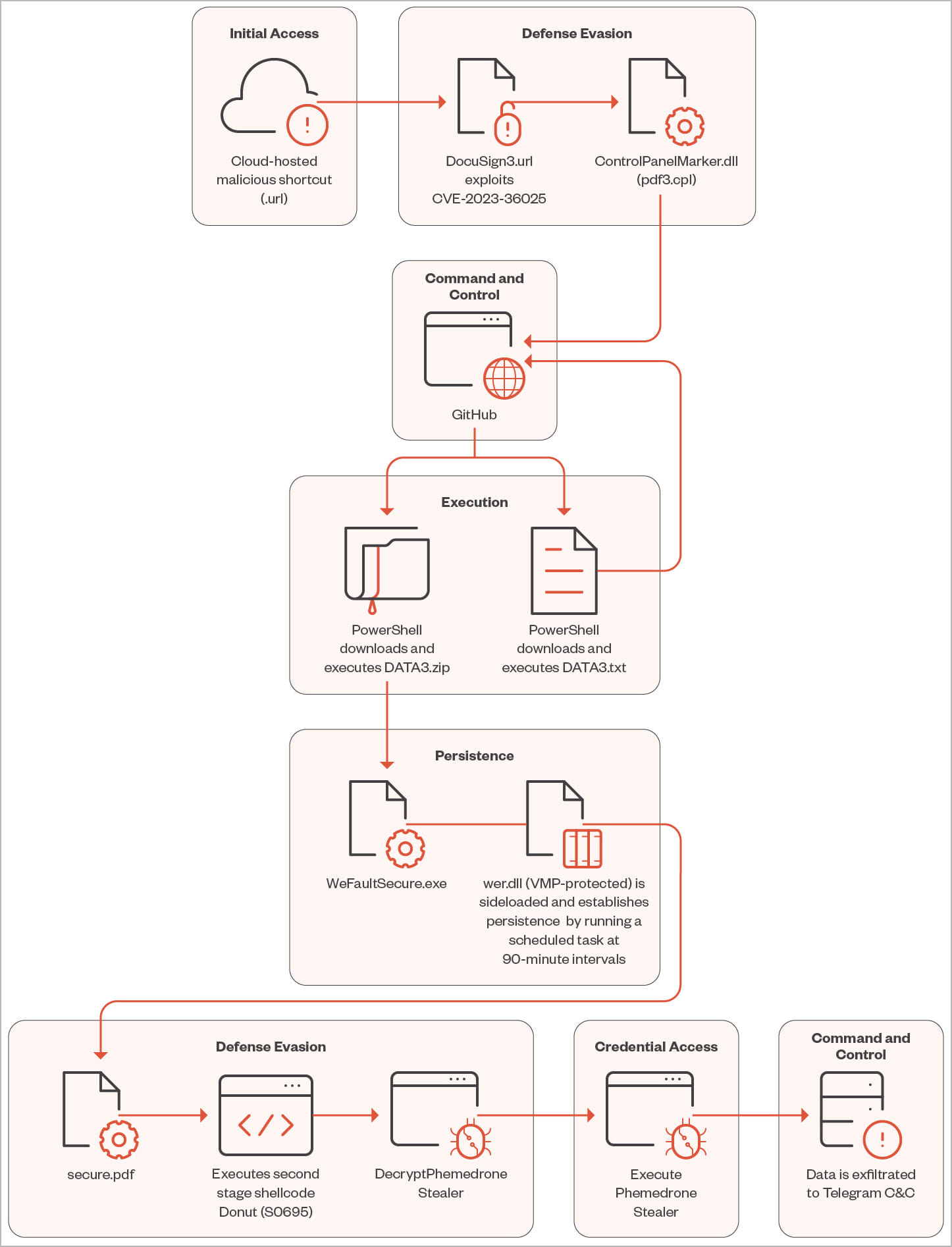

Los atacantes alojan archivos URL maliciosos en servicios en la nube confiables como Discord y FireTransfer.io y, a menudo, los disfrazan utilizando servicios de acortamiento como shorturl.at.

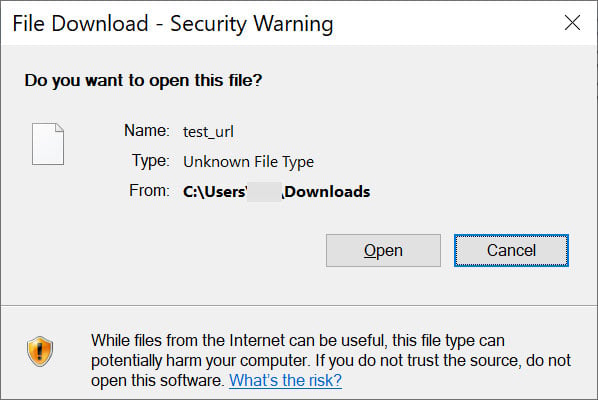

Por lo general, al abrir archivos URL descargados de Internet o enviados por correo electrónico, Windows SmartScreen mostrará una advertencia de que abrir el archivo podría dañar la computadora.

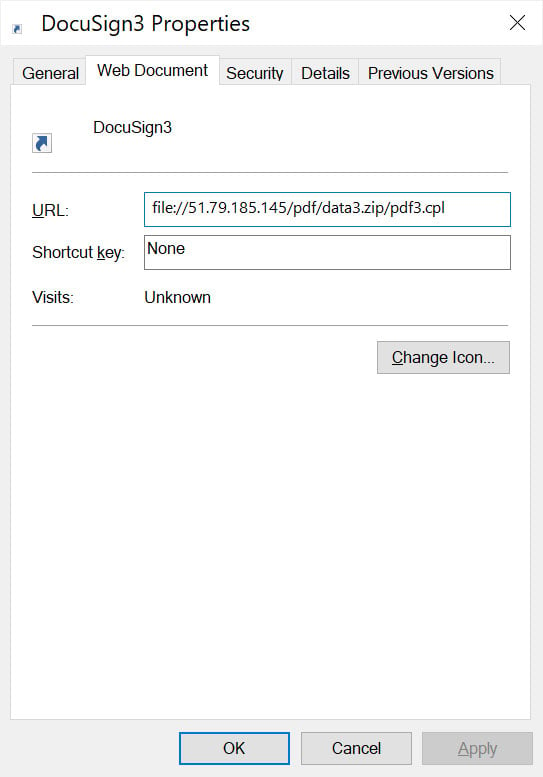

Sin embargo, cuando se engaña a la víctima para que abra uno de los archivos URL maliciosos, explota la falla CVE-2023-36095 en Windows SmartScreen para que este mensaje no se muestre y el comando se ejecute automáticamente.

El URL descarga un archivo de elemento del panel de control (.cpl) desde el servidor de control del atacante y lo ejecuta, lanzando una carga útil DLL maliciosa a través de rundll32.exe.

La DLL es un cargador de PowerShell que recupera un archivo ZIP de un repositorio de GitHub que contiene el cargador de segunda etapa disfrazado de archivo PDF (Secure.pdf), un binario legítimo de Windows (WerFaultSecure.exe) y 'wer.dll', usado. en la carga lateral de DLL y para establecer la persistencia.

Fuente: Trend Micro

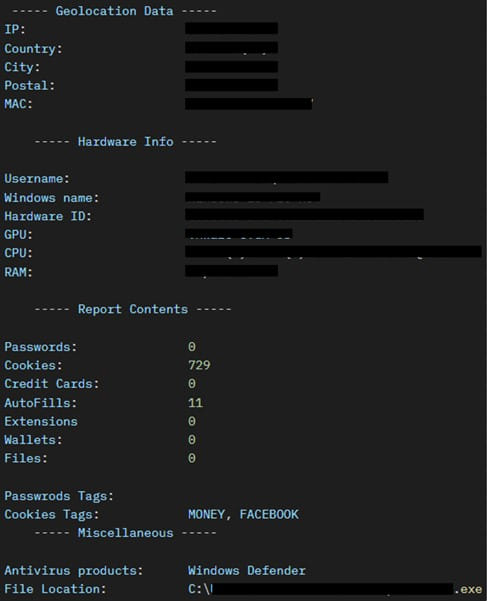

Una vez iniciado en el sistema comprometido, Phemedrone inicializa su configuración, descifra los elementos necesarios y roba datos de aplicaciones específicas, utilizando Telegram para la filtración de datos.

Trend Micro informa que Phemedrone se dirige a las siguientes aplicaciones/datos:

- Navegadores Chromium : recopila contraseñas, cookies y autocompletar de navegadores y aplicaciones de seguridad como LastPass, KeePass, Microsoft Authenticator y Google Authenticator.

- Navegadores Gecko : extrae datos de usuario de navegadores basados en Gecko como Firefox.

- Carteras criptográficas : extrae datos de varias aplicaciones de carteras criptográficas, incluidas Atom, Armory, Electrum y Exodus.

- Discord : obtiene acceso no autorizado extrayendo tokens de autenticación.

- FileGrabber : recopila archivos de usuario de carpetas como Documentos y Escritorio.

- FileZilla : captura detalles y credenciales de FTP.

- Información del sistema : recopila especificaciones de hardware, geolocalización, detalles del sistema operativo y capturas de pantalla.

- Steam : Accede a archivos relacionados con la plataforma.

- Telegram : Extrae datos del usuario, centrándose en los archivos de autenticación en la carpeta "tdata".

Fuente: Trend Micro

Trend Micro ha publicado la lista completa de indicadores de compromiso (IoC) para la campaña Phemedrone recientemente observada aquí.