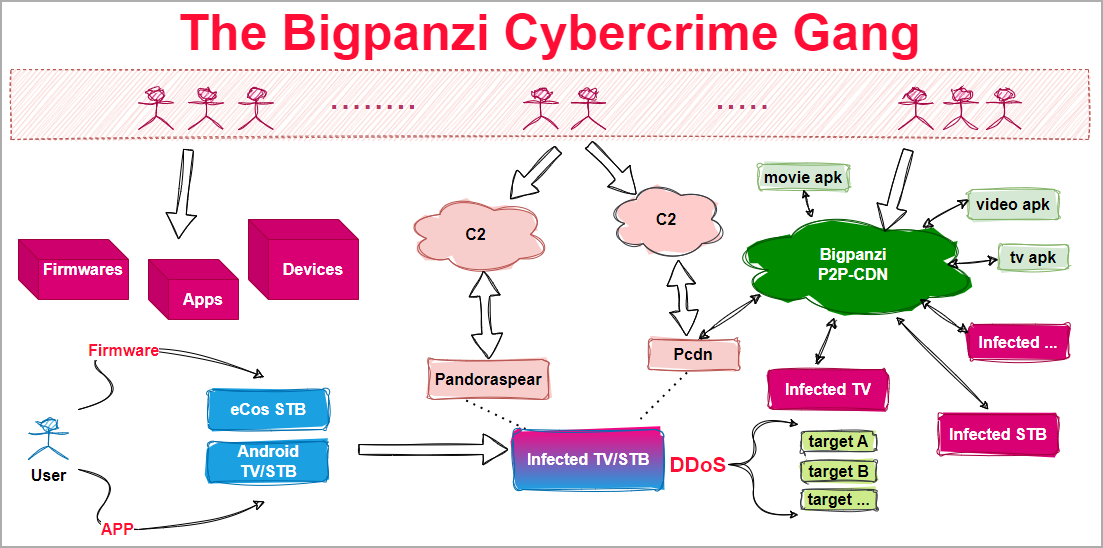

Un sindicato de cibercrimen hasta ahora desconocido llamado 'Bigpanzi' ha estado ganando mucho dinero infectando decodificadores Android TV y eCos en todo el mundo desde al menos 2015.

Qianxin Xlabs, con sede en Beijing, informa que el grupo de amenazas controla una botnet a gran escala de aproximadamente 170,000 bots activos diarios. Sin embargo, los investigadores han visto 1.3 millones de direcciones IP únicas asociadas con la botnet desde agosto.

Bigpanzi infecta los dispositivos a través de actualizaciones de firmware o aplicaciones con puerta trasera que engañan a los usuarios para que las instalen ellos mismos, como se destaca en un informe de septiembre de 2023 de Dr. Web.

Fuente: Xlabs

Los ciberdelincuentes monetizan estas infecciones convirtiendo los dispositivos en nodos para plataformas ilegales de transmisión de medios, redes de proxy de tráfico, enjambres de denegación de servicio distribuido (DDoS) y suministro de contenido OTT.

Diagrama de operaciones de Bigpanzi

Diagrama de operaciones de Bigpanzi Fuente: Xlabs

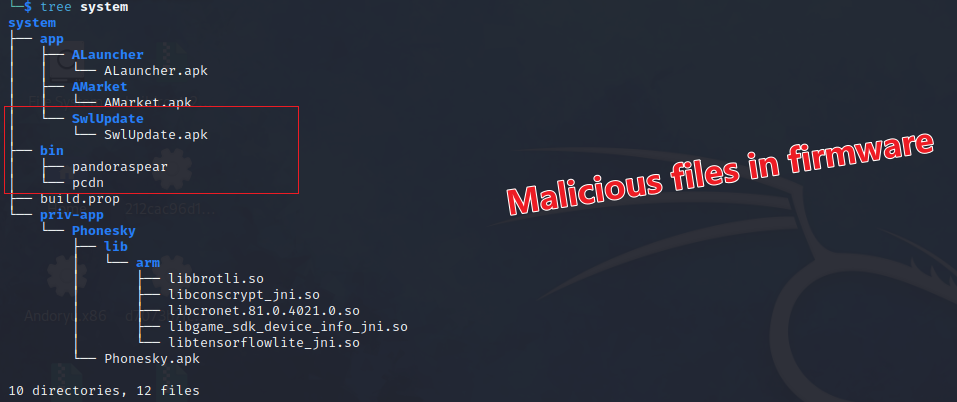

El malware personalizado de Bigpanzi

El informe de Xlabs se centra en 'pandoraspear' y 'pcdn', dos herramientas de malware utilizadas por Bigpanzi en sus operaciones.

Fuente: Xlabs

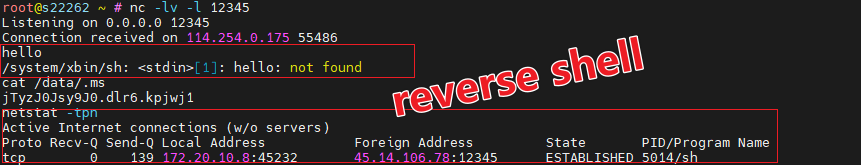

Pandoraspear actúa como un troyano de puerta trasera, secuestrando la configuración de DNS, estableciendo comunicación de comando y control (C2) y ejecutando comandos recibidos del servidor C2.

El malware admite una variedad de comandos que le permiten manipular la configuración de DNS, iniciar ataques DDoS, actualizarse, crear shells inversos, administrar su comunicación con el C2 y ejecutar comandos arbitrarios del sistema operativo.

Fuente: Xlabs

Pandoraspear utiliza técnicas sofisticadas como shell UPX modificado, enlaces dinámicos, compilación OLLVM y mecanismos antidepuración para evadir la detección.

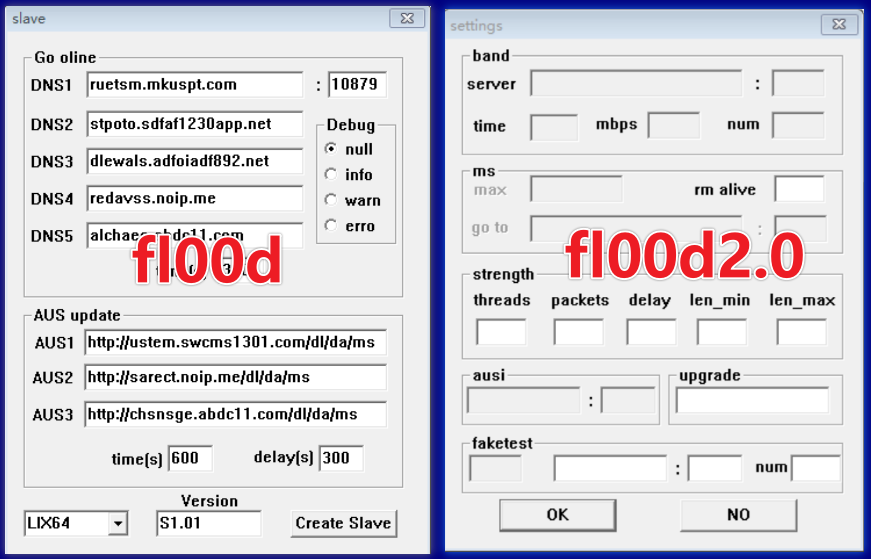

Pcdn se utiliza para construir una red de distribución de contenido (CDN) peer-to-peer (P2P) en dispositivos infectados y posee capacidades DDoS para convertir los dispositivos en armas.

Conjunto de herramientas DDoS integrado de Pcdn

Conjunto de herramientas DDoS integrado de Pcdn Fuente: Xlabs

Escala de operaciones

Xlabs obtuvo información sobre la escala de la botnet después de secuestrar dos dominios C2 utilizados por los atacantes y realizar una observación de siete días.

Los analistas informan que la botnet Bigpanzi tiene 170,000 bots diarios en las horas pico y ha observado más de 1.3 millones de IP distintas desde agosto.

Sin embargo, debido a que las TV Box comprometidas no están activas simultáneamente en todo momento y a las limitaciones de visibilidad de los analistas de ciberseguridad, se considera inevitable que el tamaño de la botnet sea mayor.

"Durante los últimos ocho años, Bigpanzi ha estado operando de forma encubierta, acumulando riquezas en silencio desde las sombras", se lee en el informe de Xlabs.

"Con el avance de sus operaciones, ha habido una proliferación significativa de muestras, nombres de dominio y direcciones IP".

"Ante una red tan grande e intrincada, nuestros hallazgos representan sólo la punta del iceberg en términos de lo que abarca Bigpanzi".

Los artefactos en la muestra pcdn analizada llevaron a los investigadores chinos a un canal sospechoso de YouTube controlado por una empresa.

Sin embargo, el informe de Xlabs aún no ha revelado ningún detalle de atribución, presumiblemente reservándolos para las autoridades policiales correspondientes.