Una versión troyanizada de la extensión legítima ChatGPT para Chrome está ganando popularidad en Chrome Web Store, acumulando más de 9000 descargas mientras roba cuentas de Facebook.

La extensión es una copia del popular complemento legítimo para Chrome llamado " ChatGPT para Google " que ofrece la integración de ChatGPT en los resultados de búsqueda. Sin embargo, esta versión maliciosa incluye código adicional que intenta robar las cookies de sesión de Facebook.

El editor de la extensión la subió a Chrome Web Store el 14 de febrero de 2023, pero solo comenzó a promocionarla mediante anuncios de búsqueda de Google el 14 de marzo de 2023. Desde entonces, ha tenido un promedio de mil instalaciones por día.

Complemento disponible en Chrome Web Store

Complemento disponible en Chrome Web Store

El investigador que lo descubrió, Nati Tal de Guardio Labs, informa que la extensión se comunica con la misma infraestructura utilizada a principios de este mes por un complemento de Chrome similar que acumuló 4000 instalaciones antes de que Google lo eliminara de Chrome Web Store.

Por lo tanto, esta nueva variante se considera parte de la misma campaña, que los operadores mantuvieron como respaldo en Chrome Web Store para cuando se informara y eliminara la primera extensión.

Orientación a cuentas de Facebook

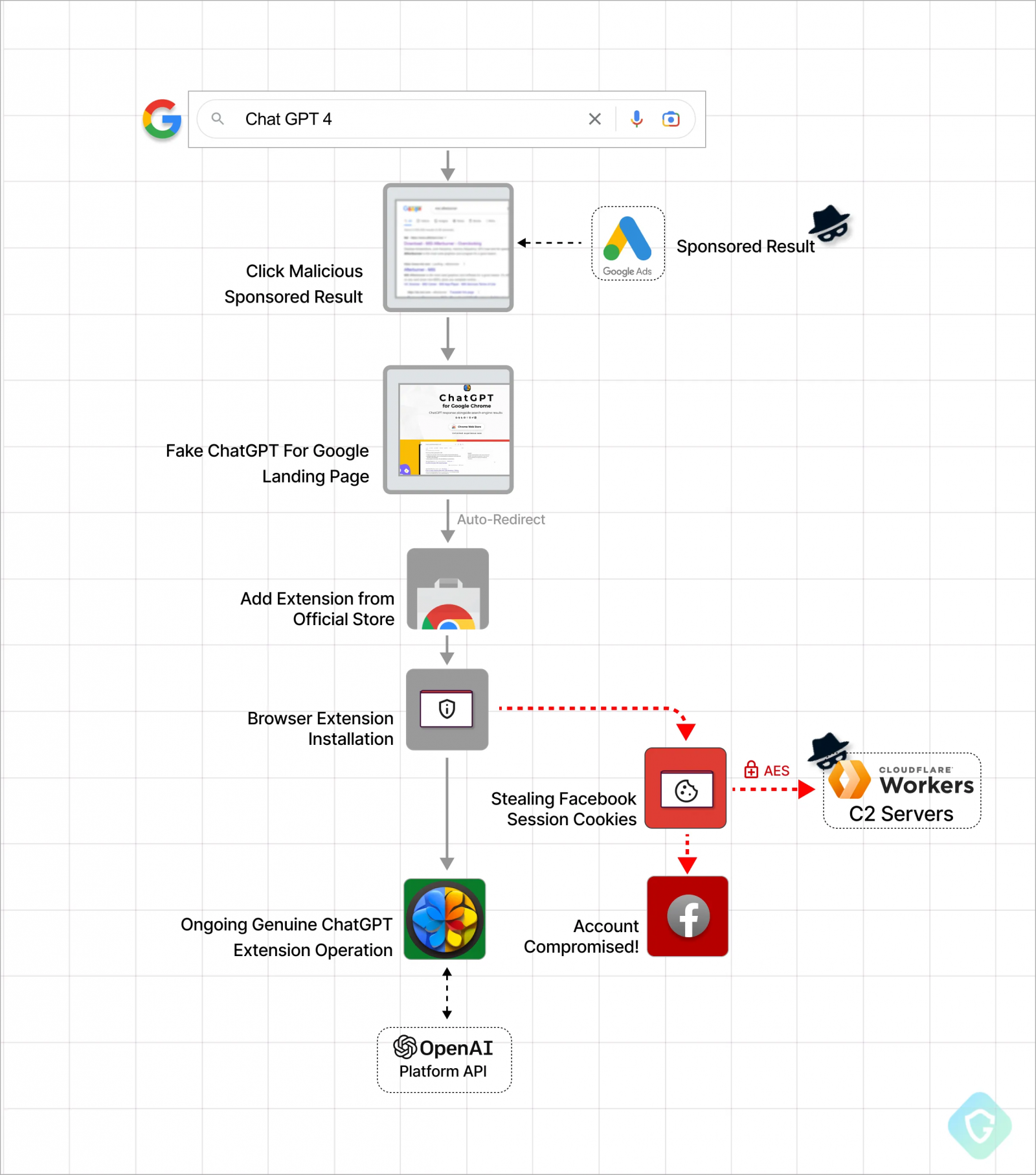

La extensión maliciosa se promociona a través de anuncios en los resultados de búsqueda de Google, que se destacan cuando se busca "Chat GPT 4".

Al hacer clic en los resultados de búsqueda patrocinados, los usuarios acceden a una página de inicio falsa de "ChatGPT para Google" y, desde allí, a la página de la extensión en la tienda oficial de complementos de Chrome.

Después de que la víctima instala la extensión, obtiene la funcionalidad prometida (integración de ChatGPT en los resultados de búsqueda) ya que el código de la extensión legítima todavía está presente. Sin embargo, el complemento malicioso también intenta robar cookies de sesión para cuentas de Facebook.

Cadena de infección (Guardio Labs)

Cadena de infección (Guardio Labs)

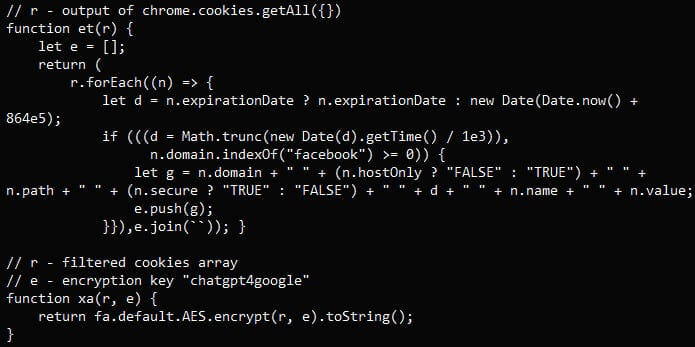

Tras la instalación de la extensión, el código malicioso utiliza la función de controlador OnInstalled para robar las cookies de sesión de Facebook.

Estas cookies robadas permiten a los actores de amenazas iniciar sesión en una cuenta de Facebook como usuario y obtener acceso completo a sus perfiles, incluidas las funciones de publicidad comercial.

El malware abusa de la API de extensión de Chrome para adquirir una lista de cookies relacionadas con Facebook y las cifra con una clave AES. Luego extrae los datos robados a través de una solicitud GET al servidor del atacante.

Recuperando lista de cookies de Google Chrome (Guardio Labs)

Recuperando lista de cookies de Google Chrome (Guardio Labs)

"La lista de cookies está cifrada con AES y adjunta al valor del encabezado HTTP X-Cached-Key", explica el informe de Guardio Labs .

"Esta técnica se usa aquí para tratar de escabullir las cookies sin ningún mecanismo DPI (Inspección profunda de paquetes) que genere alertas sobre la carga útil del paquete".

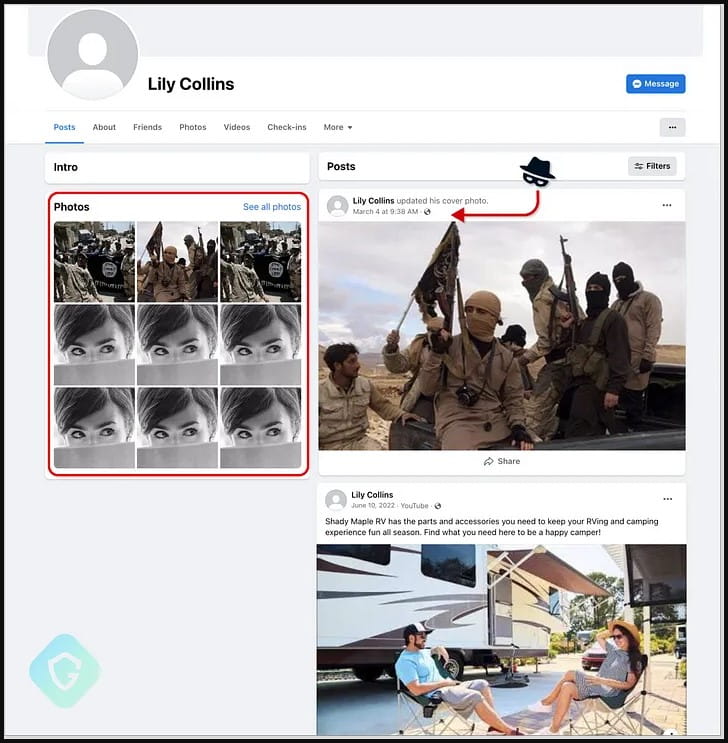

Luego, los actores de amenazas descifran las cookies robadas para secuestrar las sesiones de Facebook de sus víctimas para campañas de publicidad maliciosa o para promover material prohibido como la propaganda de ISIS.

Página de Facebook de un vendedor de RV tomado por el atacante (Guardio Labs)

Página de Facebook de un vendedor de RV tomado por el atacante (Guardio Labs)

El malware cambia automáticamente los detalles de inicio de sesión en las cuentas violadas para evitar que las víctimas recuperen el control de sus cuentas de Facebook. También cambia el nombre y la imagen del perfil a una persona falsa llamada "Lilly Collins".

En este momento, la extensión maliciosa de Google Chrome todavía está presente en Google Chrome Web Store.

Sin embargo, el investigador de seguridad informó sobre la extensión maliciosa al equipo de Chrome Web Store, que probablemente la eliminará pronto.

Desafortunadamente, según el historial anterior, es probable que los actores de amenazas tengan un plan 'C' a través de otra extensión "estacionada" que podría facilitar la próxima ola de infección.