Los actores de amenazas vinculados a la operación de ransomware IceFire ahora apuntan activamente a los sistemas Linux en todo el mundo con un nuevo cifrador dedicado.

Los investigadores de seguridad de SentinelLabs descubrieron que la pandilla ha violado las redes de varios medios y organizaciones de entretenimiento en todo el mundo en las últimas semanas, a partir de mediados de febrero, según un informe.

Una vez dentro de sus redes, los atacantes implementan su nueva variante de malware para cifrar los sistemas Linux de las víctimas.

Cuando se ejecuta, el ransomware IceFire encripta los archivos, agrega la extensión '.ifire' al nombre del archivo y luego cubre sus huellas borrándose y eliminando el binario.

También es importante tener en cuenta que IceFire no cifra todos los archivos en Linux. El ransomware evita estratégicamente encriptar rutas específicas, lo que permite que las partes críticas del sistema permanezcan operativas.

Este enfoque calculado tiene como objetivo evitar un apagado completo del sistema, lo que podría causar daños irreparables e interrupciones aún más significativas.

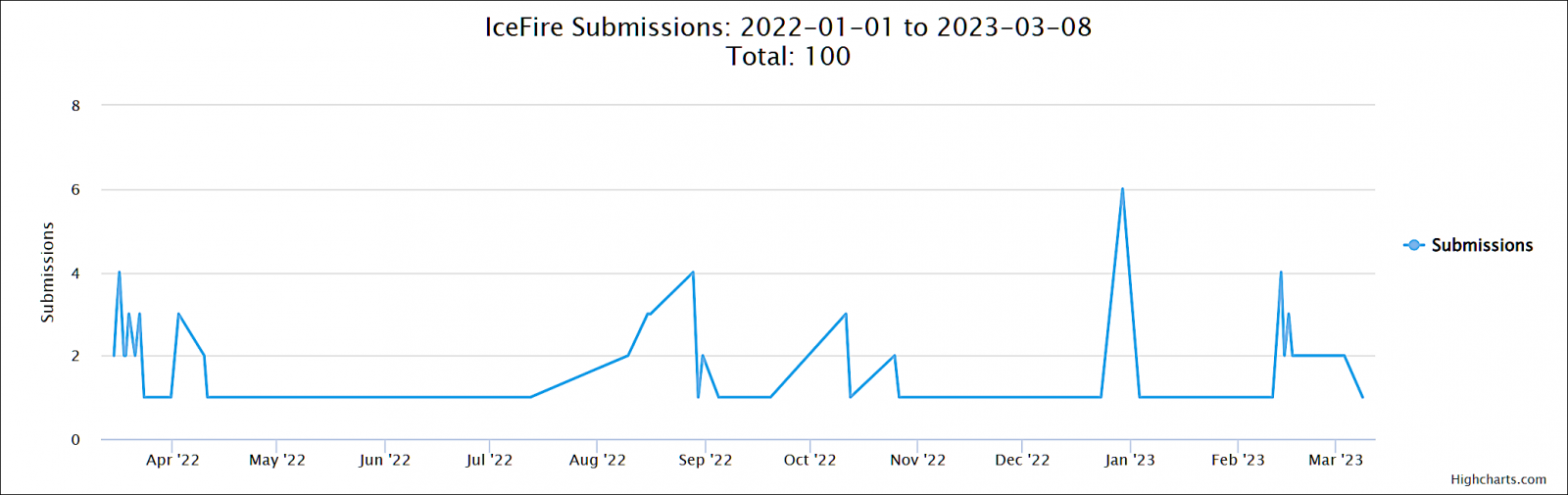

Si bien estuvo activo desde al menos marzo de 2022 y mayormente inactivo desde fines de noviembre, el ransomware IceFire regresó a principios de enero con nuevos ataques, como lo muestran las presentaciones en la plataforma ID-Ransomware.

Objetivo de IBM Aspera Faspex

Los operadores de IceFire explotan una vulnerabilidad de deserialización en el software de intercambio de archivos IBM Aspera Faspex (rastreado como CVE-2022-47986 ) para piratear los sistemas vulnerables de los objetivos e implementar sus cargas útiles de ransomware.

Esta vulnerabilidad RCE previa a la autenticación de alta gravedad fue parcheada por IBM en enero y ha sido explotada en ataques desde principios de febrero después de que la empresa de administración de superficie de ataque Assetnote publicara un informe técnico que contenía un código de explotación.

CISA también agregó la falla de seguridad a su catálogo de vulnerabilidades explotadas en febrero de 2021, ordenando a las agencias federales que parchen sus sistemas hasta el 14 de marzo.

"En comparación con Windows, Linux es más difícil de implementar ransomware, particularmente a escala. Muchos sistemas Linux son servidores: los vectores de infección típicos como el phishing o la descarga oculta son menos efectivos", dice SentinelLabs.

"Para superar esto, los actores recurren a la explotación de las vulnerabilidades de las aplicaciones, como lo demostró el operador de IceFire al implementar cargas útiles a través de una vulnerabilidad de IBM Aspera".

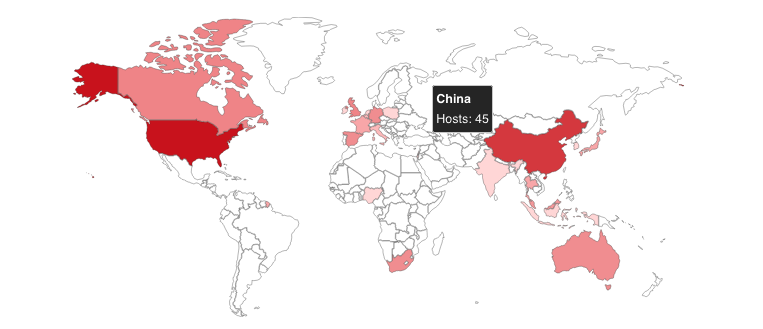

Shodan muestra más de 150 servidores Aspera Faspex expuestos en línea, la mayoría en Estados Unidos y China.

Servidores IBM Aspera Faspex expuestos a Internet (Shodan)

Servidores IBM Aspera Faspex expuestos a Internet (Shodan)La mayoría de las cepas de ransomware cifran los servidores Linux

El movimiento del ransomware IceFire para expandir la orientación a Linux después de centrarse previamente en atacar solo los sistemas Windows es un cambio estratégico que se alinea con otros grupos de ransomware que también comenzaron a atacar los sistemas Linux en los últimos años.

Su movimiento coincide con una tendencia en la que las empresas hicieron la transición a máquinas virtuales VMware ESXi con tecnología de Linux, que cuentan con una gestión de dispositivos mejorada y un manejo de recursos mucho más eficiente.

Después de implementar su malware en los hosts ESXi, los operadores de ransomware pueden usar un solo comando para cifrar en masa los servidores Linux de las víctimas.

Si bien el ransomware IceFire no se dirige específicamente a las máquinas virtuales VMware ESXi, su cifrador de Linux es igual de eficiente, como lo demuestran los archivos cifrados de las víctimas enviados a la plataforma ID-Ransomware para su análisis.

"Esta evolución de IceFire fortalece que el ransomware dirigido a Linux continúe creciendo en popularidad hasta 2023", dice SentinelLabs.

"Si bien se sentaron las bases en 2021, la tendencia del ransomware de Linux se aceleró en 2022 cuando grupos de piratas agregaron cifrados de Linux a su arsenal".

Cifradores similares han sido lanzados por muchas otras pandillas de ransomware, incluidas Conti , LockBit , HelloKitty , BlackMatter , REvil , AvosLocker , RansomEXX y Hive .

El CTO de Emsisoft, Fabian Wosar, dijo previamente que otras pandillas de ransomware (además de las que ya hemos informado), incluidas Babuk, GoGoogle, Snatch, PureLocker, Mespinoza, RansomExx/Defray y DarkSide, han desarrollado e implementado sus propios cifrados de Linux en ataques. .