Una campaña de publicidad maliciosa detectada recientemente engañó a los usuarios con una simulación de actualización de Windows en el navegador para entregar el malware de robo de información de Aurora.

Escrito en Golang, Aurora ha estado disponible en varios foros de piratas informáticos durante más de un año, anunciado como un ladrón de información con amplias capacidades y baja detección de antivirus.

Según los investigadores de Malwarebytes , la operación de publicidad maliciosa se basa en anuncios emergentes en sitios web con contenido para adultos de alto tráfico y redirige a las víctimas potenciales a una ubicación de servicio de malware.

No es una actualización de Windows

Los anuncios Popunder son anuncios 'pop-up' baratos que se abren detrás de la ventana activa del navegador y permanecen ocultos para el usuario hasta que cierran o mueven la ventana principal del navegador.

En diciembre del año pasado, Google informó que se usaron popunders en una campaña de fraude publicitario que acumuló cientos de miles de visitantes y decenas de millones de impresiones de anuncios fraudulentos.

El más reciente detectado por Malwarebytes tiene un impacto mucho menor, con cerca de 30,000 usuarios redirigidos y casi 600 descargados e instalados en sus sistemas.

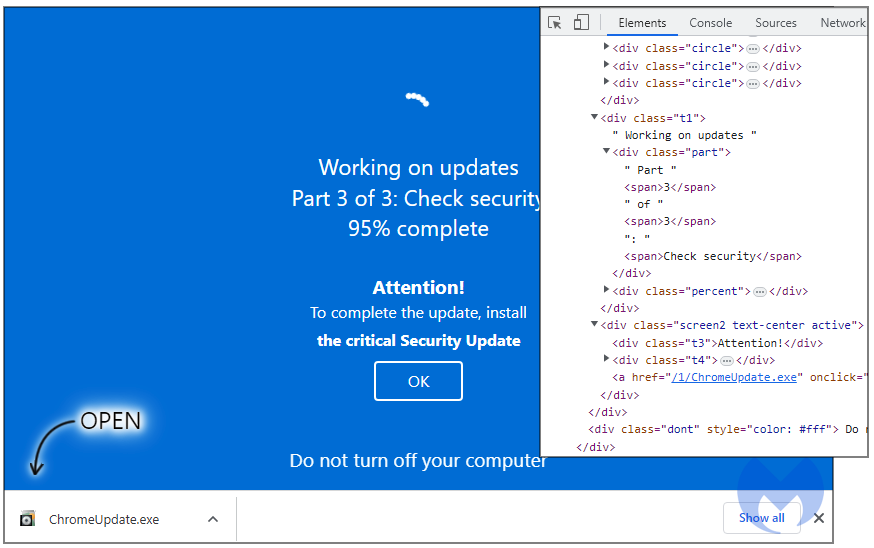

Sin embargo, al actor de amenazas se le ocurrió una idea imaginativa en la que el popunder muestra una ventana de navegador de pantalla completa que simula una actualización del sistema de Windows.

Actualización falsa de Windows (Malwarebytes)

Actualización falsa de Windows (Malwarebytes)

Los investigadores rastrearon más de una docena de dominios utilizados en las campañas, muchos de los cuales parecían hacerse pasar por sitios web para adultos, que simulaban la actualización falsa de Windows:

- activessd[.]ru

- chistauyavoda[.]ru

- xxxxxxxxxxxxxxx[.]ru

- disco duro activo[.]ru

- oled8kultra[.]ru

- xhamster-18[.]ru

- oled8kultra[.]sitio

- activessd6[.]ru

- activedebian[.]ru

- shluhapizdec[.]ru

- 04042023[.]ru

- clickaineasdfer[.]ru

- moskovpizda[.]ru

- pochelvpizdy[.]ru

- evatds[.]ru

- click7adilla[.]ru

- grhfgetraeg6yrt[.]sitio

Todos ellos sirvieron para descargar un archivo llamado "ChromeUpdate.exe", que revela el engaño de la pantalla completa del navegador; sin embargo, algunos usuarios fueron sorprendidos para que implementaran el ejecutable malicioso.

Archivo descargado (Malwarebytes)

Archivo descargado (Malwarebytes)Nuevo cargador de malware

El supuesto actualizador de Chrome es un cargador de malware "totalmente indetectable" (FUD) llamado "Impresora no válida" que parece ser utilizado exclusivamente por este actor de amenazas en particular.

Malwarebytes dice que cuando sus analistas descubrieron 'Impresora no válida', ningún motor antivirus en Virus Total la marcó como maliciosa. Sin embargo, la detección comenzó a aumentar unas semanas después, luego de la publicación de un informe relevante de Morphisec .

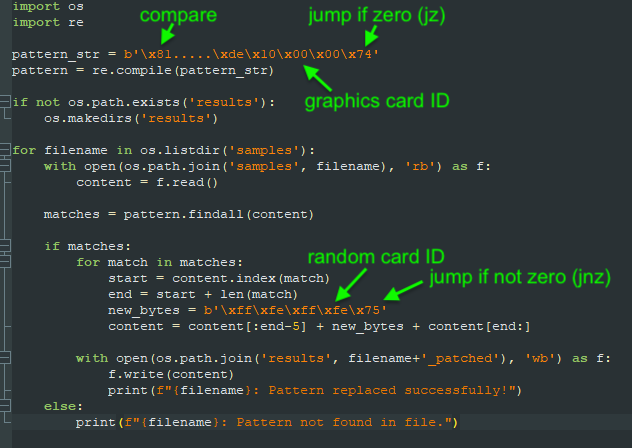

Fragmento de código del cargador de malware (Malwarebytes)

Fragmento de código del cargador de malware (Malwarebytes)

La impresora no válida primero comprueba la tarjeta gráfica del host para determinar si se está ejecutando en una máquina virtual o en un entorno de espacio aislado. Si no es así, desempaqueta y lanza una copia del ladrón de información Aurora.

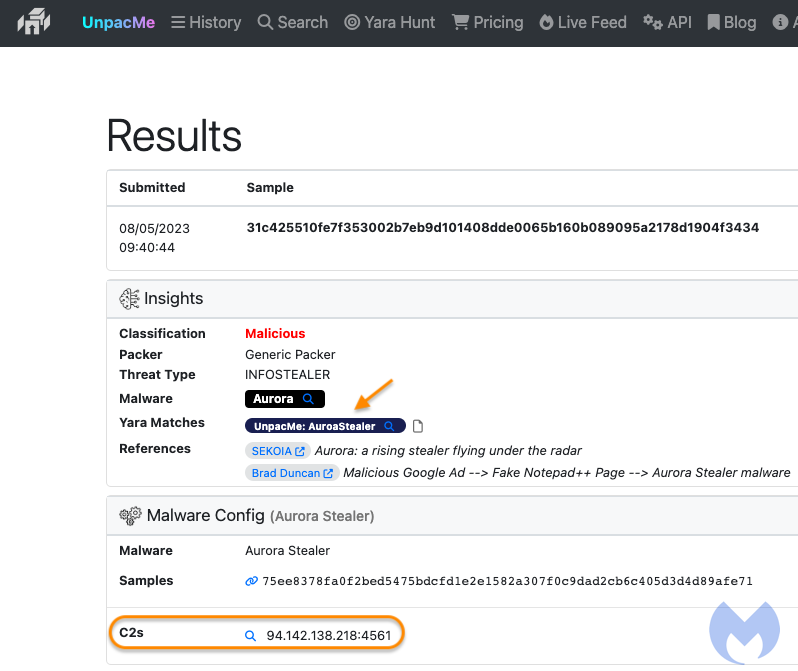

Carga útil transportada por 'Impresora no válida' (Malwarebytes)

Carga útil transportada por 'Impresora no válida' (Malwarebytes)

Malwarebytes comenta que el actor de amenazas detrás de esta campaña parece estar particularmente interesado en crear herramientas difíciles de detectar, y constantemente carga nuevas muestras en Virus Total para verificar cómo les va frente a los motores de detección.

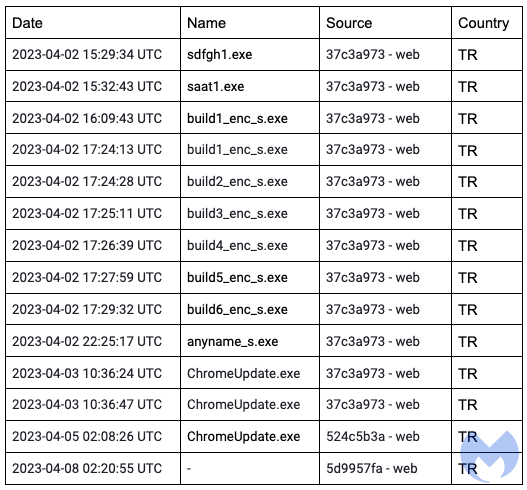

Jérôme Segura, director de inteligencia de amenazas de Malwarebytes, notó que cada vez que se enviaba por primera vez una nueva muestra a Virus Total, provenía de un usuario de Turquía y que "en muchos casos, el nombre del archivo parecía recién salido del compilador (es decir, build1_enc_s.exe)."

Cargas de VirusTotal desde el actor de amenazas (Malwarebytes)

Cargas de VirusTotal desde el actor de amenazas (Malwarebytes)

Investigaciones posteriores revelaron que el actor de amenazas también utiliza un panel de Amadey , lo que podría indicar el uso de la herramienta de reconocimiento y carga de malware bien documentada, y también ejecuta estafas de soporte técnico dirigidas a los ucranianos.

Malwarebytes proporciona un análisis técnico de la instalación y el comportamiento del malware junto con un conjunto de indicadores de compromiso que las empresas y los proveedores de seguridad pueden usar para defender a sus usuarios.