Una campaña previamente desconocida que involucra el malware de botnet Horabot se ha dirigido a usuarios de habla hispana en América Latina, infectándolos con un troyano bancario y una herramienta de spam.

El malware permite a los operadores tomar el control de las cuentas de correo electrónico de Gmail, Outlook, Hotmail o Yahoo de la víctima, robar datos de correo electrónico y códigos 2FA que llegan a la bandeja de entrada y enviar correos electrónicos de phishing desde las cuentas comprometidas.

La nueva operación Horabot fue descubierta por analistas de Cisco Talos, quienes informan que el actor de amenazas detrás de ella probablemente tenga su sede en Brasil.

Comienza con el phishing

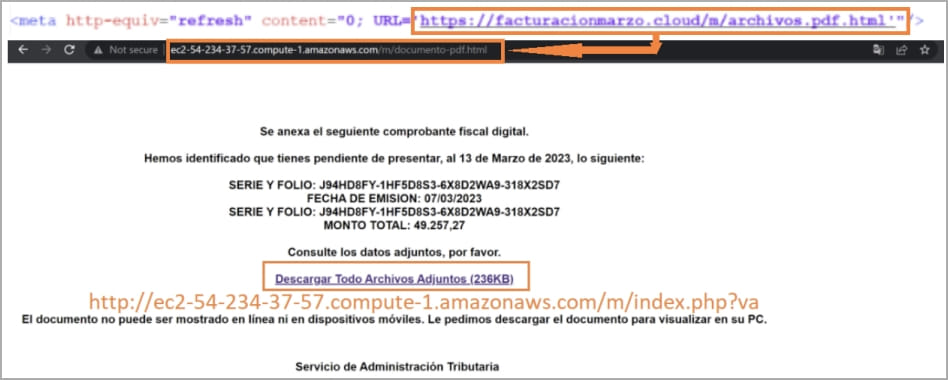

La cadena de infección de múltiples etapas comienza con un correo electrónico de phishing con temas fiscales enviado al objetivo, con un archivo adjunto HTML que supuestamente es un recibo de pago.

Al abrir el HTML, se inicia una cadena de redirección de URL que lleva a la víctima a una página HTML alojada en una instancia de AWS controlada por el atacante.

Página maliciosa alojada en AWS (Cisco)

Página maliciosa alojada en AWS (Cisco)

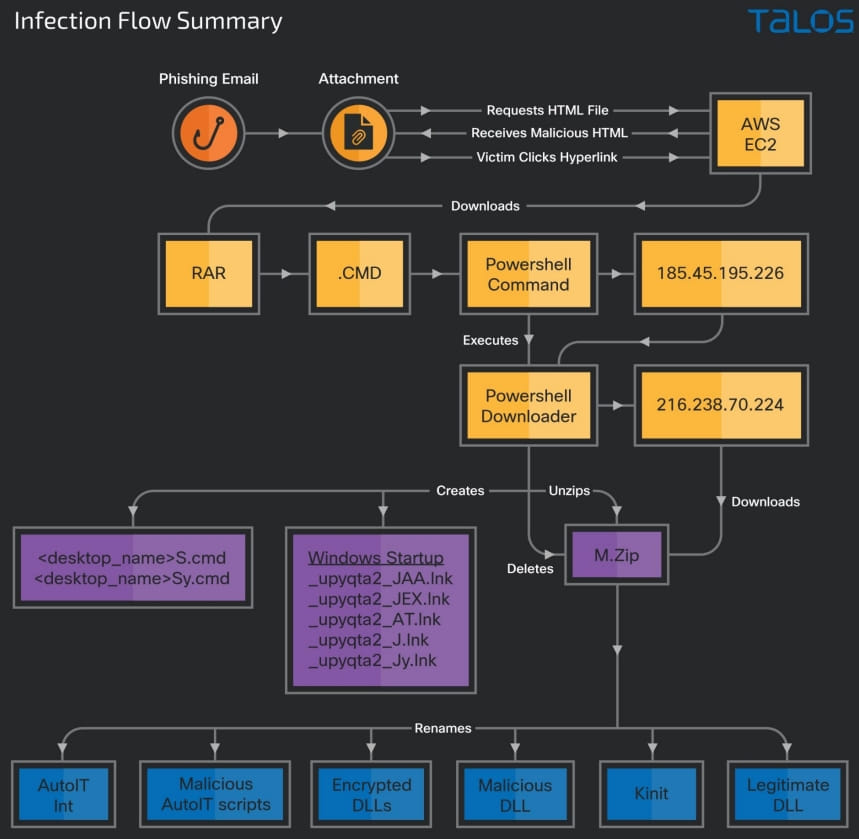

La víctima hace clic en el hipervínculo de la página y descarga un archivo RAR que contiene un archivo por lotes con una extensión CMD, que descarga un script de PowerShell que obtiene archivos DLL troyanos y un conjunto de ejecutables legítimos del servidor C2.

Estos troyanos se ejecutan para obtener las dos cargas útiles finales de un servidor C2 diferente. Uno es un script de descarga de PowerShell y el otro es el binario Horabot.

Diagrama de cadena de infección (Cisco)

Diagrama de cadena de infección (Cisco)troyano bancario

Uno de los archivos DLL en el ZIP descargado, "jli.dll", que se descarga mediante el ejecutable "kinit.exe", es un troyano bancario escrito en Delphi.

Se dirige a la información del sistema (idioma, tamaño del disco, software antivirus, nombre de host, versión del sistema operativo, dirección IP), credenciales de usuario y datos de actividad.

Además, el troyano también ofrece a sus operadores capacidades de acceso remoto, como realizar acciones de archivos y también puede realizar registros de teclas, capturas de pantalla y seguimiento de eventos del mouse.

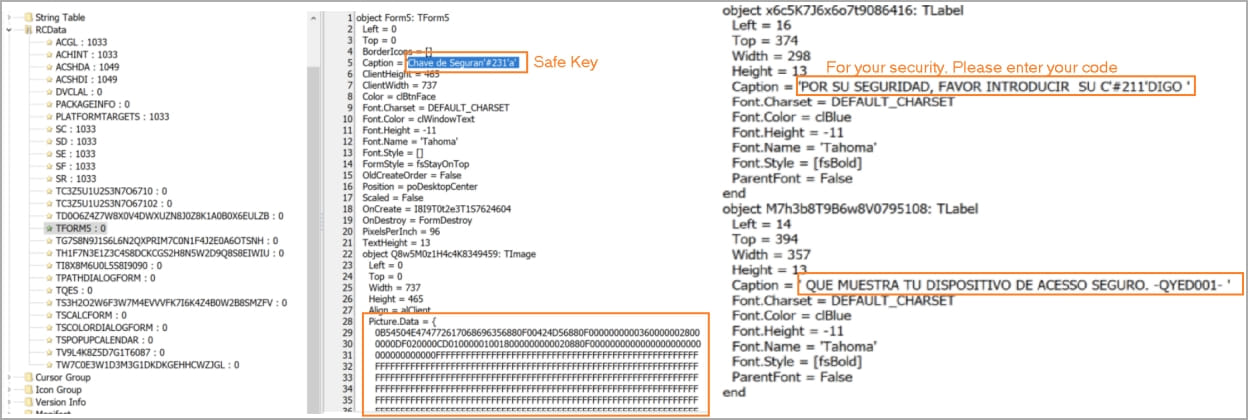

Cuando la víctima abre una aplicación, el troyano superpone una ventana falsa encima para engañar a las víctimas para que ingresen datos confidenciales como credenciales de cuentas bancarias en línea o códigos de un solo uso.

Código para crear formularios de phishing (Cisco)

Código para crear formularios de phishing (Cisco)

Toda la información recopilada de la computadora de la víctima se envía al servidor de comando y control del atacante a través de solicitudes HTTP POST.

Cisco explica que el troyano tiene varios mecanismos antianálisis incorporados para evitar que se ejecute en espacios aislados o junto con depuradores.

El archivo ZIP también contiene una herramienta de spam encriptada DLL llamada "_upyqta2_J.mdat", diseñada para robar credenciales para servicios de correo web populares como Gmail, Hotmail y Yahoo.

Una vez que las credenciales se ven comprometidas, la herramienta se hace cargo de la cuenta de correo electrónico de la víctima, genera correos electrónicos no deseados y los envía a los contactos que se encuentran en el buzón de la víctima, fomentando la infección de manera algo aleatoria.

Esta herramienta también cuenta con registro de teclas, captura de pantalla e interceptación de eventos del mouse o capacidades de seguimiento, que se superponen funcionalmente con el troyano bancario, posiblemente por redundancia.

horabot

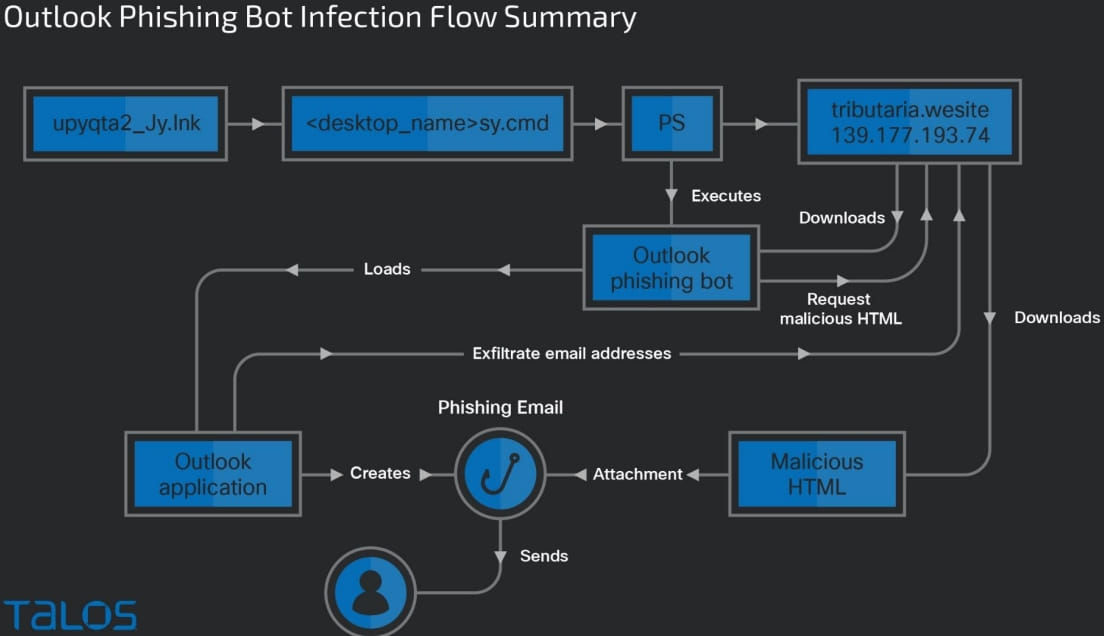

La carga útil principal que se lanza al sistema de la víctima es Horabot, una red de bots basada en PowerShell documentada que se dirige a los buzones de correo de Outlook de la víctima para robar contactos y difundir correos electrónicos de phishing que contienen archivos adjuntos HTML maliciosos.

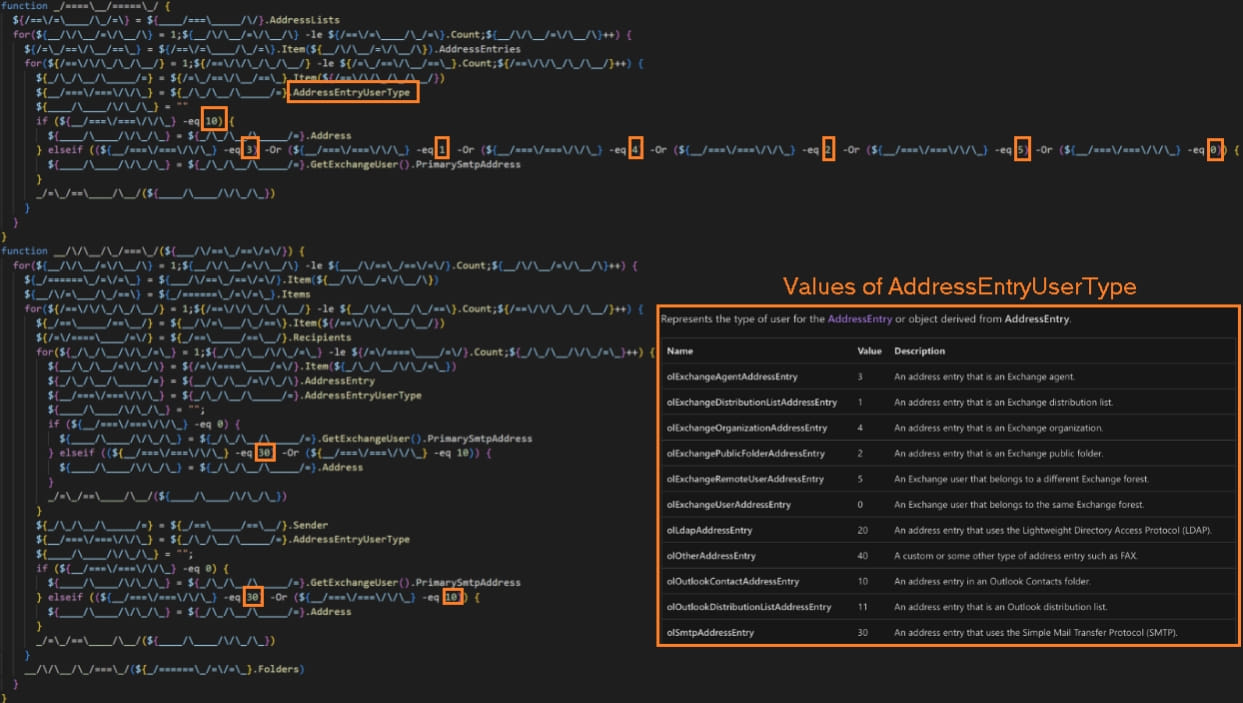

El malware inicia la aplicación Outlook de escritorio de la víctima para examinar la libreta de direcciones y los contactos del contenido del buzón.

"Después de la inicialización, el script [Horabot] busca los archivos de datos de Outlook en la carpeta de datos de la aplicación de Outlook del perfil de la víctima", explica Cisco en el informe .

"Enumera todas las carpetas y correos electrónicos en el archivo de datos de Outlook de la víctima y extrae las direcciones de correo electrónico de los campos de remitente, destinatarios, CC y CCO de los correos electrónicos".

Función para extraer direcciones de correo electrónico (Cisco)

Función para extraer direcciones de correo electrónico (Cisco)

Todas las direcciones de correo electrónico extraídas se escriben en un archivo ".Outlook" y luego se codifican y filtran al servidor C2.

Finalmente, el malware crea un archivo HTML localmente, lo llena con contenido copiado de un recurso externo y envía correos electrónicos de phishing a todas las direcciones de correo electrónico extraídas individualmente.

Flujo de infección de Horabot (Cisco)

Flujo de infección de Horabot (Cisco)

Cuando finaliza el proceso de distribución de correo electrónico de phishing, los archivos y carpetas creados localmente se eliminan para borrar cualquier rastro.

Aunque esta campaña de Horabot se dirige principalmente a usuarios en México, Uruguay, Brasil, Venezuela, Argentina, Guatemala y Panamá, los mismos actores de amenazas o colaboradores podrían expandir su alcance a otros mercados en cualquier momento, utilizando temas de phishing escritos en inglés.