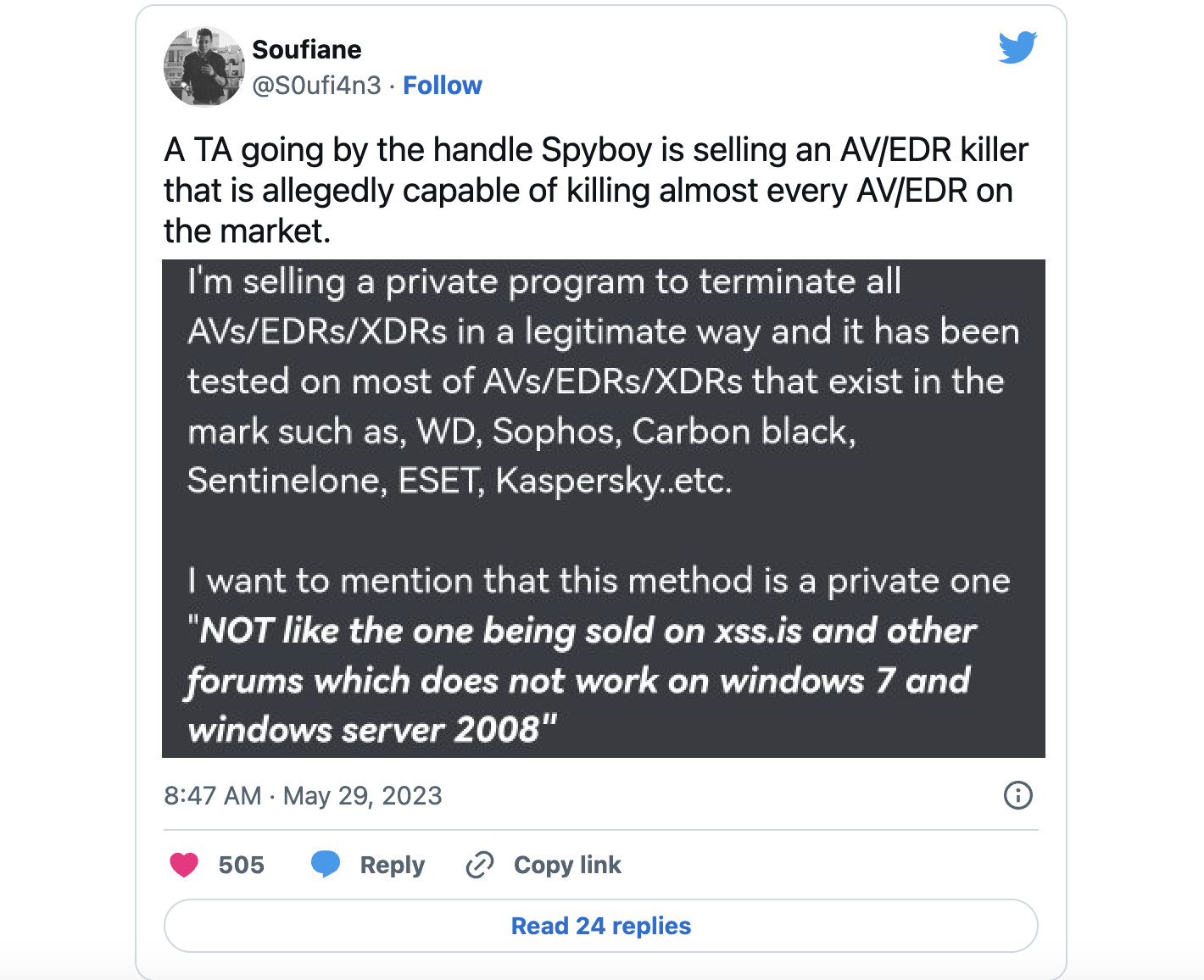

Un actor de amenazas conocido como Spyboy está promocionando una herramienta llamada "Terminator" en un foro de piratería de habla rusa que supuestamente puede terminar cualquier plataforma antivirus, XDR y EDR. Sin embargo, CrowdStrike dice que es solo un elegante ataque Bring Your Own Vulnerable Driver (BYOVD).

Supuestamente , Terminator es capaz de eludir 24 antivirus (AV), detección y respuesta de puntos finales (EDR) y soluciones de seguridad de detección y respuesta extendidas (XDR), incluido Windows Defender, en dispositivos que ejecutan Windows 7 y versiones posteriores.

Spyboy vende el software a precios que van desde $300 por un solo bypass hasta $3,000 por un bypass todo en uno.

"Los siguientes EDR no se pueden vender solos: SentinelOne, Sophos, CrowdStrike, Carbon Black, Cortex, Cylance", dice el actor de amenazas, con un descargo de responsabilidad de que "no se permiten ransomware ni casilleros y no soy responsable de tales acciones".

Para usar Terminator, los "clientes" requieren privilegios administrativos en los sistemas Windows de destino y tienen que engañar al usuario para que acepte una ventana emergente de Controles de cuentas de usuario (UAC) que se mostrará al ejecutar la herramienta.

Sin embargo, como reveló un ingeniero de CrowdStrike en una publicación de Reddit, Terminator simplemente coloca el controlador de kernel antimalware legítimo y firmado de Zemana llamado zamguard64.sys o zam64.sys en la carpeta C:\Windows\System32\ con un nombre aleatorio entre 4 y 10 caracteres

Una vez que el controlador malicioso se escribe en el disco, Terminator lo carga para usar sus privilegios de nivel de kernel para eliminar los procesos de modo de usuario del software AV y EDR que se ejecutan en el dispositivo.

Si bien no está claro cómo el programa Terminator interactúa con el controlador, en 2021 se lanzó un exploit PoC que aprovecha fallas en el controlador para ejecutar comandos con privilegios de Windows Kernel, que podrían usarse para terminar procesos de software de seguridad normalmente protegidos.

Este controlador solo está siendo detectado por un único motor de análisis antimalware como un controlador vulnerable en este momento, según un análisis de VirusTotal .

Afortunadamente, el jefe de investigación de Nextron Systems, Florian Roth, y la investigadora de amenazas Nasreddine Bencherchali ya han compartido las reglas de YARA y Sigma ( por hash y por nombre ) que pueden ayudar a los defensores a detectar el controlador vulnerable utilizado por la herramienta Terminator.

Esta técnica prevalece entre los actores de amenazas a quienes les gusta instalar controladores de Windows vulnerables después de aumentar los privilegios para eludir el software de seguridad que se ejecuta en las máquinas comprometidas, ejecutar código malicioso y entregar cargas útiles maliciosas adicionales.

En los ataques Bring Your Own Vulnerable Driver (BYOVD), como se les conoce, los controladores legítimos firmados con certificados válidos y capaces de ejecutarse con privilegios de kernel se colocan en los dispositivos de las víctimas para desactivar las soluciones de seguridad y tomar el control del sistema.

Una amplia variedad de grupos de amenazas han utilizado la técnica durante años, desde pandillas de ransomware motivadas financieramente hasta equipos de piratería respaldados por el estado .

Más recientemente, los investigadores de seguridad de Sophos X-Ops detectaron una nueva herramienta de piratería denominada AuKill que se utiliza para deshabilitar el software EDR con la ayuda de un controlador vulnerable de Process Explorer antes de implementar el ransomware en los ataques BYOVD.