Citizen Lab informa que dos días cero solucionados por Apple en actualizaciones de seguridad de emergencia fueron abusados activamente como parte de una cadena de explotación de clic cero para implementar el software espía comercial Pegasus de NSO Group en iPhones completamente parcheados.

En un caso, los dos errores, rastreados como CVE-2023-41064 y CVE-2023-41061, permitieron a los atacantes infectar un iPhone completamente parcheado con iOS 16.6 y perteneciente a una organización de la sociedad civil con sede en Washington DC a través de archivos adjuntos PassKit que contenían imágenes maliciosas.

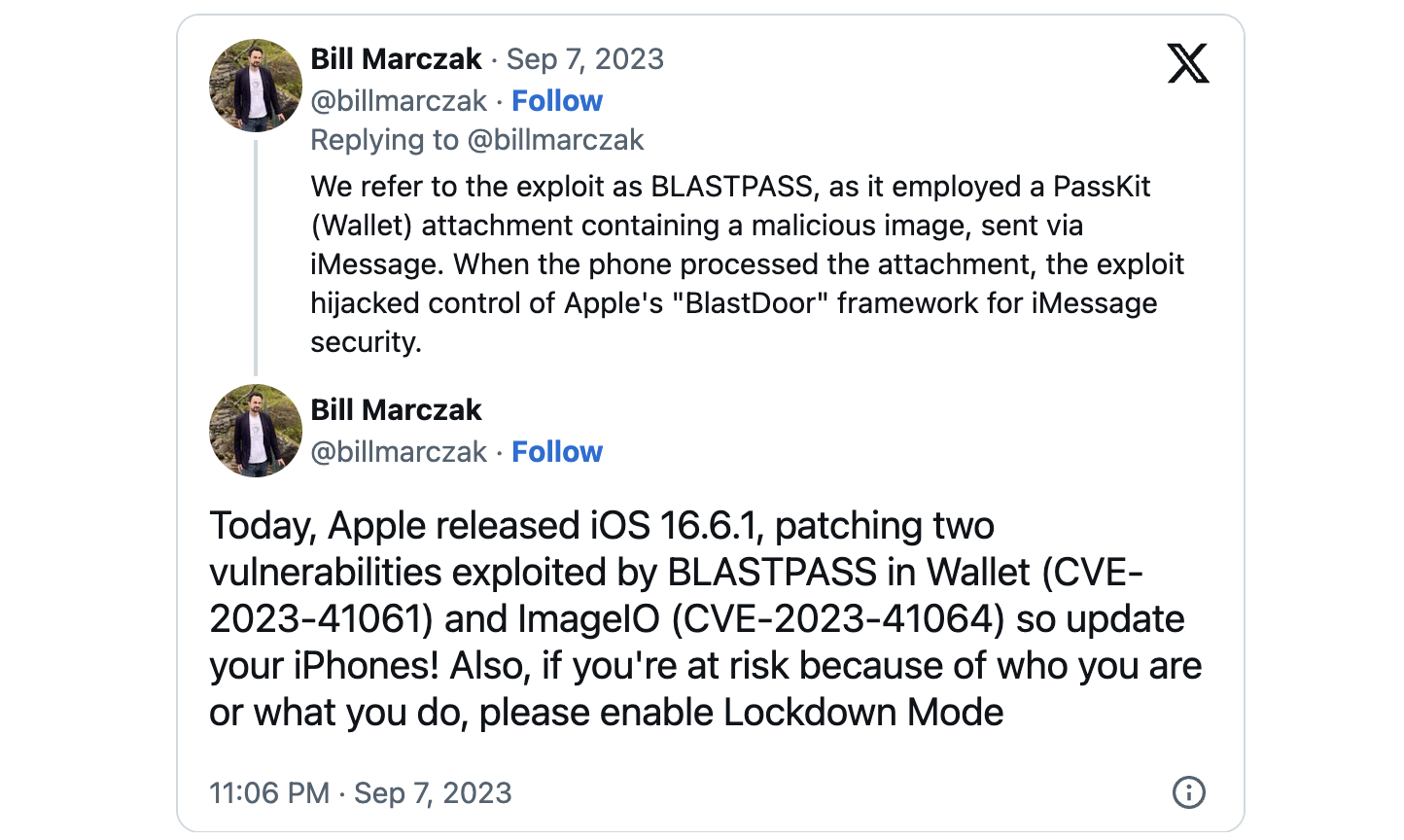

"Nos referimos a la cadena de exploits como BLASTPASS . La cadena de exploits era capaz de comprometer iPhones que ejecutaban la última versión de iOS (16.6) sin ninguna interacción por parte de la víctima", dijo Citizen Lab .

"El exploit involucraba archivos adjuntos PassKit que contenían imágenes maliciosas enviadas desde una cuenta de iMessage del atacante a la víctima".

Citizen Lab también instó a los clientes de Apple a actualizar sus dispositivos de inmediato y alentó a aquellos en riesgo de sufrir ataques dirigidos debido a su identidad o profesión a activar el modo de bloqueo.

Los investigadores de seguridad de Apple y Citizen Lab descubrieron los dos días cero en los marcos Image I/O y Wallet.

CVE-2023-41064 es un desbordamiento del búfer que se activa al procesar imágenes creadas con fines malintencionados, mientras que CVE-2023-41061 es un problema de validación que puede explotarse mediante archivos adjuntos maliciosos.

Ambos permiten a los actores de amenazas obtener la ejecución de código arbitrario en dispositivos iPhone y iPad sin parches.

Apple abordó las fallas en macOS Ventura 13.5.2, iOS 16.6.1, iPadOS 16.6.1 y watchOS 9.6.2 con lógica y manejo de memoria mejorados.

La lista de dispositivos afectados incluye:

- iPhone 8 y posterior

- iPad Pro (todos los modelos), iPad Air de 3.ª generación y posteriores, iPad de 5.ª generación y posteriores, y iPad mini de 5.ª generación y posteriores

- Macs con macOS Ventura

- Apple Watch Serie 4 y posteriores

Desde principios de año, Apple ha solucionado un total de 13 ataques de día cero dirigidos a dispositivos que ejecutan iOS, macOS, iPadOS y watchOS, incluidos:

- dos días cero (CVE-2023-37450 y CVE-2023-38606) en julio

- tres días cero (CVE-2023-32434, CVE-2023-32435 y CVE-2023-32439) en junio

- tres días cero más (CVE-2023-32409, CVE-2023-28204 y CVE-2023-32373) en mayo

- dos días cero (CVE-2023-28206 y CVE-2023-28205) en abril

- y otro WebKit de día cero (CVE-2023-23529) en febrero