Se ha detectado una nueva variante de botnet de malware Mirai que infecta decodificadores de TV Android económicos utilizados por millones de personas para la transmisión de medios.

Según el equipo antivirus del Dr. Web, el troyano actual es una nueva versión de la puerta trasera "Pandora" que apareció por primera vez en 2015.

Los objetivos principales de esta campaña son las cajas de TV Android de bajo costo como Tanix TX6 TV Box, MX10 Pro 6K y H96 MAX X3, que cuentan con procesadores de cuatro núcleos capaces de lanzar potentes ataques DDoS incluso en enjambres pequeños.

Malware en la caja

Dr. Web informa que el malware llega a los dispositivos a través de una actualización de firmware maliciosa firmada con claves de prueba disponibles públicamente o distribuido a través de aplicaciones maliciosas en dominios dirigidos a usuarios interesados en contenido pirateado.

En el primer caso, esas actualizaciones de firmware las instalan los revendedores de los dispositivos o se engaña a los usuarios para que las descarguen de sitios web que prometen transmisión multimedia sin restricciones o una mejor compatibilidad con una gama más amplia de aplicaciones.

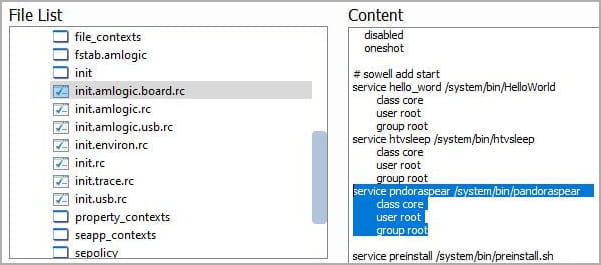

El servicio malicioso se encuentra en 'boot.img', que contiene los componentes del kernel y del disco ram cargados durante el inicio del sistema Android, por lo que es un excelente mecanismo de persistencia.

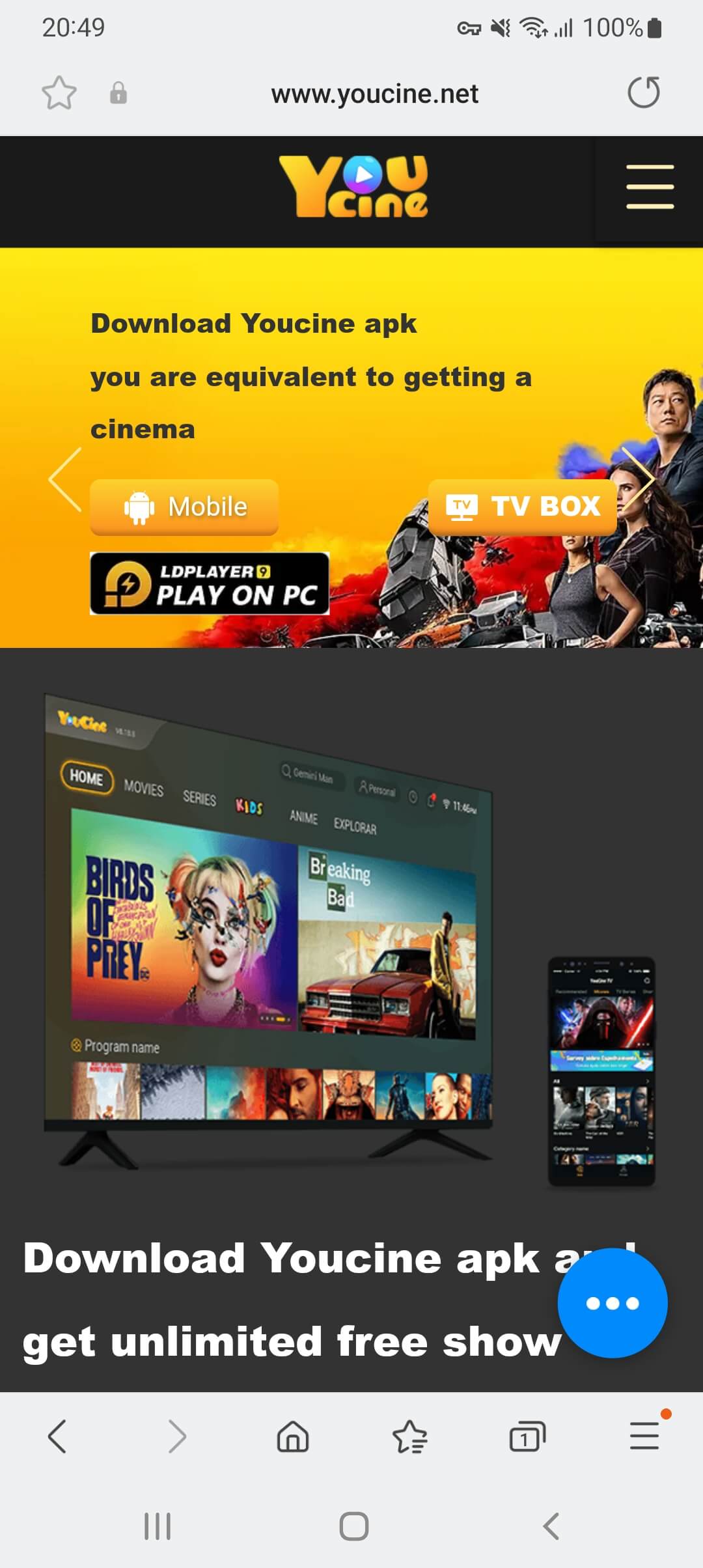

El segundo canal de distribución son las aplicaciones de contenido pirateado que prometen acceso a colecciones de programas de televisión y películas protegidos por derechos de autor de forma gratuita o por un precio reducido.

Dr. Web da ejemplos de aplicaciones de Android que infectaron dispositivos con esta nueva variante de malware Mirai.

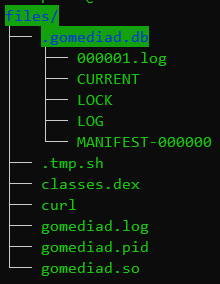

En este caso, la persistencia se logra durante el primer inicio de las aplicaciones maliciosas, que inician 'GoMediaService' en segundo plano sin el conocimiento del usuario y lo configuran para que se inicie automáticamente al arrancar el dispositivo.

Ese servicio llama al programa 'gomediad.so', que descomprime varios archivos, incluido un intérprete de línea de comandos que se ejecuta con privilegios elevados ('Tool.AppProcessShell.1') y un instalador para la puerta trasera de Pandora ('.tmp.sh' ).

Una vez activa, la puerta trasera se comunica con el servidor C2, reemplaza el archivo HOSTS, se actualiza y luego entra en modo de espera, esperando comandos entrantes de sus operadores.

Dr. Web informa que el malware puede realizar ataques DDoS a través de los protocolos TCP y UDP, como generar solicitudes de inundación SYN, ICMP y DNS, así como abrir un shell inverso, montar particiones del sistema para modificarlas y más.

Dispositivos inherentemente riesgosos

Las cajas de TV Android económicas a menudo tienen un viaje turbio desde el fabricante hasta el consumidor, dejando al usuario final en la ignorancia sobre sus orígenes, posibles alteraciones del firmware y las diversas manos por las que han pasado.

Incluso para los consumidores cautelosos que conservan la ROM original y son selectivos con la instalación de aplicaciones, existe un riesgo persistente de que los dispositivos lleguen con malware precargado.

Dicho esto, sería recomendable optar por dispositivos de streaming de marcas confiables como Google Chromecast, Apple TV, NVIDIA Shield, Amazon Fire TV y Roku Stick.