Los usuarios israelíes de Android son el objetivo de una versión maliciosa de la aplicación 'RedAlert – Rocket Alerts' que, si bien ofrece la funcionalidad prometida, actúa como software espía en segundo plano.

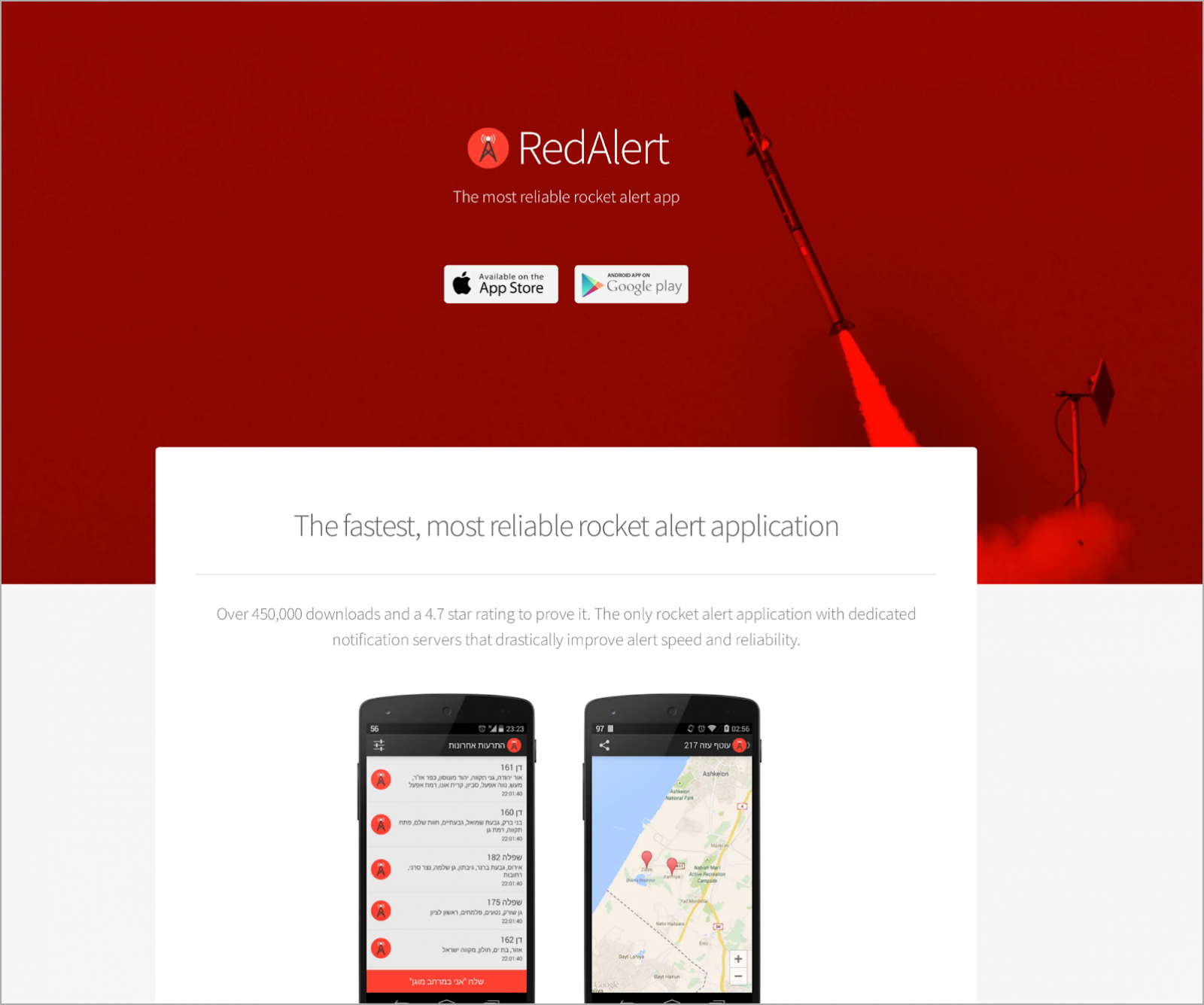

RedAlert – Rocket Alerts es una aplicación legítima de código abierto utilizada por ciudadanos israelíes para recibir notificaciones de cohetes entrantes dirigidos al país. La aplicación es muy popular y cuenta con más de un millón de descargas en Google Play.

Desde que los terroristas de Hamas lanzaron su ataque en el sur de Israel la semana pasada, con miles de cohetes, el interés en la aplicación se ha disparado a medida que la gente buscaba advertencias oportunas sobre ataques aéreos inminentes en su área.

Según Cloudflare, piratas informáticos de origen y motivación desconocidos están aprovechando el elevado interés por la aplicación y el miedo a los ataques para distribuir una versión falsa que instala software espía.

Esta versión maliciosa se distribuye desde el sitio web "redalerts[.]me", que fue creado el 12 de octubre de 2023 e incluye dos botones para descargar la aplicación para las plataformas iOS y Android.

La descarga de iOS redirige al usuario a la página del proyecto legítimo en la App Store de Apple, pero el botón de Android descarga directamente un archivo APK para instalarlo en el dispositivo.

Alerta de software espía

El APK descargado utiliza el código legítimo de la aplicación RedAlert real, por lo que contiene todas las funciones habituales y aparece como una herramienta legítima de alerta de cohetes.

Sin embargo, Cloudflare descubrió que la aplicación solicita permisos adicionales a las víctimas, incluido el acceso a los contactos del usuario, números, contenido de SMS, lista de software instalado, registros de llamadas, IMEI del teléfono, cuentas de aplicación, correo electrónico registrados, y más.

Al ejecutarse, la aplicación inicia un servicio en segundo plano que abusa de estos permisos para recopilar datos, cifrarlos con AES en modo CBC y cargarlos en una dirección IP codificada.

La aplicación también cuenta con mecanismos anti-depuración, anti-emulación y anti-prueba que la protegen de investigadores y herramientas de revisión de código.

Consejos de seguridad de RedAlert

El sitio falso está desconectado desde el momento de escribir el artículo. Sin embargo, los actores de amenazas probablemente cambiarán a un nuevo dominio luego de la exposición de su operación.

Una forma sencilla de distinguir entre la versión real y la versión entrelazada es revisar los permisos que la aplicación solicita al instalarse o a los que tiene acceso en caso de que ya esté instalada en su dispositivo.

Para comprobarlo, mantenga presionado el ícono de la aplicación, seleccione "Información de la aplicación" y toque "Permisos".

Además, se han informado casos de secuestros en la aplicación RedAlert real, en los que los hacktivistas explotan fallas de API para enviar notificaciones falsas a los usuarios.

Para minimizar la probabilidad de que se produzcan este tipo de incidentes, asegúrese de utilizar la última versión de la aplicación que incluya todas las correcciones de seguridad disponibles.