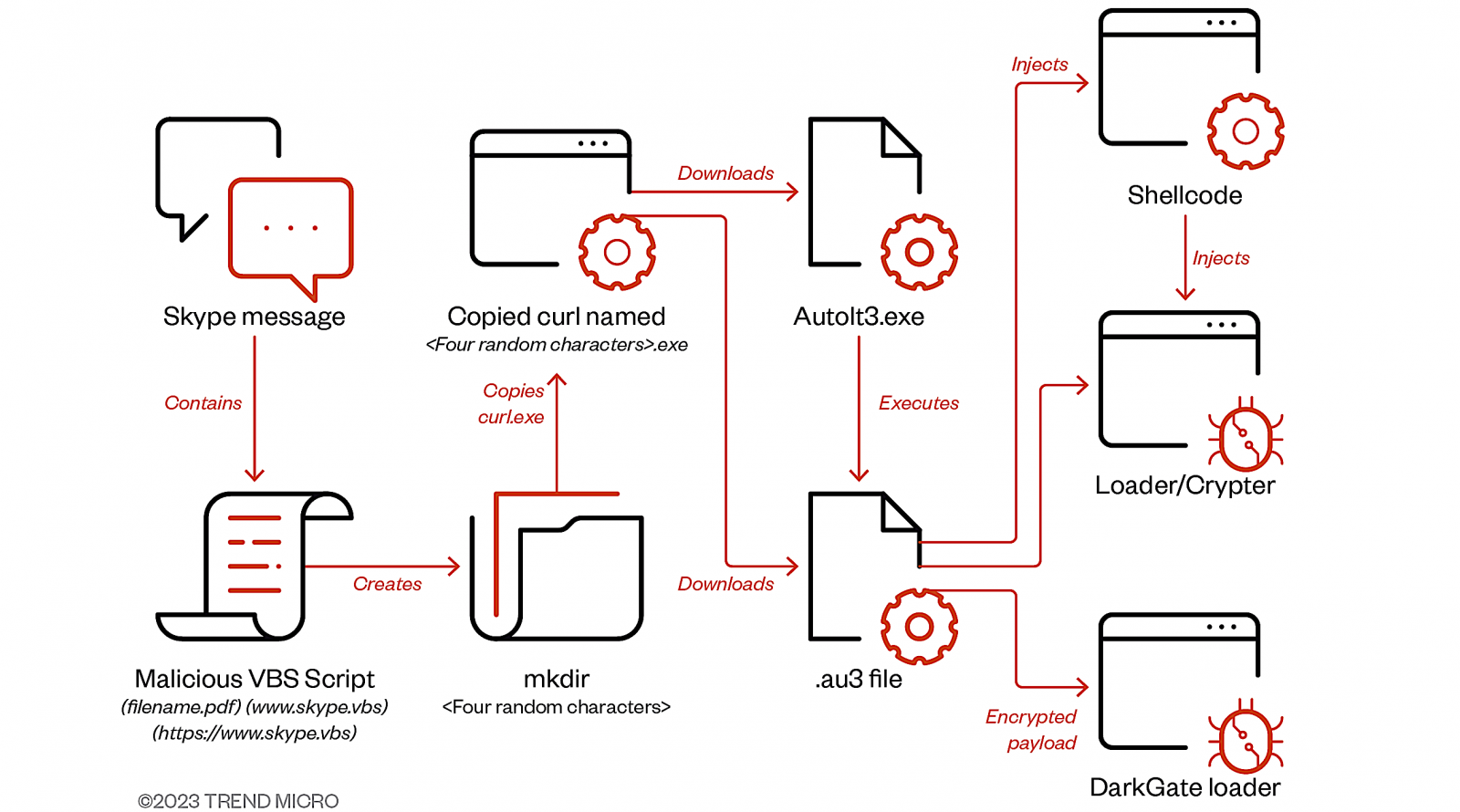

Entre julio y septiembre, los ataques de malware DarkGate utilizaron cuentas de Skype comprometidas para infectar objetivos a través de mensajes que contenían archivos adjuntos de secuencias de comandos del cargador VBA.

Según los investigadores de seguridad de Trend Micro que detectaron los ataques, este script descarga un script AutoIT de segunda etapa diseñado para soltar y ejecutar la carga útil final del malware DarkGate.

"El acceso a la cuenta de Skype de la víctima permitió al actor secuestrar un hilo de mensajería existente y crear la convención de nombres de los archivos para relacionarlos con el contexto del historial de chat", dijo Trend Micro .

"No está claro cómo se vieron comprometidas las cuentas originales de las aplicaciones de mensajería instantánea, sin embargo, se supone que fue a través de credenciales filtradas disponibles a través de foros clandestinos o el compromiso previo de la organización matriz".

Trend Micro también observó a los operadores de DarkGate intentando impulsar su carga útil de malware a través de Microsoft Teams en organizaciones donde el servicio estaba configurado para aceptar mensajes de usuarios externos.

Truesec y MalwareBytes detectaron anteriormente campañas de phishing de equipos que utilizan VBScript malicioso para implementar el malware DarkGate .

Como explicaron, los actores maliciosos se dirigieron a los usuarios de Microsoft Teams a través de cuentas comprometidas de Office 365 fuera de sus organizaciones y una herramienta disponible públicamente llamada TeamsPhisher. Esta herramienta permite a los atacantes eludir las restricciones para archivos entrantes de inquilinos externos y enviar archivos adjuntos de phishing a los usuarios de Teams.

"El objetivo sigue siendo penetrar todo el entorno y, dependiendo del grupo de amenazas que compró o alquiló la variante DarkGate utilizada, las amenazas pueden variar desde ransomware hasta criptominería", dijo Trend Micro.

"Según nuestra telemetría, hemos visto que DarkGate condujo a la detección de herramientas comúnmente asociadas con el grupo de ransomware Black Basta".

Aumento del malware DarkGate

Los ciberdelincuentes han adoptado cada vez más el cargador de malware DarkGate para el acceso inicial a las redes corporativas, una tendencia observada desde la interrupción de la botnet Qakbot en agosto debido a esfuerzos de colaboración internacional.

Antes del desmantelamiento de Qakbot, un individuo que pretendía ser el desarrollador de DarkGate intentó vender suscripciones en un foro de piratería, cotizando una tarifa anual de hasta 100,000 dólares.

Se promocionó que el malware ofrecía una amplia gama de funciones, incluido un VNC oculto, capacidades para eludir Windows Defender, una herramienta de robo del historial del navegador, un proxy inverso integrado, un administrador de archivos y un stealer de tokens de Discord.

Después de este anuncio, ha habido un aumento notable en los informes que documentan infecciones de DarkGate a través de varios métodos de entrega, como phishing y publicidad maliciosa.

Este reciente aumento en la actividad de DarkGate subraya la creciente influencia de esta operación de malware como servicio (MaaS) dentro de la esfera cibercriminal.

También enfatiza la determinación de los actores de amenazas de continuar con sus ataques, adaptando sus tácticas y métodos a pesar de las interrupciones y los desafíos.