El firewall de Cloudflare y la prevención de DDoS se pueden eludir mediante un proceso de ataque específico que aprovecha las fallas lógicas en los controles de seguridad entre inquilinos.

Esta omisión podría suponer una pesada carga para los clientes de Cloudflare, haciendo que los sistemas de protección de la empresa de Internet sean menos eficaces.

Para empeorar las cosas, el único requisito para el ataque es que los piratas informáticos creen una cuenta gratuita de Cloudflare, que se utiliza como parte del ataque.

Sin embargo, cabe señalar que los atacantes deben conocer la dirección IP del servidor web objetivo para aprovechar estas fallas.

Cloudflare y Cloudflare

El investigador de Certitude, Stefan Proksch, descubrió que el origen del problema es la estrategia de Cloudflare de utilizar una infraestructura compartida que acepte conexiones de todos los inquilinos.

Específicamente, el analista identificó dos vulnerabilidades en el sistema que afectan las "Extracciones de origen autenticadas" y las "Direcciones IP de Cloudflare permitidas".

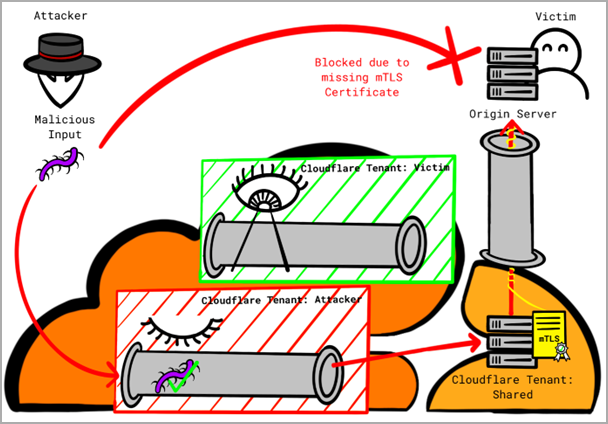

Origin Pulls autenticado es una característica de seguridad proporcionada por Cloudflare para garantizar que las solicitudes HTTP enviadas a un servidor de origen provengan de Cloudflare y no de un atacante.

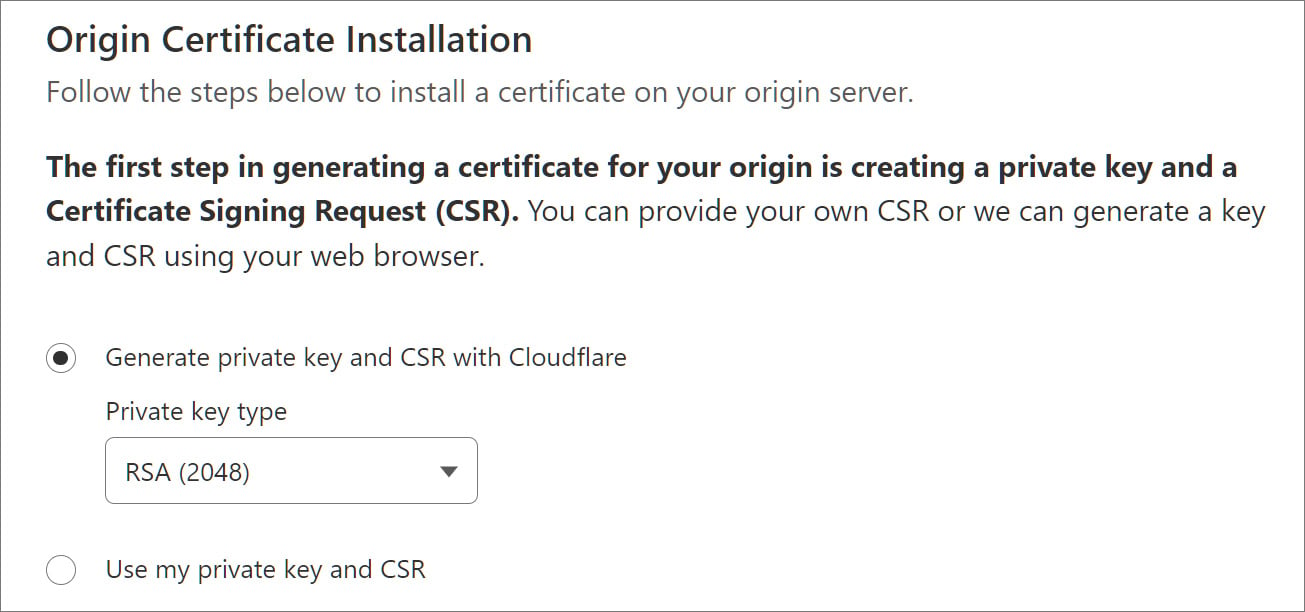

Al configurar esta función, los clientes pueden cargar sus certificados utilizando una API o generar uno a través de Cloudflare, el método predeterminado y más sencillo.

Una vez configurado, Cloudflare utiliza el certificado SSL/TLS para autenticar cualquier solicitud HTTP(S) entre los servidores proxy inversos del servicio y el servidor de origen del cliente, evitando que solicitudes no autorizadas accedan al sitio web.

Sin embargo, como explica Proksch, los atacantes pueden eludir esta protección ya que Cloudflare utiliza un certificado compartido para todos los clientes en lugar de uno específico para el inquilino, lo que hace que se permitan todas las conexiones que se originen en Cloudflare.

"Un atacante puede configurar un dominio personalizado con Cloudflare y apuntar el registro DNS A a la dirección IP de la víctima", explica Proksch.

"Luego, el atacante desactiva todas las funciones de protección para ese dominio personalizado en su inquilino y canaliza sus ataques a través de la infraestructura de Cloudflare".

"Este enfoque permite a los atacantes eludir las funciones de protección de la víctima".

El problema que surge de esta brecha lógica es que los atacantes con una cuenta de Cloudflare pueden dirigir tráfico malicioso a otros clientes de Cloudflare o dirigir sus ataques a través de la infraestructura de la empresa.

Proksch dice que la única forma de mitigar esta debilidad es utilizar certificados personalizados en lugar de uno generado por Cloudflare.

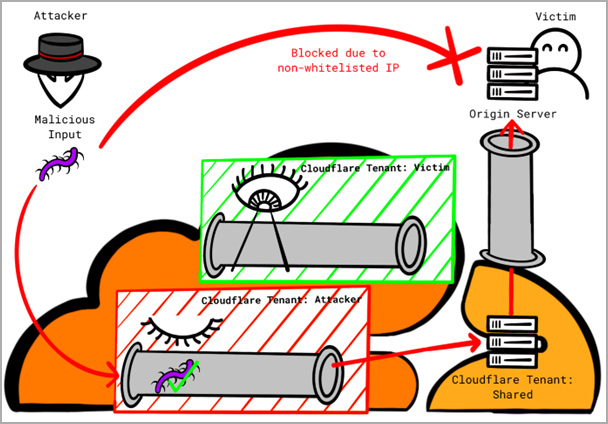

El segundo problema afecta la lista de direcciones IP permitidas de Cloudflare, una medida de seguridad que solo permite que el tráfico que se origina en el rango de direcciones IP de Cloudflare llegue a los servidores de origen de los clientes.

Nuevamente, un atacante puede aprovechar una falla en la lógica configurando un dominio con Cloudflare y apuntando el registro DNS A de su dominio a la dirección IP del servidor de la víctima objetivo.

A continuación, desactivan todas las funciones de protección para el dominio personalizado y enrutan el tráfico malicioso a través de la infraestructura de Cloudflare, que se considerará confiable desde la perspectiva de la víctima y, por lo tanto, estará permitida.

Proksch también compartió una prueba de concepto con detalles de configuración para demostrar lo fácil que es eludir las protecciones de Cloudflare aprovechando las fallas.

Certitude propone las siguientes medidas de defensa contra estos ataques:

- Utilice un certificado personalizado para configurar el mecanismo "Extracción de origen autenticado" en lugar del certificado compartido de Cloudflare.

- Utilice Cloudflare Aegis (si está disponible) para definir un rango de direcciones IP de salida más específico dedicado a cada cliente.

Los investigadores Florian Schweitzer y Stefan Proksch, que descubrieron los fallos lógicos, lo informaron a Cloudflare a través de HackerOne el 16 de marzo de 2023, pero el problema se cerró por considerarlo "informativo".

Los investigadores se ha puesto en contacto con Cloudflare para preguntar si hay planes para implementar mecanismos de protección adicionales o advertir a los clientes con configuraciones potencialmente riesgosas, pero aún no han recibido respuesta.