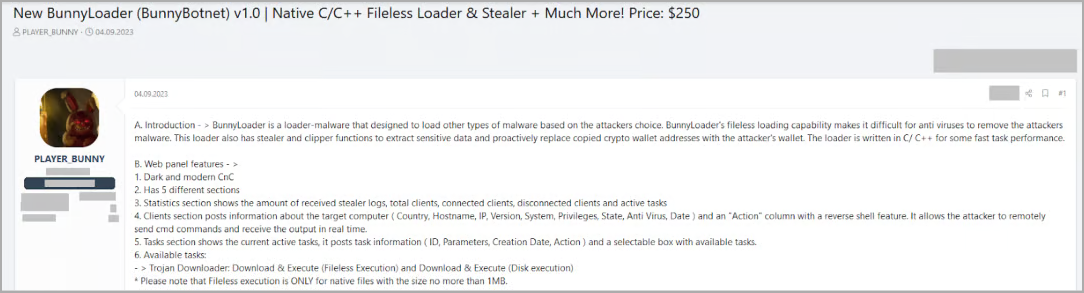

Los investigadores de seguridad descubrieron un nuevo malware como servicio (MaaS) llamado 'BunnyLoader' anunciado en múltiples foros de hackers como un cargador sin archivos que puede robar y reemplazar el contenido del portapapeles del sistema.

El malware se encuentra en rápido desarrollo, con actualizaciones que agregan nuevas funciones y correcciones de errores. Actualmente puede descargar y ejecutar cargas útiles, registrar claves, robar datos confidenciales y criptomonedas y ejecutar comandos remotos.

La primera versión de BunnyLoader surgió el 4 de septiembre. Desde entonces, sus desarrolladores agregaron más funciones, como múltiples mecanismos antidetección y capacidades adicionales de robo de información, lanzando una segunda versión principal hacia fin de mes.

Los investigadores de la empresa de seguridad en la nube Zscaler señalan que BunnyLoader se está volviendo rápidamente popular entre los ciberdelincuentes como un malware rico en funciones disponible a bajo precio.

Descripción general de BunnyLoader

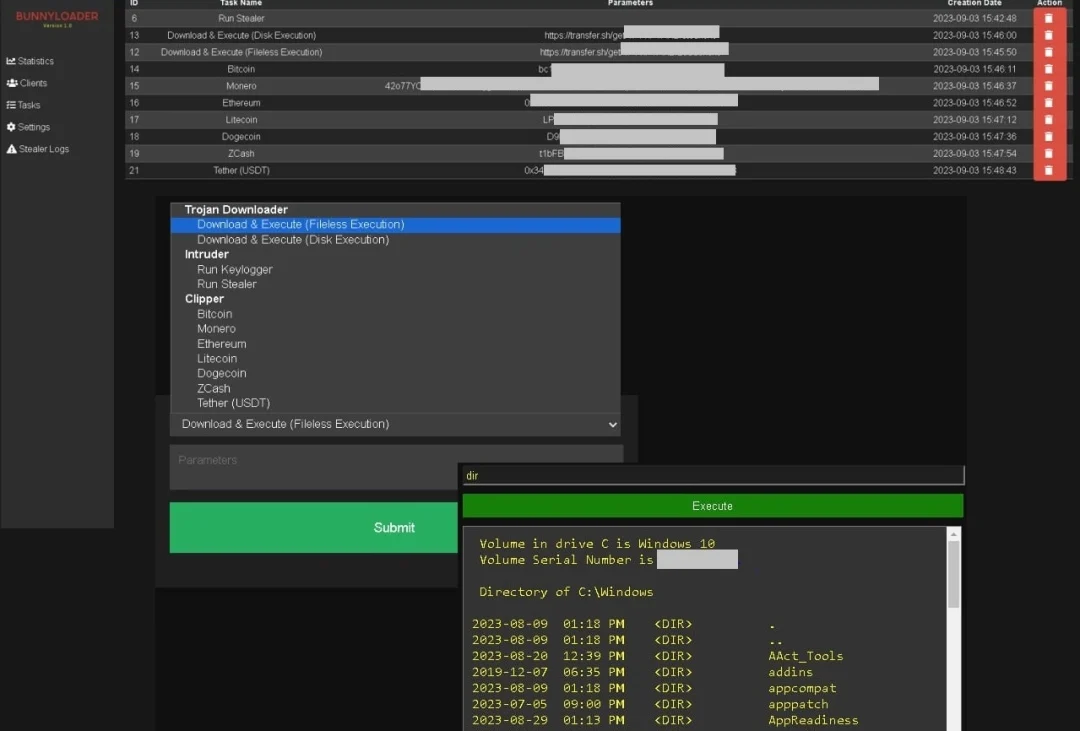

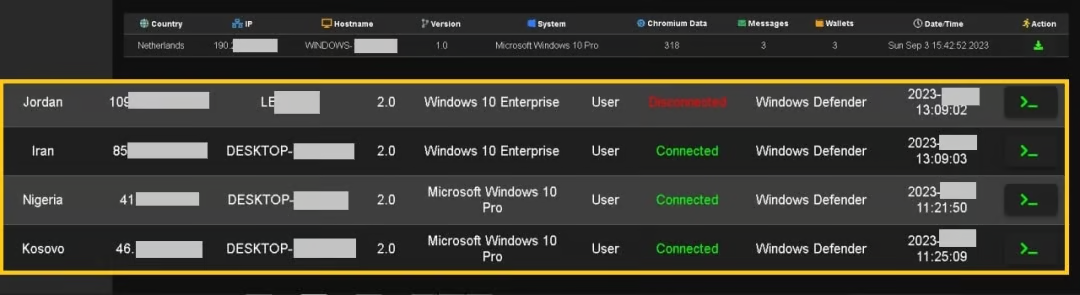

El panel de comando y control de BunnyLoader permite que incluso los ciberdelincuentes poco capacitados establezcan una carga útil de segunda etapa, habiliten el registro de teclas, el robo de credenciales, la manipulación del portapapeles (para robar criptomonedas) y ejecutar comandos remotos en dispositivos infectados.

En un informe reciente, los investigadores informan que después de ejecutarse en un dispositivo comprometido, BunnyLoader crea un nuevo valor en el Registro de Windows para lograr persistencia, oculta su ventana, establece un mutex para evitar múltiples instancias de sí mismo y registra a la víctima en el panel de control. .

El malware realiza varias comprobaciones para determinar si se está ejecutando en un entorno limitado o simulado y arroja un error de incompatibilidad de arquitectura falso si el resultado es positivo.

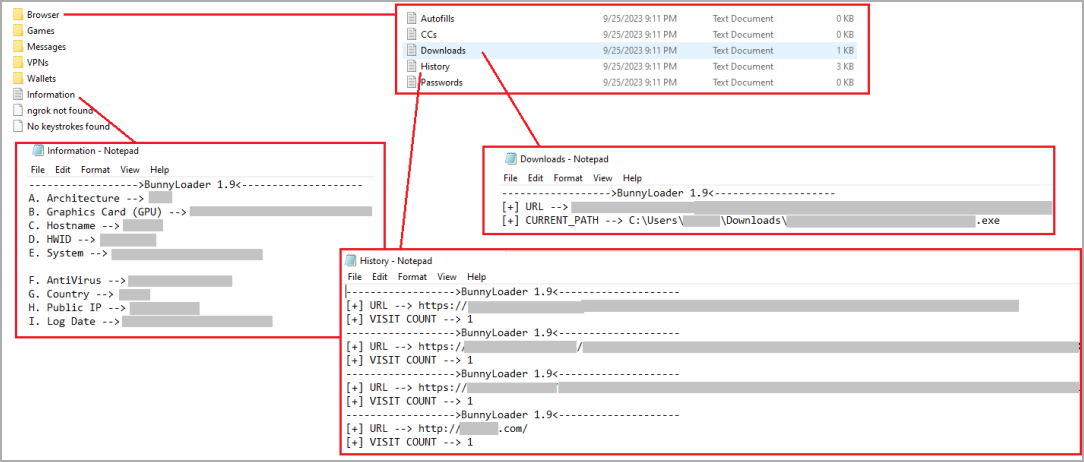

Además de las funciones mencionadas, el malware también incluye módulos para robar datos almacenados en navegadores web (contraseñas, tarjetas de crédito, historial de navegación), billeteras de criptomonedas, VPN, aplicaciones de mensajería y más, actuando esencialmente como un ladrón de información estándar.

Todos los datos robados se comprimen en un archivo ZIP antes de ser filtrados al servidor de comando y control (C2) del actor de la amenaza.

Según los investigadores, BunnyLoader admite la escritura de cargas útiles en el disco antes de ejecutarlas y también puede ejecutarlas desde la memoria del sistema (sin archivos) utilizando la técnica de vaciado de procesos.

Desarrollo rápido

Zscaler supervisó el desarrollo y los anuncios del malware en múltiples foros de piratería y notó que pasó por numerosas actualizaciones desde su lanzamiento inicial.

Aquí hay un resumen del cronograma de desarrollo de BunnyLoader:

- v1.0 (4 de septiembre) : lanzamiento inicial.

- v1.1 (5 de septiembre) : se corrigió un error del cliente, se introdujo la compresión de registros antes de la carga y se agregó el comando 'pwd' para el shell inverso.

- v1.2 (6 de septiembre) : ladrón mejorado con recuperación del historial del navegador, recuperación del token de autenticación NGRok y rutas de navegador Chromium adicionales compatibles.

- v1.3 (9 de septiembre) : se agregó recuperación de tarjetas de crédito para 16 tipos de tarjetas y se corrigieron errores de C2.

- v1.4 (10 de septiembre) : Se implementó la evasión AV.

- v1.5 (11 de septiembre) : se introdujo la recuperación de VPN para stealers, correcciones de errores del cargador sin archivos y optimizaciones de carga de registros.

- v1.6 (12 de septiembre) : Se agregaron visor de historial de descargas y técnicas anti-sandbox.

- v1.7 (15 de septiembre) : Evasión AV mejorada.

- v1.8 (15 de septiembre) : Se implementó la funcionalidad de registro de teclas y se resolvieron varios errores.

- v1.9 (17 de septiembre) : stealer mejorado con recuperación de juegos, más rutas del navegador Chromium y se agregó una recuperación de billetera de escritorio.

- v2.0 (27 de septiembre) : GUI C2 actualizada, vulnerabilidades críticas corregidas, incluida la inyección SQL y XSS, detección de intentos de explotación introducida y funcionalidades de stealer y cargador sin archivos optimizadas aún más.

En su estado actual, BunnyLoader se vende por 250 dólares, mientras que la versión "stub privado", que presenta un antianálisis más potente, inyección en memoria, evasión AV y mecanismos de persistencia adicionales, se vende por 350 dólares.

Este bajo precio, combinado con el rápido ciclo de desarrollo, hacen de BunnyLoader una opción lucrativa para los ciberdelincuentes que buscan acuerdos anticipados en proyectos de malware emergentes antes de que ganen prominencia y aumenten sus tarifas.

El informe de Zscaler proporciona detalles técnicos que pueden ayudar a detectar el malware antes de que establezca persistencia, así como indicadores de compromiso que podrían prevenir una infección.