Se ha descubierto un nuevo malware para Android llamado FjordPhantom que utiliza la virtualización para ejecutar código malicioso en un contenedor y evadir la detección.

El malware fue descubierto por Promon, cuyos analistas informan que actualmente se propaga a través de correos electrónicos, SMS y mensajería dirigidas a aplicaciones bancarias.

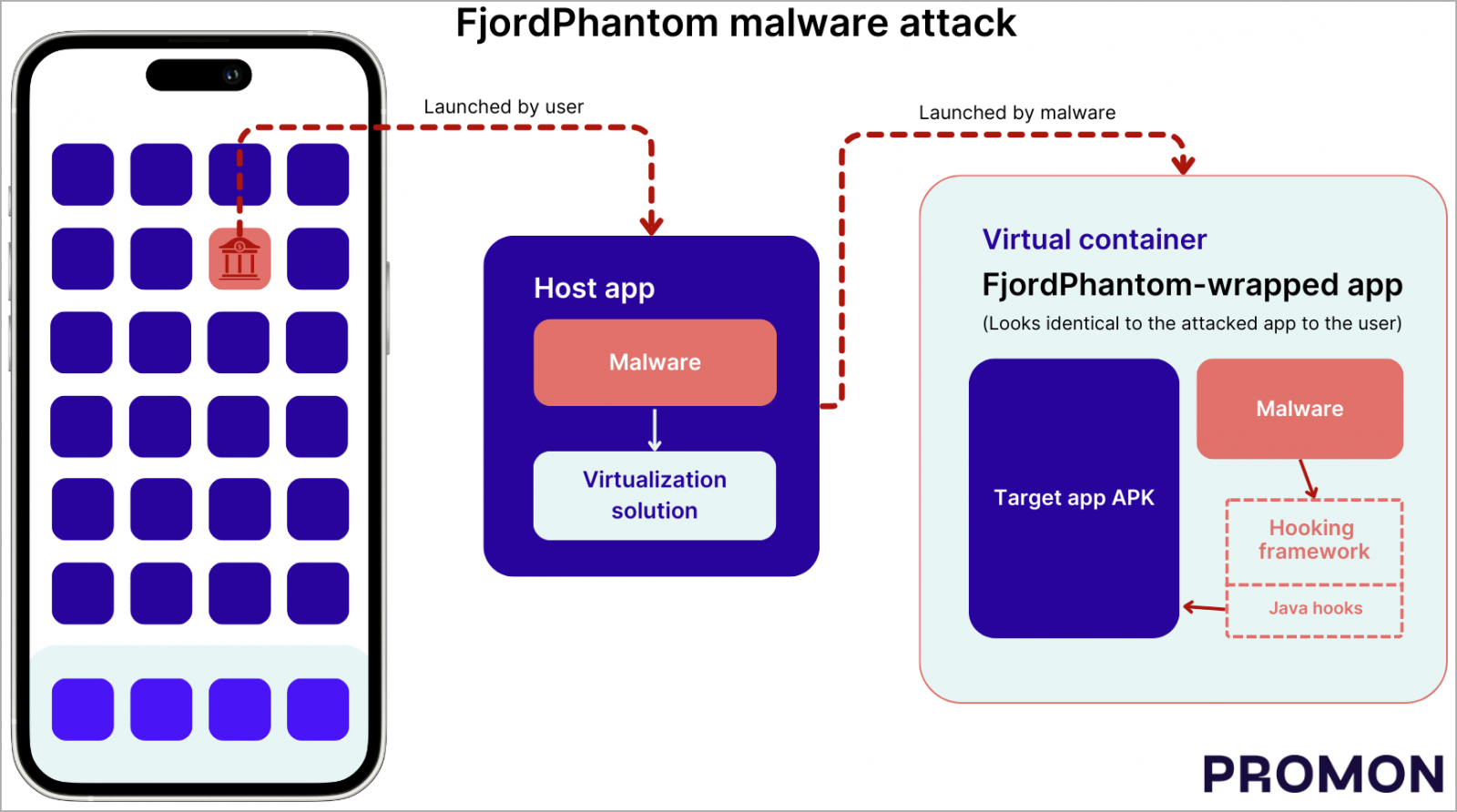

Se engaña a las víctimas para que descarguen lo que parecen ser aplicaciones bancarias legítimas, pero que contienen código malicioso que se ejecuta en un entorno virtual para atacar la aplicación bancaria real.

FjordPhantom tiene como objetivo robar credenciales de cuentas bancarias en línea y manipular transacciones mediante fraude en el dispositivo.

El informe de Promon destaca un caso en el que FjordPhantom robó 280,000 dólares a una sola víctima, lo que fue posible combinando la naturaleza evasiva del malware con ingeniería social, como llamadas supuestamente de agentes de servicio al cliente del banco.

La virtualización como evasión en Android

En Android, se pueden ejecutar varias aplicaciones en entornos aislados conocidos como "contenedores" por motivos legítimos, como ejecutar varias instancias de la misma aplicación utilizando diferentes cuentas.

FjordPhantom incorpora una solución de virtualización a partir de proyectos de código abierto para crear un contenedor virtual en el dispositivo sin que el usuario lo sepa.

Tras su lanzamiento, el malware instala el APK de la aplicación bancaria que el usuario pretendía descargar y ejecuta código malicioso dentro del mismo contenedor, lo que lo convierte en parte del proceso confiable.

Con la aplicación bancaria ejecutándose dentro de su contenedor virtual, FjordPhantom puede inyectar su código para conectar API clave que le permitan capturar credenciales, manipular transacciones, interceptar información confidencial, etc.

En algunas aplicaciones, el marco de enlace del malware también manipula elementos de la interfaz de usuario para cerrar automáticamente los cuadros de diálogo de advertencia y mantener a la víctima inconsciente del compromiso.

Fuente: Promon

Promon señala que este truco de virtualización rompe el concepto de seguridad 'Android Sandbox', que evita que las aplicaciones accedan a los datos de otras o interfieran con sus operaciones, ya que las aplicaciones dentro de un contenedor comparten el mismo sandbox.

Este es un ataque particularmente furtivo porque la aplicación bancaria en sí no se modifica, por lo que la detección de manipulación del código no ayuda a detectar la amenaza.

Además, al conectar las API relacionadas con GooglePlayServices para que parezcan no disponibles en el dispositivo, FjordPhantom dificulta los controles de seguridad relacionados con la raíz.

Los ganchos del malware incluso se extienden al registro, lo que potencialmente proporciona sugerencias a los desarrolladores sobre cómo realizar ataques más dirigidos a diferentes aplicaciones.

Promon comenta que esto es una señal de desarrollo activo, lo que eleva el riesgo de que FjordPhantom expanda su alcance en futuras versiones.