Investigadores han desarrollado seis nuevos ataques denominados colectivamente 'BLUFFS' que pueden romper el secreto de las sesiones de Bluetooth, permitiendo la suplantación de dispositivos y ataques de intermediario (MitM).

Daniele Antonioli, quien descubrió los ataques, explica que BLUFFS explota dos fallas previamente desconocidas en el estándar Bluetooth relacionadas con cómo se derivan las claves de sesión para descifrar los datos a cambio.

Estas fallas no son específicas de las configuraciones de hardware o software, sino que son arquitectónicas, lo que significa que afectan a Bluetooth en un nivel fundamental.

Los problemas se rastrean con el identificador CVE-2023-24023 y afectan las especificaciones básicas de Bluetooth 4.2 a 5.4.

Teniendo en cuenta el uso generalizado del estándar de comunicación inalámbrica bien establecido y las versiones afectadas por los exploits, BLUFFS podría funcionar en miles de millones de dispositivos, incluidos portátiles, teléfonos inteligentes y otros dispositivos móviles.

Cómo funciona BLUFFS

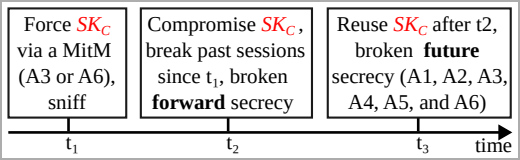

BLUFFS es una serie de exploits dirigidos a Bluetooth, cuyo objetivo es romper el secreto futuro y futuro de las sesiones de Bluetooth, comprometiendo la confidencialidad de las comunicaciones pasadas y futuras entre dispositivos.

Esto se logra explotando cuatro fallas en el proceso de derivación de claves de sesión, dos de las cuales son nuevas, para forzar la derivación de una clave de sesión (SKC) corta, por lo tanto débil y predecible.

A continuación, el atacante fuerza bruta la clave, lo que le permite descifrar comunicaciones pasadas y descifrar o manipular comunicaciones futuras.

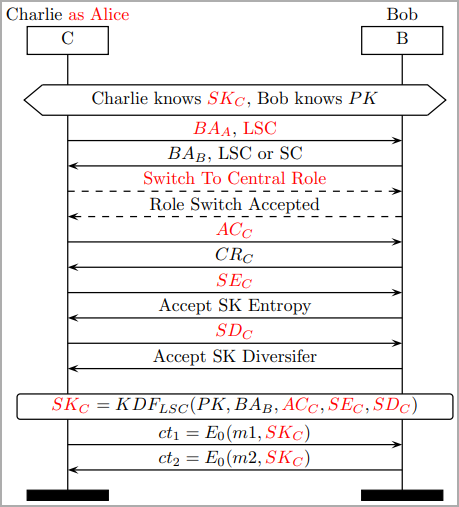

La ejecución del ataque presupone que el atacante se encuentra dentro del alcance de Bluetooth de los dos objetivos que intercambian datos y se hace pasar por uno para negociar una clave de sesión débil con el otro, proponiendo el valor de entropía de clave más bajo posible y utilizando un diversificador de clave de sesión constante.

(dl.acm.org)

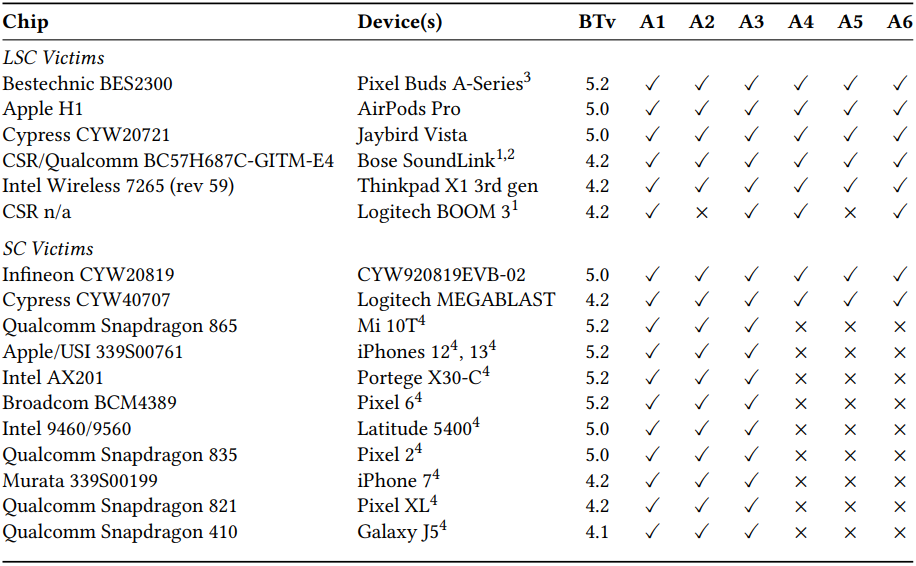

El artículo publicado presenta seis tipos de ataques BLUFFS, que cubren varias combinaciones de ataques de suplantación de identidad y MitM, que funcionan independientemente de si las víctimas admiten Secure Connections (SC) o Legacy Secure Connections (LSC).

Los investigadores desarrollaron y compartieron un conjunto de herramientas en GitHub que demuestra la eficacia de BLUFFS. Incluye un script Python para probar los ataques, los parches ARM, el analizador y las muestras PCAP capturadas durante sus pruebas.

Impacto y remedio

BLUFFS afecta a Bluetooth 4.2, lanzado en diciembre de 2014, y a todas las versiones hasta la última, Bluetooth 5.4, lanzada en febrero de 2023.

El documento presenta los resultados de las pruebas de BLUFFS en varios dispositivos, incluidos teléfonos inteligentes, auriculares y computadoras portátiles, que ejecutan las versiones de Bluetooth 4.1 a 5.2. Se confirmó que todos ellos eran susceptibles a al menos tres de seis ataques de BLUFFS.

El documento también propone las siguientes modificaciones compatibles con versiones anteriores que mejorarían la derivación de claves de sesión y mitigarían BLUFFS y amenazas similares:

- Introduzca una nueva "Función de derivación de claves" (KDF) para conexiones seguras heredadas (LSC) que implica el intercambio y la verificación mutuos, lo que agrega una sobrecarga mínima.

- Los dispositivos deben utilizar una clave de emparejamiento compartida para la autenticación mutua de diversificadores de claves, garantizando la legitimidad de los participantes de la sesión.

- Aplique el modo Conexiones seguras (SC) siempre que sea posible.

- Mantenga un caché de diversificadores de claves de sesión para evitar su reutilización.

Bluetooth SIG (Special Interest Group), la organización sin fines de lucro que supervisa el desarrollo del estándar Bluetooth y es responsable de otorgar licencias para la tecnología, recibió el informe y publicó una declaración en su sitio.

La organización sugiere que las implementaciones rechacen conexiones con niveles de clave bajos inferiores a siete octetos, utilicen el 'Modo de seguridad 4 Nivel 4', que garantiza un nivel de cifrado más alto, y operen en el modo 'Solo conexiones seguras' al realizar el emparejamiento.