Múltiples familias de malware que roban información están abusando de un punto final indocumentado de Google OAuth llamado "MultiLogin" para restaurar las cookies de autenticación caducadas e iniciar sesión en las cuentas de los usuarios, incluso si se restableció la contraseña de una cuenta.

Las cookies de sesión son un tipo especial de cookie del navegador que contiene información de autenticación, lo que permite a una persona iniciar sesión automáticamente en sitios web y servicios sin ingresar sus credenciales.

Este tipo de cookies están diseñadas para tener una vida útil limitada, por lo que los actores de amenazas no pueden utilizarlas indefinidamente para iniciar sesión en cuentas si son robadas.

A finales de noviembre de 2023, se informó sobre dos stealers de información, Lumma y Rhadamanthys, que afirmaban que podían restaurar las cookies de autenticación de Google caducadas robadas en ataques.

Estas cookies permitirían a los ciberdelincuentes obtener acceso no autorizado a las cuentas de Google incluso después de que los propietarios legítimos hayan cerrado sesión, restablecido sus contraseñas o su sesión haya expirado.

Se comunicó a Google varias veces durante un mes con preguntas sobre estas afirmaciones y cómo planean mitigar el problema, pero nunca se recibió una respuesta.

Explotación del punto final de Google OAuth

Un informe publicado por investigadores de CloudSEK arroja más luz sobre cómo funciona este exploit de día cero y presenta un panorama sombrío con respecto a la escala de su explotación.

El exploit fue revelado por primera vez por un actor de amenazas llamado PRISMA el 20 de octubre de 2023, quien publicó en Telegram que habían descubierto una manera de restaurar las cookies de autenticación de Google caducadas.

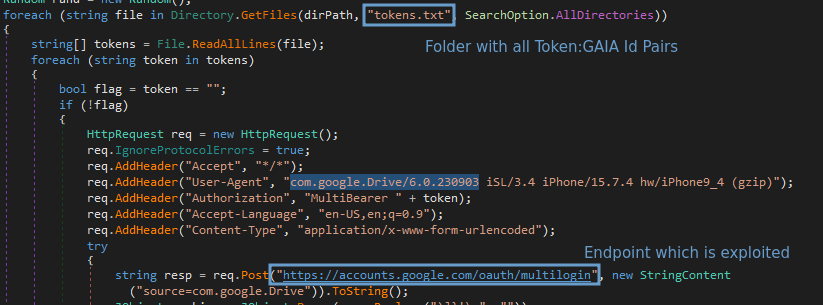

Después de aplicar ingeniería inversa al exploit, CloudSEK descubrió que utiliza un punto final de Google OAuth no documentado llamado "MultiLogin", que está destinado a sincronizar cuentas entre diferentes servicios de Google aceptando un vector de ID de cuenta y tokens de inicio de sesión de autenticación.

"Esta solicitud se utiliza para configurar cuentas de Chrome en el navegador en las cookies de autenticación de Google para varios sitios web de Google (por ejemplo, YouTube)", explica una descripción del punto final API en el código fuente de Google Chrome.

"Esta solicitud es parte de Gaia Auth API y se activa cuando las cuentas en las cookies no son consistentes con las cuentas en el navegador", explica con más detalle una variable en el código fuente.

CloudSEK dice que el malware que roba información que abusa de este punto final extrae tokens e ID de cuenta de los perfiles de Chrome conectados a una cuenta de Google. Esta información robada contiene dos datos cruciales: servicio (ID GAIA) y token_encriptado.

Los tokens cifrados se descifran mediante un cifrado almacenado en el archivo 'Estado local' de Chrome. Esta misma clave de cifrado también se utiliza para descifrar las contraseñas guardadas en el navegador.

Usando el token robado: GAIA se empareja con el punto final MultiLogin, los actores de amenazas pueden regenerar las cookies del servicio de Google caducadas y mantener el acceso persistente en las cuentas comprometidas.

Fuente: CloudSEK

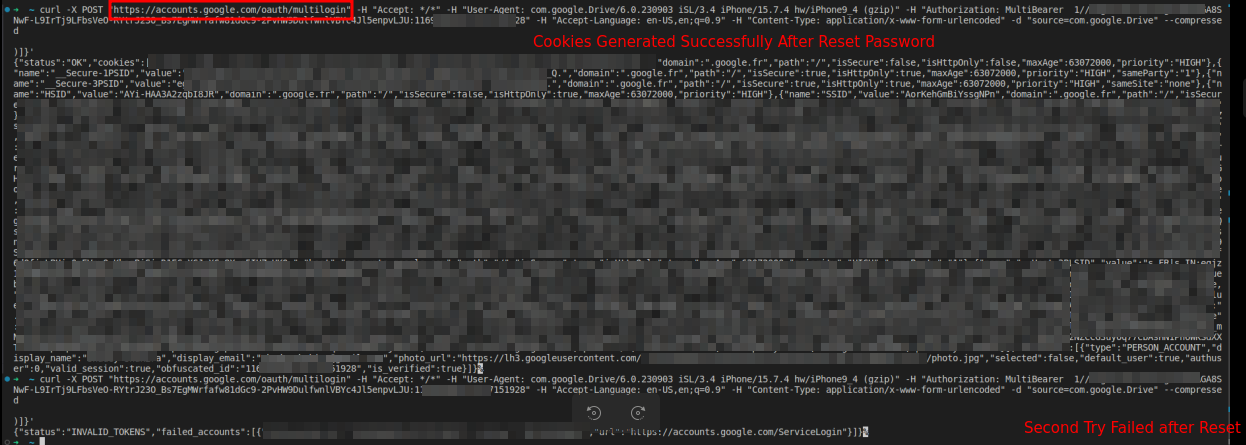

En una conversación con el investigador de CloudSek, Pavan Karthick, dijeron que aplicaron ingeniería inversa al exploit y pudieron usarlo para regenerar las cookies de autenticación de Google caducadas, como se muestra a continuación.

Fuente: CloudSEK

Sin embargo, Karthick explicó que la cookie de autenticación sólo se puede regenerar una vez si un usuario restablece su contraseña de Google. De lo contrario, se puede regenerar varias veces, proporcionando acceso persistente a la cuenta.

Los desarrolladores de malware se apresuran a agregar exploits

Lumma Steer adoptó el exploit por primera vez el 14 de noviembre, cuyos desarrolladores aplicaron técnicas de caja negra, como cifrar el token:GAIA con claves privadas para ocultar el mecanismo a los competidores y evitar la replicación de la función.

Aún así, otros pudieron copiar la característica o incorporar el exploit de PRISMA en sus stealers, siendo Rhadamanthys el primero en seguirlo el 17 de noviembre.

Desde entonces, muchos otros stealers de información han adoptado el exploit, incluido Stealc el 1 de diciembre, Medusa el 11 de diciembre, RisePro el 12 de diciembre y Whitesnake el 26 de diciembre.

Por lo tanto, al menos seis stealers de información afirman actualmente tener la capacidad de regenerar las cookies de Google utilizando este punto final API.

La empresa de inteligencia de amenazas Hudson Rock también publicó el siguiente vídeo en YouTube, donde un ciberdelincuente demuestra cómo funciona el exploit de restauración de cookies.

Un lanzamiento posterior de Lumma actualizó el exploit para contrarrestar las mitigaciones de Google, sugiriendo que el gigante tecnológico conoce la falla de día cero activamente explotada.

Específicamente, Lumma recurrió al uso de servidores proxy SOCKS para evadir las medidas de detección de abuso de Google e implementó comunicación cifrada entre el malware y el punto final MultiLogin.

Sin embargo, dado que Google no ha confirmado el abuso del punto final MultiLogin, el estado de la explotación y sus esfuerzos de mitigación siguen sin estar claros en este momento.