Tres extensiones maliciosas de Chrome que se hacían pasar por VPN (redes privadas virtuales) infectadas se descargaron 1,5 millones de veces y actuaron como secuestradores de navegador, herramientas para hackear reembolsos y stealer de datos.

Según ReasonLabs, que descubrió las extensiones maliciosas, se propagan a través de un instalador oculto en copias pirateadas de videojuegos populares como Grand Theft Auto, Assassins Creed y Los Sims 4, que se distribuyen desde sitios de torrents.

ReasonLabs notificó a Google sobre sus hallazgos y el gigante tecnológico eliminó las extensiones ofensivas de Chrome Web Store, pero solo después de que acumularon un total de 1.5 millones de descargas.

Específicamente, las extensiones maliciosas fueron netPlus (1 millón de instalaciones), netSave y netWin (500,000 instalaciones).

Colocar extensiones VPN falsas

ReasonLabs descubrió más de mil archivos torrent distintos que entregan el archivo de instalación malicioso, que es una aplicación electrónica que mide entre 60 MB y 100 MB de tamaño.

La instalación de las extensiones VPN es automática y forzada, se realiza a nivel de registro y no involucra al usuario ni requiere ninguna acción por parte de la víctima.

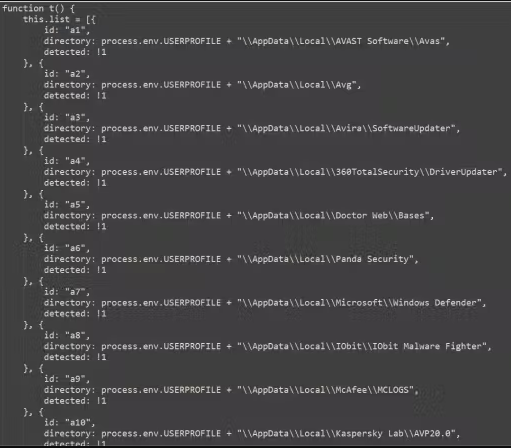

Finalmente, el instalador busca productos antivirus en la máquina infectada, luego coloca netSave en Google Chrome y netPlus en Microsoft Edge, cubriendo cualquiera de los casos de uso.

Las extensiones maliciosas utilizan una interfaz de usuario VPN realista con algunas funciones y una opción de suscripción paga para crear una sensación de autenticidad.

El análisis de código muestra que la extensión también tiene acceso a "pestañas", "almacenamiento", "proxy", "webRequest", "webRequestBlocking", "declarativeNetRequest", "scripting", "alarmas", "cookies", "activeTab". "administración" y "fuera de pantalla".

ReasonLabs señala que el abuso del permiso 'fuera de la pantalla' permite que el malware ejecute scripts a través de la API fuera de la pantalla e interactúe sigilosamente con el DOM (modelo de objetos de documento) actual de la página web.

Este amplio acceso al DOM permite a las extensiones robar datos confidenciales del usuario, realizar secuestros de navegación, manipular solicitudes web e incluso deshabilitar otras extensiones instaladas en el navegador.

Otra función de la extensión es deshabilitar otras extensiones de cupones y reembolsos para eliminar la competencia en el dispositivo infectado y redirigir las ganancias a los atacantes.

ReasonLabs informa que el malware se dirige a más de 100 extensiones de reembolso, incluidas Avast SafePrice, AVG SafePrice, Honey: Automatic Cupones & Rewards, LetyShops, Megabonus, AliRadar Shopping Assistant, Yandex.Market Adviser, ChinaHelper y Backlit.

La comunicación de las extensiones con los servidores C2 (comando y control) implica el intercambio de datos sobre instrucciones y comandos, identificación de la víctima, extracción de datos confidenciales y más.

Este informe destaca los enormes problemas de seguridad relacionados con las extensiones de navegadores web, muchas de las cuales están muy confusas para dificultar la determinación del comportamiento que exhiben.

Por este motivo, debe comprobar periódicamente las extensiones instaladas en su navegador y buscar nuevas reseñas en Chrome Web Store para ver si otros informan sobre comportamientos maliciosos.