Se ha observado que aplicaciones maliciosas de Android que se hacen pasar por Google, Instagram, Snapchat, WhatsApp y X (anteriormente Twitter) roban las credenciales de los usuarios de los dispositivos comprometidos.

"Este malware utiliza famosos íconos de aplicaciones de Android para engañar a los usuarios y engañar a las víctimas para que instalen la aplicación maliciosa en sus dispositivos", dijo el equipo de investigación de amenazas de SonicWall Capture Labs en un informe reciente.

El vector de distribución de la campaña no está claro actualmente. Sin embargo, una vez que la aplicación se instala en los teléfonos de los usuarios, les solicita que le otorguen permisos para los servicios de accesibilidad y la API del administrador del dispositivo, una característica ahora obsoleta que proporciona funciones de administración de dispositivos a nivel del sistema.

Obtener estos permisos permite que la aplicación maliciosa obtenga control sobre el dispositivo, lo que permite llevar a cabo acciones arbitrarias que van desde el robo de datos hasta la implementación de malware sin el conocimiento de las víctimas.

El malware está diseñado para establecer conexiones con un servidor de comando y control (C2) para recibir comandos para su ejecución, permitiéndole acceder a listas de contactos, mensajes SMS, registros de llamadas, la lista de aplicaciones instaladas; enviar mensajes SMS; abra páginas de phishing en el navegador web y encienda la linterna de la cámara.

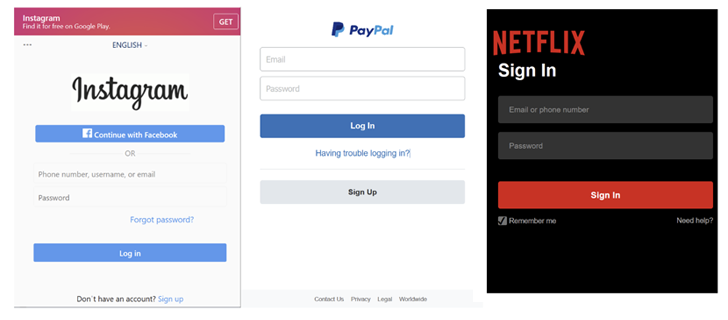

Las URL de phishing imitan las páginas de inicio de sesión de servicios conocidos como Facebook, GitHub, Instagram, LinkedIn, Microsoft, Netflix, PayPal, Proton Mail, Snapchat, Tumblr, X, WordPress y Yahoo.

El desarrollo se produce cuando Cyfirma y Symantec, propiedad de Broadcom, advirtieron sobre una campaña de ingeniería social que emplea WhatsApp como vector de entrega para propagar un nuevo malware de Android haciéndose pasar por una aplicación relacionada con la defensa.

"Tras la entrega exitosa, la aplicación se instalaría bajo la apariencia de una aplicación de Contactos", dijo Symantec . "Al ejecutarse, la aplicación solicitaría permisos para SMS, Contactos, Almacenamiento y Teléfono y posteriormente se eliminaría de la vista".

También sigue al descubrimiento de campañas de malware que distribuyen troyanos bancarios para Android como Coper , que es capaz de recopilar información confidencial y mostrar superposiciones de ventanas falsas, engañando a los usuarios para que entreguen sus credenciales sin saberlo.

La semana pasada, el Centro Nacional de Seguridad Cibernética de Finlandia (NCSC-FI) reveló que se están utilizando mensajes de smishing para dirigir a los usuarios a malware de Android que roba datos bancarios.

La cadena de ataque aprovecha una técnica llamada entrega de ataques orientados por teléfono (TOAD), en la que los mensajes SMS instan a los destinatarios a llamar a un número en relación con un reclamo de cobro de deudas.

Una vez realizada la llamada, el estafador del otro lado informa a la víctima que el mensaje es fraudulento y que debe instalar una aplicación antivirus en su teléfono para protegerse.

También le indican a la persona que llama que haga clic en un enlace enviado en un segundo mensaje de texto para instalar el supuesto software de seguridad, pero en realidad es un malware diseñado para robar credenciales de cuentas bancarias en línea y, en última instancia, realizar transferencias de fondos no autorizadas.

Si bien NCSC-FI no identificó la cepa exacta de malware de Android utilizada en el ataque, se sospecha que es Vultr , que NCC Group detalló a principios del mes pasado por aprovechar un proceso prácticamente idéntico para infiltrarse en dispositivos.

En los últimos meses también se ha detectado malware basado en Android, como Tambir y Dwphon, con varias funciones de recopilación de dispositivos, este último dirigido a teléfonos móviles de fabricantes chinos.

"Dwphon viene como un componente de la aplicación de actualización del sistema y muestra muchas características del malware preinstalado de Android", dijo Kaspersky .

"La ruta exacta de infección no está clara, pero se supone que la aplicación infectada se incorporó al firmware como resultado de un posible ataque a la cadena de suministro".

Los datos de telemetría analizados por la firma rusa de ciberseguridad muestran que el número de usuarios de Android atacados por malware bancario aumentó un 32% respecto al año anterior, pasando de 57,219 a 75,521.

"Aunque el número de usuarios afectados por el malware bancario para PC sigue disminuyendo, [...] en el año 2023 aumentó significativamente el número de usuarios que encontraron troyanos bancarios móviles", señaló Kaspersky .