El malware de Android 'FakeCalls' está circulando nuevamente en Corea del Sur, imitando las llamadas telefónicas de más de 20 organizaciones financieras e intentando engañar a los banqueros para que revelen los datos de sus tarjetas de crédito.

El malware en particular no es nuevo, ya que Kaspersky publicó un informe al respecto hace un año. Sin embargo, los investigadores de Check Point ahora informan que las versiones más recientes han implementado múltiples mecanismos de evasión que no se vieron en muestras anteriores.

"Descubrimos más de 2500 muestras del malware FakeCalls que utilizaba una variedad de combinaciones de organizaciones financieras imitadas e implementaba técnicas antianálisis", se lee en el informe de CheckPoint .

"Los desarrolladores de malware prestaron especial atención a la protección de su malware, utilizando varias evasiones únicas que no habíamos visto antes en la naturaleza".

suplantación de identidad de voz

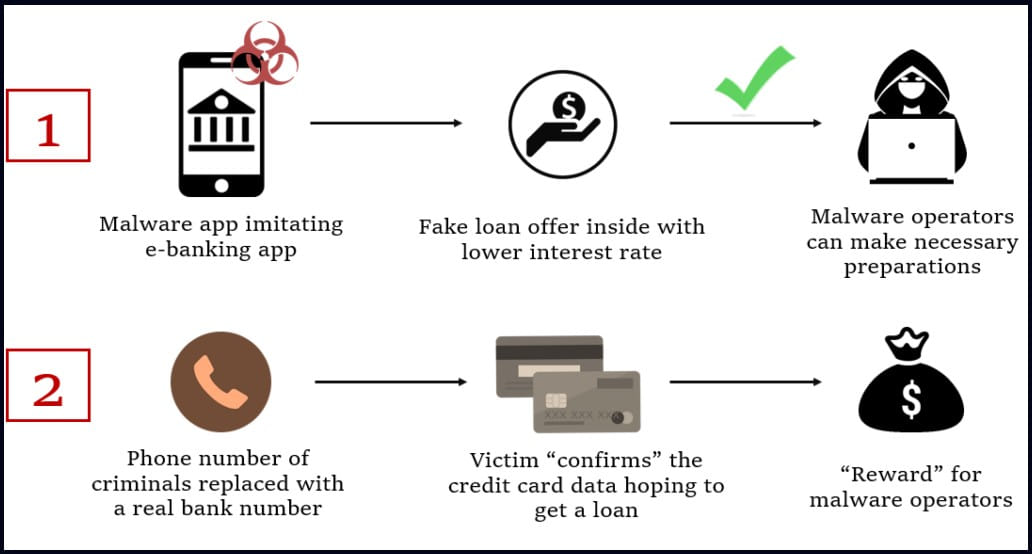

El primer paso del ataque es la instalación de malware en el dispositivo de la víctima, lo que puede ocurrir a través de phishing, black SEO o publicidad maliciosa.

El malware FakeCalls se distribuye en aplicaciones bancarias falsas que se hacen pasar por grandes instituciones financieras en Corea, por lo que las víctimas piensan que están usando una aplicación legítima de un proveedor confiable.

El ataque comienza cuando la aplicación ofrece al objetivo un préstamo con una tasa de interés baja. Una vez que la víctima está interesada, el malware inicia una llamada telefónica que reproduce una grabación del servicio de atención al cliente real del banco con instrucciones sobre cómo obtener la aprobación de la solicitud de préstamo.

Sin embargo, el malware puede enmascarar el número llamado, que pertenece a los atacantes, y en su lugar muestra el número real del banco suplantado, lo que hace que la conversación parezca realista.

En algún momento, se engaña a la víctima para que confirme los datos de su tarjeta de crédito, supuestamente necesarios para recibir el préstamo, que luego son robados por los atacantes.

Diagrama de ataque de FakeCalls (CheckPoint)

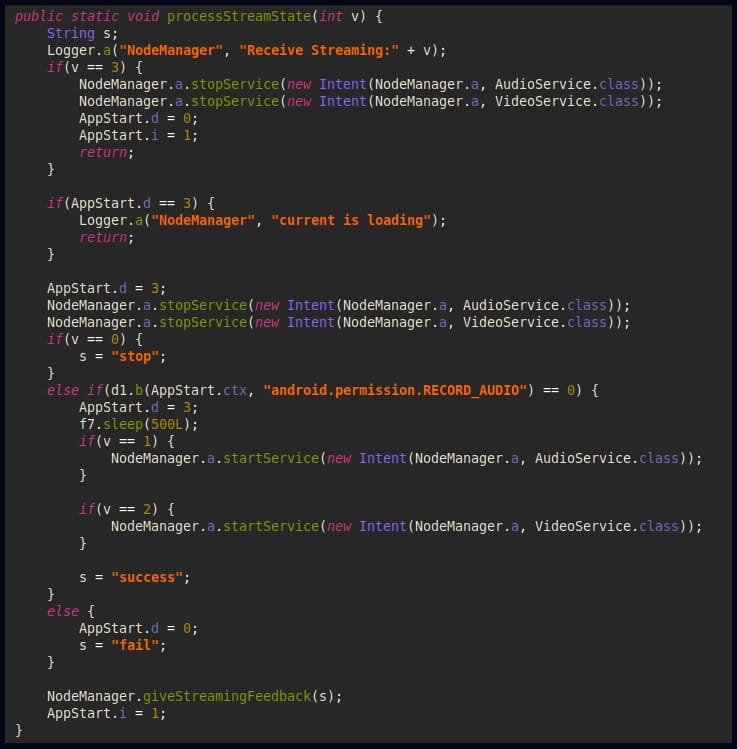

Diagrama de ataque de FakeCalls (CheckPoint)Además del proceso de vishing, FakeCalls puede capturar transmisiones de audio y video en vivo desde el dispositivo comprometido, lo que podría ayudar a los atacantes a recopilar información adicional.

Código para iniciar transmisión en vivo (CheckPoint)

Código para iniciar transmisión en vivo (CheckPoint)Eludir la detección

En las últimas muestras capturadas y analizadas por los investigadores de CheckPoint, FakeCalls incorpora tres nuevas técnicas que lo ayudan a evadir la detección.

El primer mecanismo se denomina "disco múltiple", que implica manipular los datos del encabezado ZIP del archivo APK (paquete de Android), estableciendo valores anormalmente altos para el registro EOCD para confundir a las herramientas de análisis automatizadas.

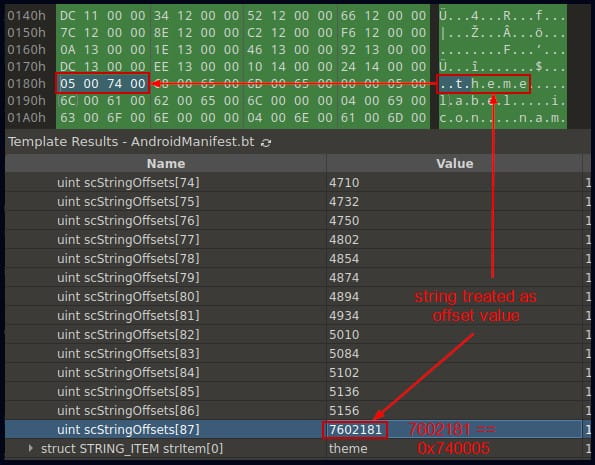

La segunda técnica de evasión implica la manipulación del archivo AndroidManifest.xml para hacer que su marcador de inicio sea indistinguible, modificar la estructura de cadenas y estilos, y alterar el desplazamiento de la última cadena para provocar una interpretación incorrecta.

Compensación de la última cadena incorrecta en la matriz (CheckPoint)

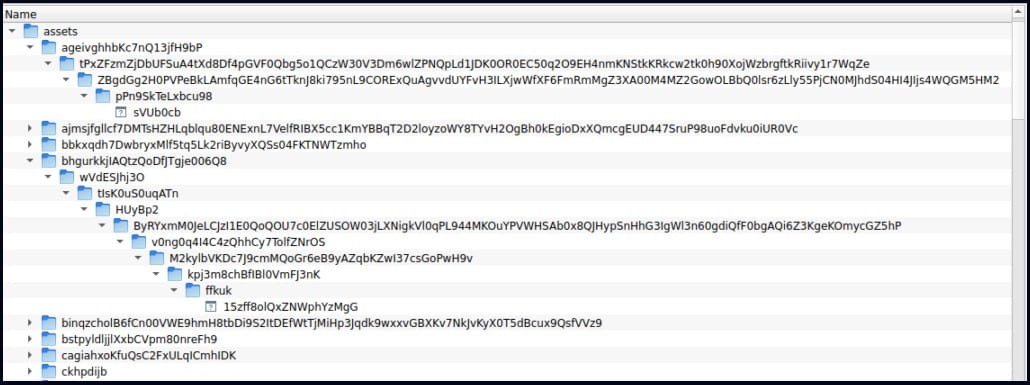

Compensación de la última cadena incorrecta en la matriz (CheckPoint)Finalmente, el tercer método de evasión es agregar muchos archivos dentro de directorios anidados en la carpeta de activos del APK, lo que resulta en nombres de archivos y rutas que superan los 300 caracteres. Check Point dice que esto puede causar problemas para algunas herramientas de seguridad, lo que hace que no detecten el malware.

Archivos en la carpeta de activos APK (CheckPoint)

Archivos en la carpeta de activos APK (CheckPoint)Si bien FakeCalls se ha iniciado en Corea del Sur, el malware podría expandir fácilmente sus operaciones a otras regiones si sus desarrolladores o afiliados desarrollan un nuevo kit de idioma y una superposición de aplicaciones para apuntar a bancos en diferentes países.

El vishing siempre ha sido un problema grave, pero el auge de los modelos de voz de aprendizaje automático que pueden generar un habla natural e imitar las voces de personas reales con una entrada mínima de datos de entrenamiento está a punto de aumentar la amenaza en breve.