Un nuevo kit de phishing 'File Archivers in the Browser' abusa de los dominios ZIP al mostrar ventanas falsas de WinRAR o Windows File Explorer en el navegador para convencer a los usuarios de ejecutar archivos maliciosos.

A principios de este mes, Google comenzó a ofrecer la posibilidad de registrar dominios ZIP TLD, como sociedad.zip, para alojar sitios web o direcciones de correo electrónico.

Desde el lanzamiento del TLD, ha habido bastante debate sobre si son un error y si podrían representar un riesgo de seguridad cibernética para los usuarios.

Si bien algunos expertos creen que los temores son exagerados, la principal preocupación es que algunos sitios convertirán automáticamente una cadena que termina con '.zip', como setup.zip, en un enlace en el que se puede hacer clic que podría usarse para la entrega de malware o ataques de phishing.

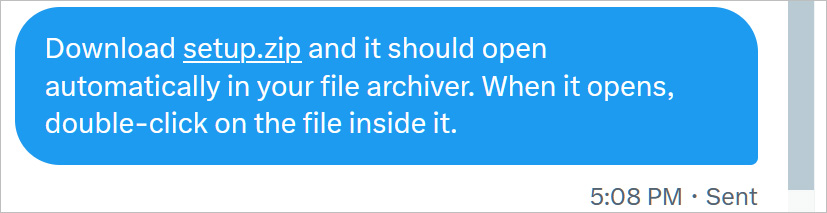

Por ejemplo, si le envía a alguien instrucciones sobre cómo descargar un archivo llamado setup.zip, Twitter convertirá automáticamente setup.zip en un enlace, lo que hará que las personas piensen que deben hacer clic en él para descargar el archivo.

Twitter DM convierte automáticamente setup.zip en un enlace

Twitter DM convierte automáticamente setup.zip en un enlace

Cuando haga clic en ese enlace, su navegador intentará abrir el sitio https://setup.zip, que podría redirigirlo a otro sitio, mostrar una página HTML o solicitarle que descargue un archivo.

Sin embargo, como todas las campañas de envío de malware o phishing, primero debe convencer a un usuario para que abra un archivo, lo que puede ser un desafío.

Un archivador de archivos en el navegador.

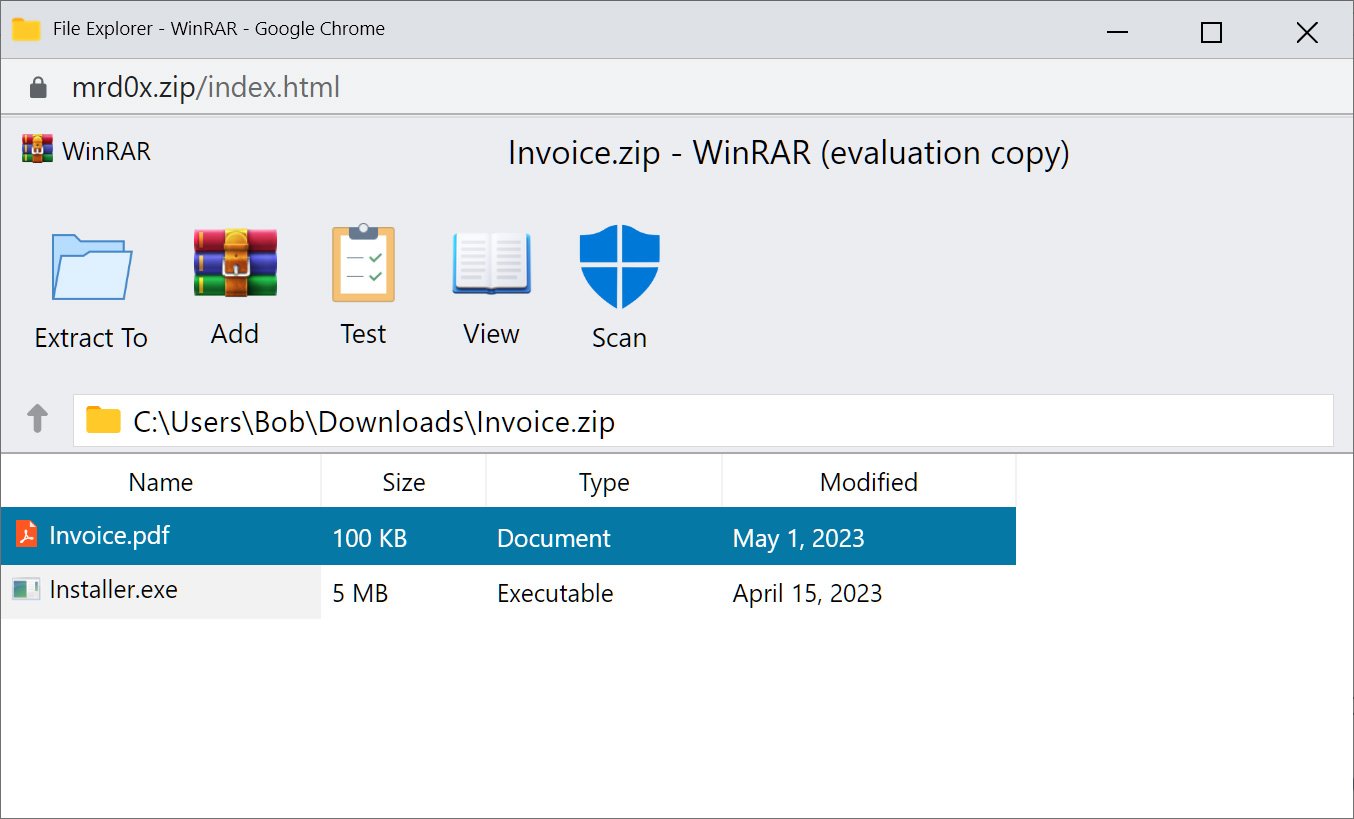

El investigador de seguridad mr.d0x ha desarrollado un kit de herramientas de phishing inteligente que le permite crear instancias falsas de WinRar en el navegador y del Explorador de archivos de Windows que se muestran en dominios ZIP para engañar a los usuarios haciéndoles creer que están abiertos en un archivo .zip.

"Con este ataque de phishing, simula un software de archivado de archivos (por ejemplo, WinRAR) en el navegador y usa un dominio .zip para que parezca más legítimo", explica una nueva publicación de blog del investigador.

En una demostración, el kit de herramientas se puede usar para incrustar una ventana WinRar falsa directamente en el navegador cuando se abre un dominio .zip, lo que hace que parezca que el usuario abrió un archivo ZIP y ahora está viendo los archivos que contiene.

Si bien se ve correctamente cuando se muestra en el navegador, aparece como una ventana emergente, ya que puede eliminar la barra de direcciones y la barra de desplazamiento, dejando lo que parece ser una ventana de WinRar en la pantalla, como se muestra a continuación.

Pantalla WinRar falsa en el navegador que pretende abrir un archivo ZIP

Pantalla WinRar falsa en el navegador que pretende abrir un archivo ZIP

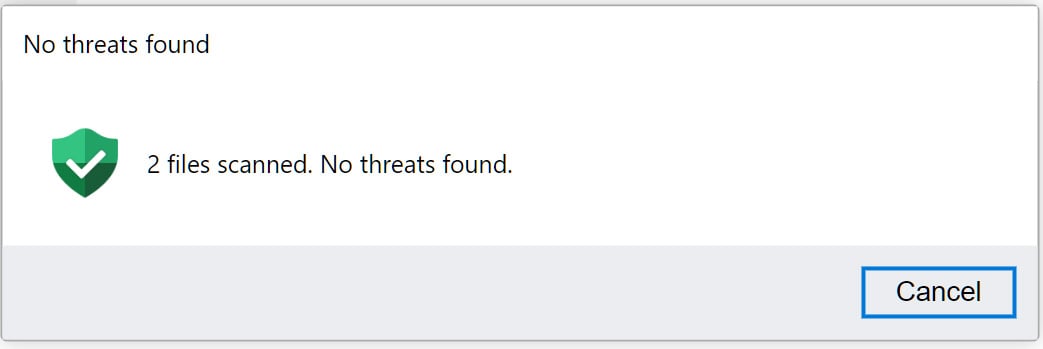

Para hacer que la ventana WinRar falsa sea aún más convincente, los investigadores implementaron un botón "Escanear" falso que, cuando se hace clic, dice que los archivos fueron escaneados y no se detectaron amenazas.

Escáner de archivos falsos

Escáner de archivos falsos

Si bien el kit de herramientas aún muestra la barra de direcciones del navegador, aún es probable que engañe a algunos usuarios para que piensen que se trata de un archivo WinRar legítimo. Además, es probable que se utilicen CSS y HTML creativos para refinar aún más el conjunto de herramientas.

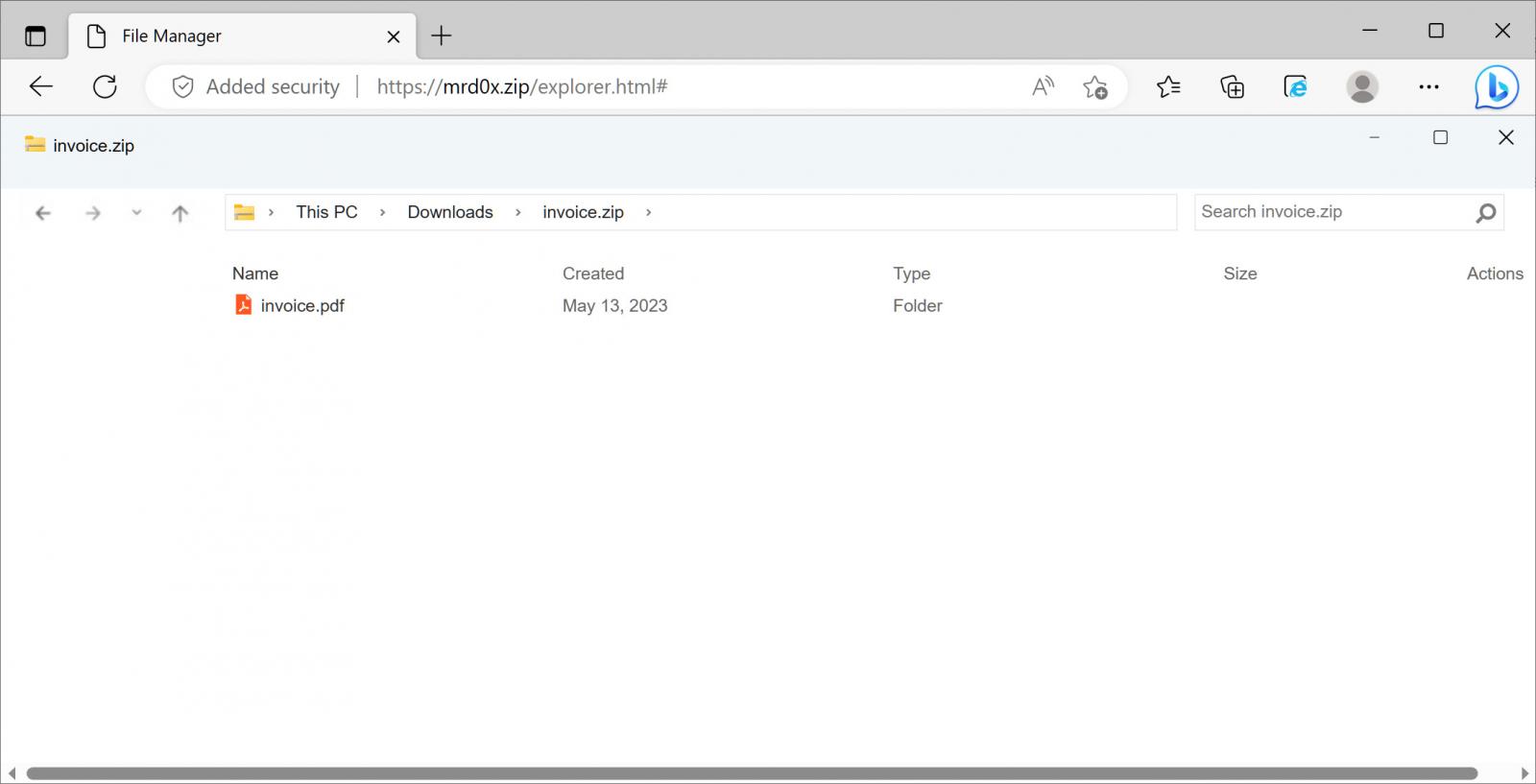

mr.d0x también creó otra variante que muestra un explorador de archivos de Windows falso en el navegador que finge abrir un archivo ZIP. Esta plantilla es un trabajo en progreso, por lo que faltan algunos elementos.

Explorador de archivos de Windows falso que se muestra en el navegador

Explorador de archivos de Windows falso que se muestra en el navegadorAbusar del conjunto de herramientas de phishing

mr.d0x explica que este kit de herramientas de phishing se puede usar tanto para el robo de credenciales como para la entrega de malware.

Por ejemplo, si un usuario hace doble clic en un PDF en la ventana falsa de WinRar, podría redirigir al visitante a otra página solicitando sus credenciales de inicio de sesión para ver correctamente el archivo.

El kit de herramientas también se puede usar para entregar malware al mostrar un archivo PDF que descarga un .exe con un nombre similar cuando se hace clic en él. Por ejemplo, la ventana de archivo falso podría mostrar un archivo document.pdf, pero cuando se hace clic, el navegador descarga document.pdf.exe.

Como Windows no muestra las extensiones de archivo de forma predeterminada, el usuario solo verá un archivo PDF en su carpeta de descargas y posiblemente haga doble clic en él, sin darse cuenta de que es un ejecutable.

De particular interés es cómo Windows busca archivos y, cuando no los encuentra, intenta abrir la cadena buscada en un navegador. Si esa cadena es un dominio legítimo, se abrirá el sitio web; de lo contrario, mostrará los resultados de búsqueda de Bing.

Si alguien registra un dominio zip que es igual a un nombre de archivo común y alguien realiza una búsqueda en Windows, el sistema operativo abrirá automáticamente el sitio en el navegador.

Si ese sitio albergara el kit de phishing 'File Archivers in the Browser', podría engañar a un usuario haciéndole creer que WinRar muestra un archivo ZIP real.

Esta técnica ilustra cómo se puede abusar de los dominios ZIP para crear ataques de phishing inteligentes y entrega de malware o robo de credenciales.

mr.d0x es conocido por sus kits de herramientas de phishing inteligentes anteriores, como el uso de VNC para phishing usado para eludir MFA y la técnica Browser-in-the-Browser. Los actores de amenazas usaron este último para robar las credenciales de Steam.