Los investigadores de malware de ESET encontraron un nuevo troyano de acceso remoto (RAT) en Google Play Store, oculto en una aplicación de grabación de pantalla de Android con decenas de miles de instalaciones.

Si bien se agregó por primera vez a la tienda en septiembre de 2021, la aplicación 'iRecorder - Screen Recorder' probablemente fue troyanizada a través de una actualización maliciosa lanzada casi un año después, en agosto de 2022.

El nombre de la aplicación facilitó la solicitud de permiso para grabar audio y acceder a archivos en los dispositivos infectados, ya que la solicitud coincidía con las capacidades esperadas de una herramienta de grabación de pantalla.

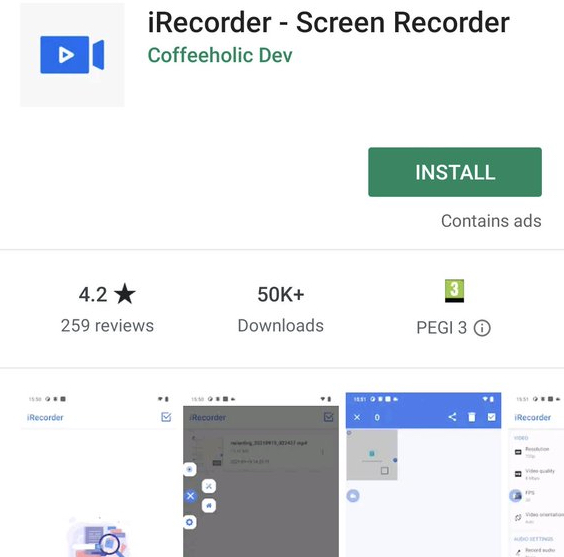

Antes de su eliminación, la aplicación acumuló más de 50,000 instalaciones en Google Play Store, exponiendo a los usuarios a infecciones de malware.

"Después de nuestra notificación sobre el comportamiento malicioso de iRecorder, el equipo de seguridad de Google Play lo eliminó de la tienda", dijo el investigador de malware de ESET, Lukas Stefanko .

"Sin embargo, es importante tener en cuenta que la aplicación también se puede encontrar en mercados de Android alternativos y no oficiales. El desarrollador de iRecorder también ofrece otras aplicaciones en Google Play, pero no contienen código malicioso".

Entrada iRecorder en Google Play (ESET)

Entrada iRecorder en Google Play (ESET)

El malware en cuestión, llamado AhRat por ESET, se basa en un RAT de Android de código abierto conocido como AhMyth .

Tiene una amplia gama de capacidades, que incluyen, entre otras, el seguimiento de la ubicación de los dispositivos infectados, el robo de registros de llamadas, contactos y mensajes de texto, el envío de mensajes SMS, la toma de fotografías y la grabación de audio de fondo.

Tras un examen más detallado, ESET descubrió que la aplicación de grabación de pantalla maliciosa en sí misma solo usaba un subconjunto de las capacidades de RAT, ya que solo se usaba para crear y filtrar grabaciones de sonido ambiental y para robar archivos con extensiones específicas, lo que sugiere posibles actividades de espionaje.

Esta no es la primera instancia de malware de Android basado en AhMyth que se infiltra en la tienda Google Play. ESET también publicó detalles en 2019 sobre otra aplicación troyana AhMyth que engañó dos veces el proceso de verificación de aplicaciones de Google haciéndose pasar por una aplicación de transmisión de radio.

"Anteriormente, el AhMyth de código abierto fue empleado por Transparent Tribe, también conocido como APT36, un grupo de ciberespionaje conocido por su uso extensivo de técnicas de ingeniería social y por apuntar a organizaciones gubernamentales y militares en el sur de Asia", dijo Stefanko.

"Sin embargo, no podemos atribuir las muestras actuales a ningún grupo específico, y no hay indicios de que hayan sido producidas por un grupo conocido de amenazas persistentes avanzadas (APT)