Los servidores WS_FTP expuestos a Internet que no están parcheados contra una vulnerabilidad de máxima gravedad ahora son el objetivo de ataques de ransomware.

Como observaron recientemente los equipos de respuesta a incidentes de Sophos X-Ops, los actores de amenazas que se autodescriben como Reichsadler Cybercrime Group intentaron, sin éxito, implementar cargas útiles de ransomware creadas con un constructor LockBit 3.0 robado en septiembre de 2022.

"Los actores del ransomware no esperaron mucho para abusar de la vulnerabilidad recientemente reportada en el software del servidor WS_FTP", dijo Sophos X-Ops .

"Aunque Progress Software lanzó una solución para esta vulnerabilidad en septiembre de 2023, no todos los servidores han sido parcheados. Sophos X-Ops observó intentos fallidos de implementar ransomware a través de servicios sin parches".

Los atacantes intentaron escalar privilegios utilizando la herramienta de código abierto GodPotato, que permite escalar privilegios a 'NT AUTHORITY\SYSTEM' en plataformas de cliente Windows (de Windows 8 a Windows 11) y de servidor (de Windows Server 2012 a Windows Server 2022).

Afortunadamente, su intento de implementar cargas útiles de ransomware en los sistemas de la víctima se vio frustrado, impidiendo que los atacantes cifraran los datos del objetivo.

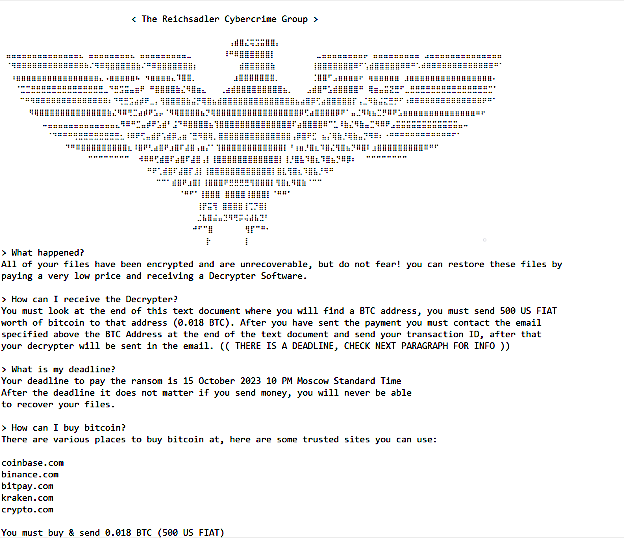

Aunque no lograron cifrar los archivos, los actores de la amenaza exigieron un rescate de 500 dólares, pagadero antes del 15 de octubre, hora estándar de Moscú.

La baja demanda de rescate indica que los servidores WS_FTP vulnerables y expuestos a Internet probablemente sean objeto de ataques automatizados masivos o de una operación de ransomware sin experiencia.

Carta de rescate

Carta de rescate Rastreada como CVE-2023-40044, la falla es causada por una vulnerabilidad de deserialización de .NET en el módulo de transferencia ad hoc, lo que permite a atacantes no autenticados ejecutar comandos en el sistema operativo subyacente a través de solicitudes HTTP de forma remota.

El 27 de septiembre, Progress Software lanzó actualizaciones de seguridad para abordar la vulnerabilidad crítica del servidor WS_FTP, instando a los administradores a actualizar las instancias vulnerables.

"Recomendamos actualizar a la versión más reciente, que es 8.8.2. Actualizar a una versión parcheada, utilizando el instalador completo, es la única forma de solucionar este problema", dijo Progress.

Los investigadores de seguridad de Assetnote que descubrieron el error WS_FTP lanzaron un código de explotación de prueba de concepto (PoC) pocos días después de que se parcheara.

"A partir de nuestro análisis de WS_FTP, descubrimos que hay alrededor de 2,9 mil hosts en Internet que ejecutan WS_FTP (y también tienen su servidor web expuesto, lo cual es necesario para la explotación). La mayoría de estos activos en línea pertenecen a grandes empresas, gobiernos y instituciones educativas", afirmó Assetnote.

La empresa de ciberseguridad Rapid7 reveló que los atacantes comenzaron a explotar CVE-2023-40044 el 3 de septiembre, el día en que se lanzó el exploit PoC.

"La cadena de ejecución del proceso parece la misma en todas las instancias observadas, lo que indica una posible explotación masiva de servidores WS_FTP vulnerables", advirtió Rapid7.

Shodan enumera casi 2,000 dispositivos expuestos a Internet que ejecutan el software WS_FTP Server, lo que confirma las estimaciones iniciales de Assetnote.

Las organizaciones que no pueden parchear inmediatamente sus servidores pueden bloquear los ataques entrantes deshabilitando el vulnerable módulo de transferencia ad hoc del servidor WS_FTP.

El Centro de Coordinación de Ciberseguridad del Sector de la Salud (HC3), el equipo de seguridad del Departamento de Salud de EE. UU., también advirtió el mes pasado a las organizaciones del sector de la Salud y la Salud Pública que parchearan sus servidores lo antes posible.

Actualmente, Progress Software está lidiando con las consecuencias de una serie generalizada de ataques de robo de datos que explotaron un error de día cero en su plataforma de transferencia segura de archivos MOVEit Transfer a principios de este año.

Estos ataques afectaron a más de 2,500 organizaciones y más de 64 millones de personas, según estimaciones de Emsisoft.